漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-024300

漏洞标题:商务部某平台注射一枚可导致帐号信息及部分商业信息泄漏

相关厂商:中华人民共和国商务部

漏洞作者: nauscript

提交时间:2013-05-23 10:29

修复时间:2013-07-07 10:30

公开时间:2013-07-07 10:30

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-05-23: 细节已通知厂商并且等待厂商处理中

2013-05-25: 厂商已经确认,细节仅向厂商公开

2013-06-04: 细节向核心白帽子及相关领域专家公开

2013-06-14: 细节向普通白帽子公开

2013-06-24: 细节向实习白帽子公开

2013-07-07: 细节向公众公开

简要描述:

商务部某平台注射一枚,涉及部分商业信息及大量账户、密码安全

详细说明:

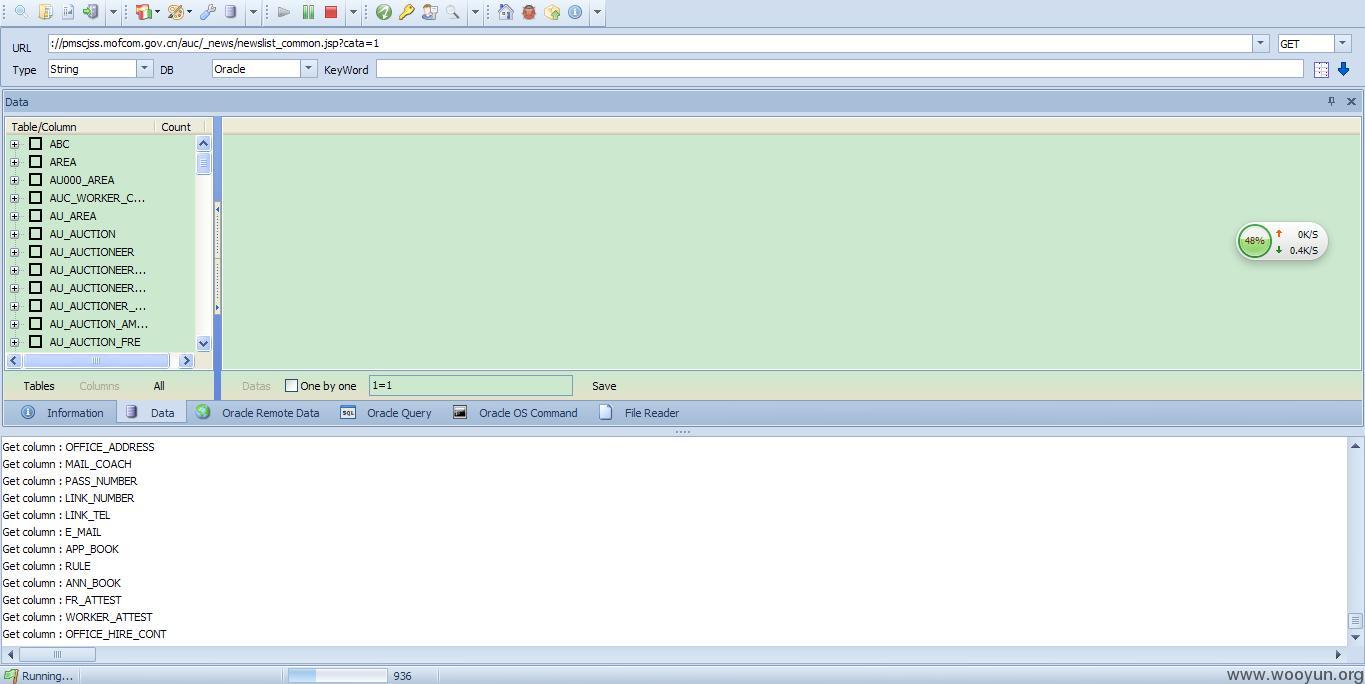

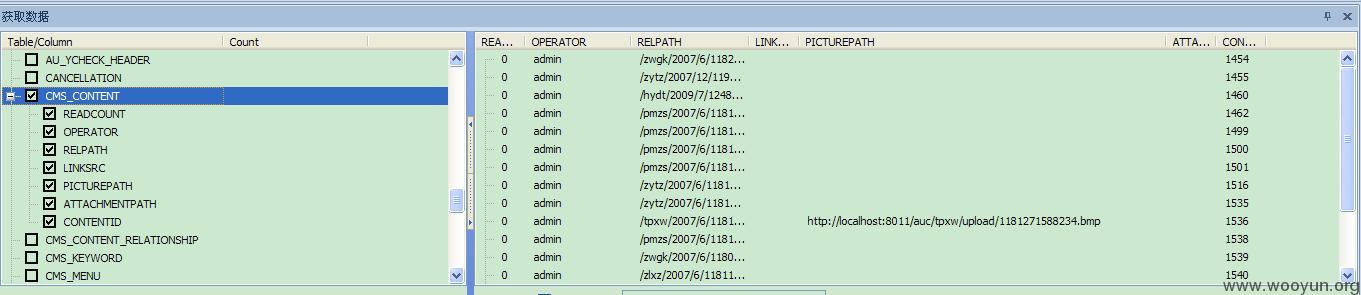

商务部网站下的全国拍卖行业管理信息系统注入一枚

http://pmscjss.mofcom.gov.cn/auc/_news/newslist_common.jsp?cata=1

Oracle的库,表很多,可以读出会员信息,包括账户、密码以及涉及部分商业信息

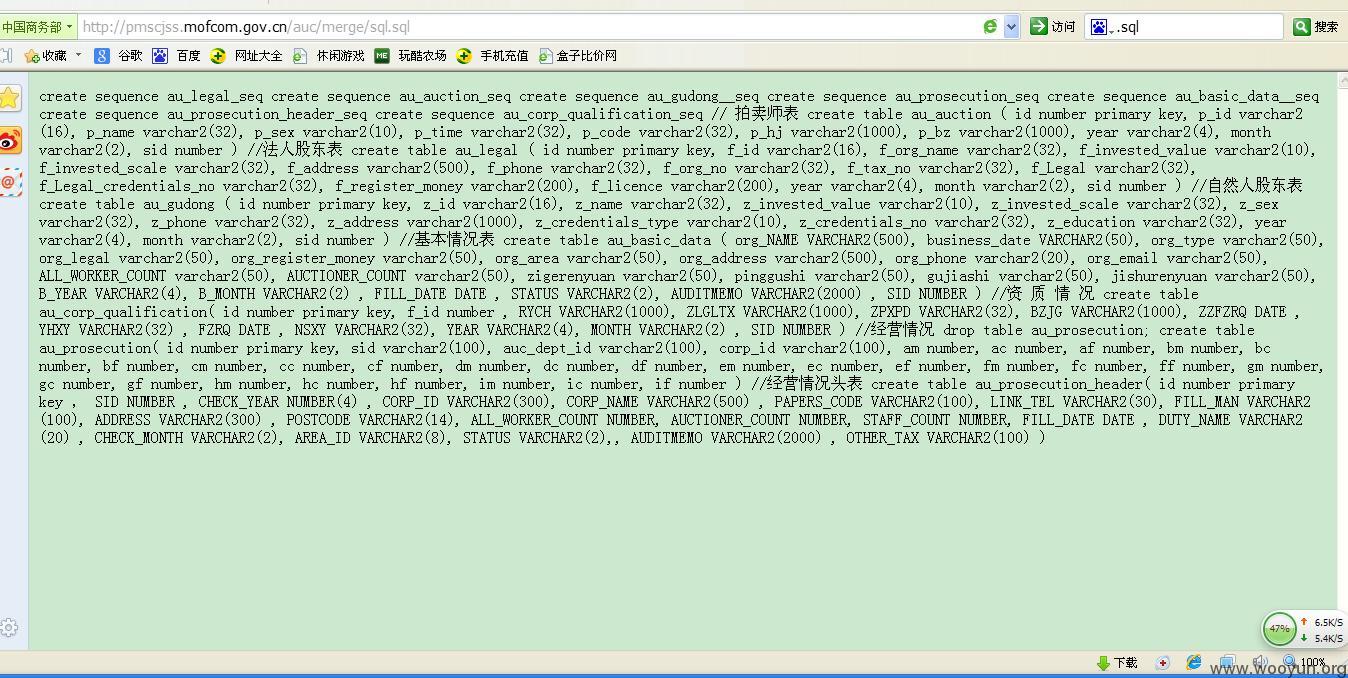

另有一处信息泄漏,可将数据库中拍卖企业表的字段的类型及字符限制泄漏直接显示

http://pmscjss.mofcom.gov.cn/auc/merge/sql.sql

对照该表中字段的泄漏信息可在库中找到相关信息

漏洞证明:

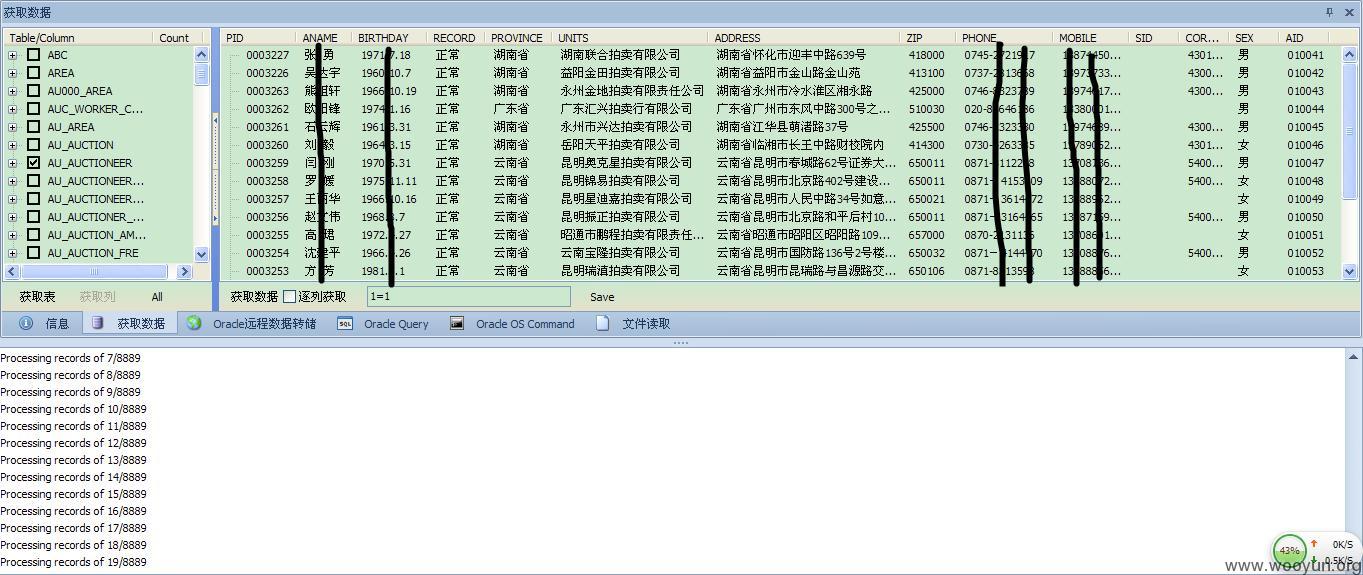

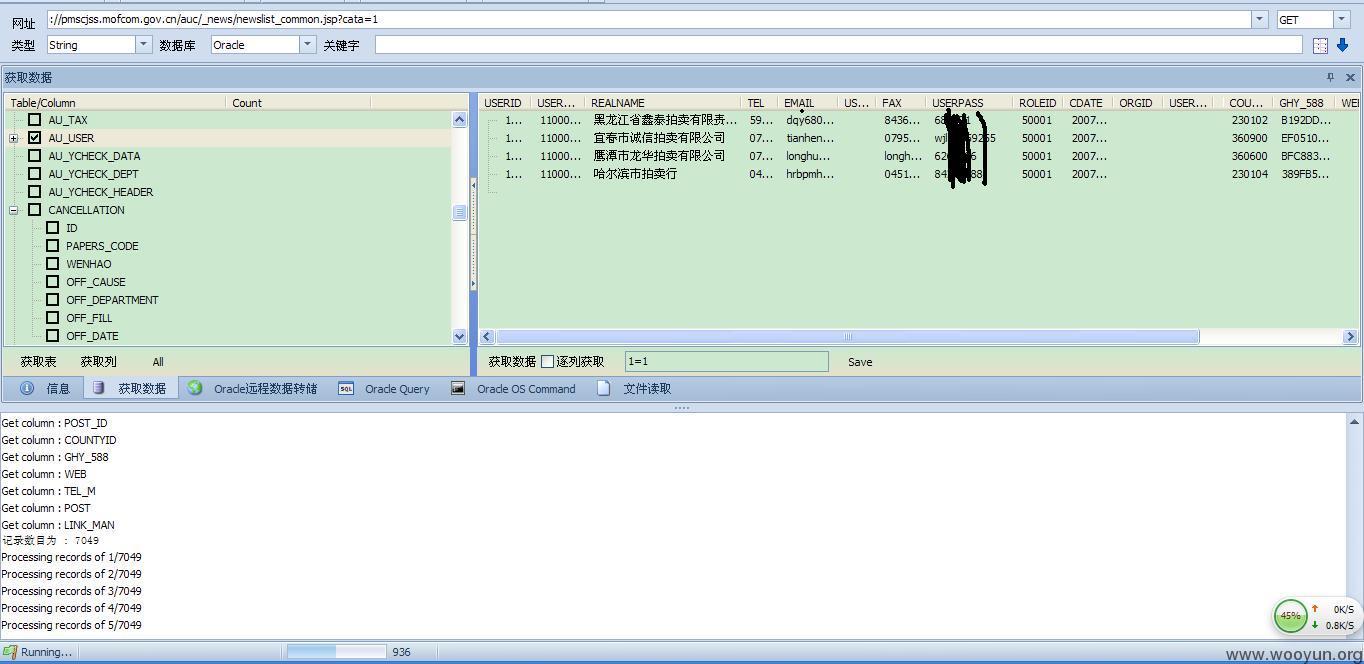

以法人代表一表为例 泄漏了近9千名拍卖公司法人代表的个人信息

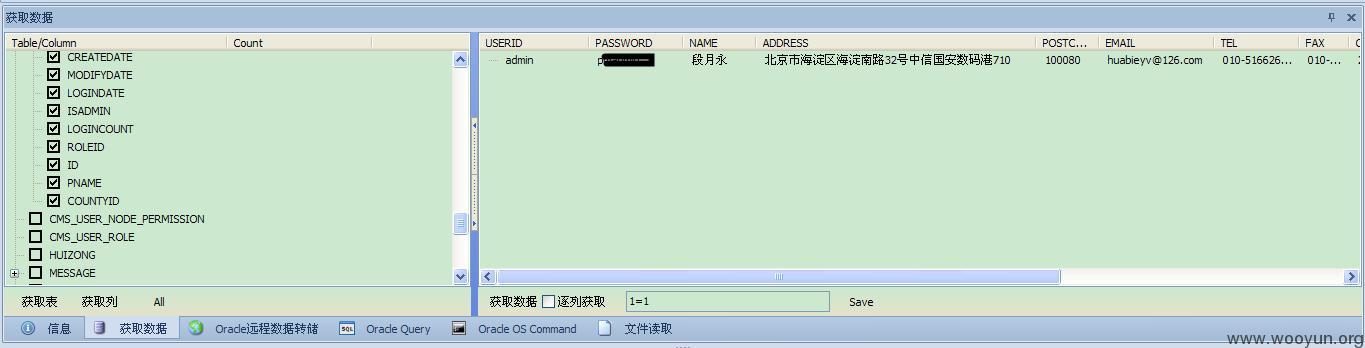

管理员帐号几乎没登录过,都是通过本地来上传的网页

仅依靠这些密码和联系的邮箱,就可很容易的社工成功了个别拍卖企业的邮箱,甚至邮箱内包含了企业内部信件及文件。。。。。。。(信息量太大了,得省略字数了)

还有7千多会员帐号信息资料、3万多名从业人员资料等等,涵盖了全国几乎所有的拍卖企业,总之信息量很大,不再深入挖掘(当然,Oracle的库还有许多可以挖掘的东西,在gov网站上不再做演示,等下次找一个试试手再写)

再进一步证明我该被跨省了吧,希望尽快修复

修复方案:

对URL中提交的参数进行严格的过滤,去除一些比如单引号、SQL关键字等字符即可。

版权声明:转载请注明来源 nauscript@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2013-05-25 21:18

厂商回复:

CNVD确认并复现所述漏洞情况,已在24日转由CNCERT联系上商务部所属中国国际电子商务信息中心,由其后续协调网站管理部门处置。

按完全影响机密性进行评分,rank=7.79*1.0*1.5=11.685

最新状态:

暂无