漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-021848

漏洞标题:从对某电厂DCS控制系统的实体控制续谈工控安全(可控制电厂实体设备)

相关厂商:国家安全生产监督管理总局

漏洞作者: Z-0ne

提交时间:2013-04-16 10:32

修复时间:2013-04-21 10:32

公开时间:2013-04-21 10:32

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-04-16: 细节已通知厂商并且等待厂商处理中

2013-04-21: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

本案例本来应该接着第二案例发的可是由于个人的时间给拖到了这周末,结合第二案例正好是一次完整的渗透过程,感兴趣的童鞋可以结合在一起看,为了避免有刷Rank之嫌,以及被爆水表的风险,以下操作均在已知风险的情况下进行,涉及敏感信息的图片均已打码,请勿模仿,附带该案例的同时将会继续为cncert提供周末复现存在问题的2个MIS的入口地址,涉及对象为某国投电厂,以及某环保公司,以供参考,cncert如果需要什么细节可以向我详细了解。

-------------------------------------------

之前zeracker在报了一个煤矿SCADA系统漏洞的同时侃到了DCS上还有人装360,对于这种情况我想大家只能呵呵了。如果之前百度过DCS与SCADA的童鞋应该知道他们的区别,DCS方面更注重下位的过程控制,可以实现比较复杂的控制,而SCADA一般用于上位的状态监视等等,不过在这里不管是SCADA还是DCS都是跑在工业网络内部的系统,同时网络安全这个东西本来就是一环套一环,故即使上位应用上一个非常的小缺陷都可以导致,整个产网崩溃。虽然工信部早在2011年就下发了451号通知,但从目前来看感觉反映甚微,其实工控现场的诸多应用都是跑了N年,即使存在什么漏洞在没影响稳定运行的情况下基本都不会去管,因为工控现场的复杂性导致升级或者更换都是企业害怕的事情。总的来说存在的问题很多,路还很长,好吧,扯多了。

详细说明:

根据所测试的这几个案例准确来说存在问题的应该是SyncPlant 3.0,部分在升级时可能忽略了权限的控制,导致4.0部分有问题,同时默认密码,初始密码情况很普遍。该篇文章就不上图继续测试了,该案例为第二篇的补充

漏洞证明:

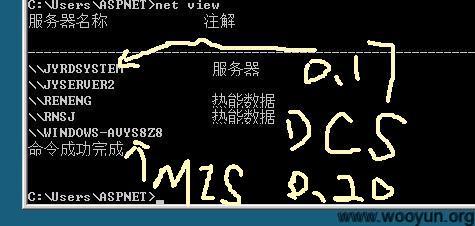

1,接上一篇案例已经详细介绍了该环境的网络状况

2,通过百度和总结前二篇案例反复出现的密码,加上对目标企业案例查找,根据经验这里我们确认了DCS的登录口令

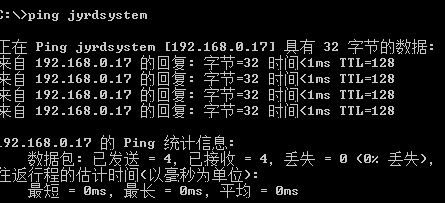

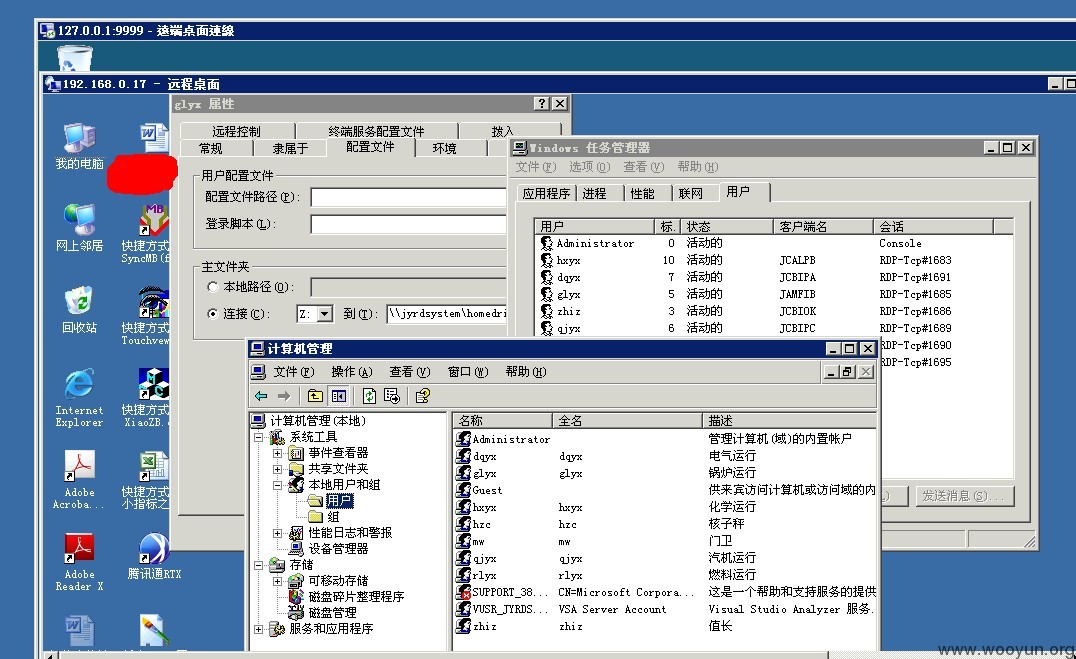

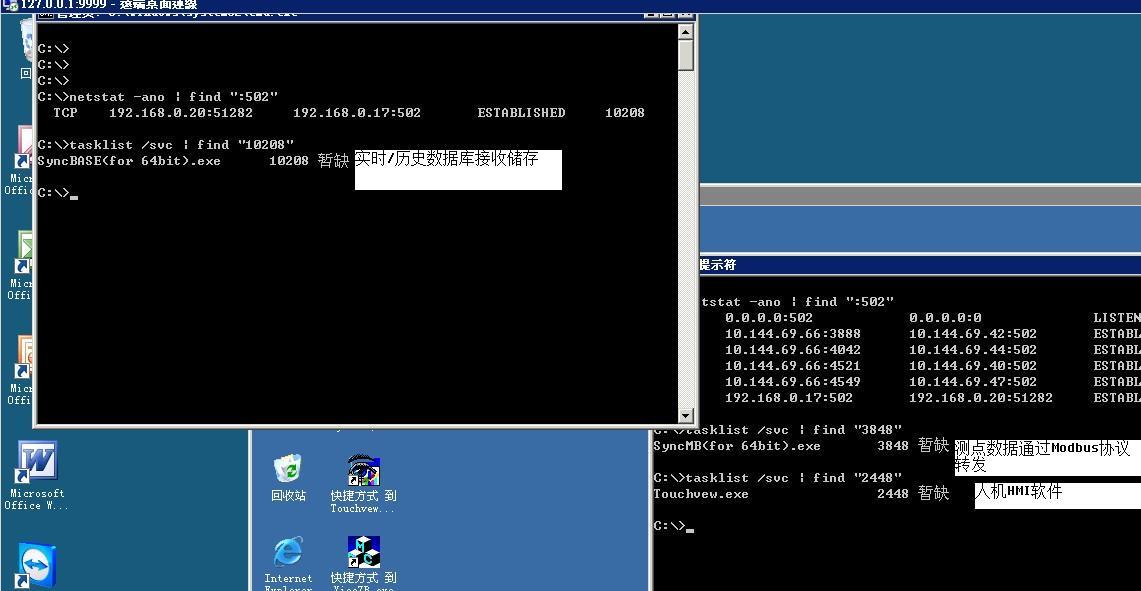

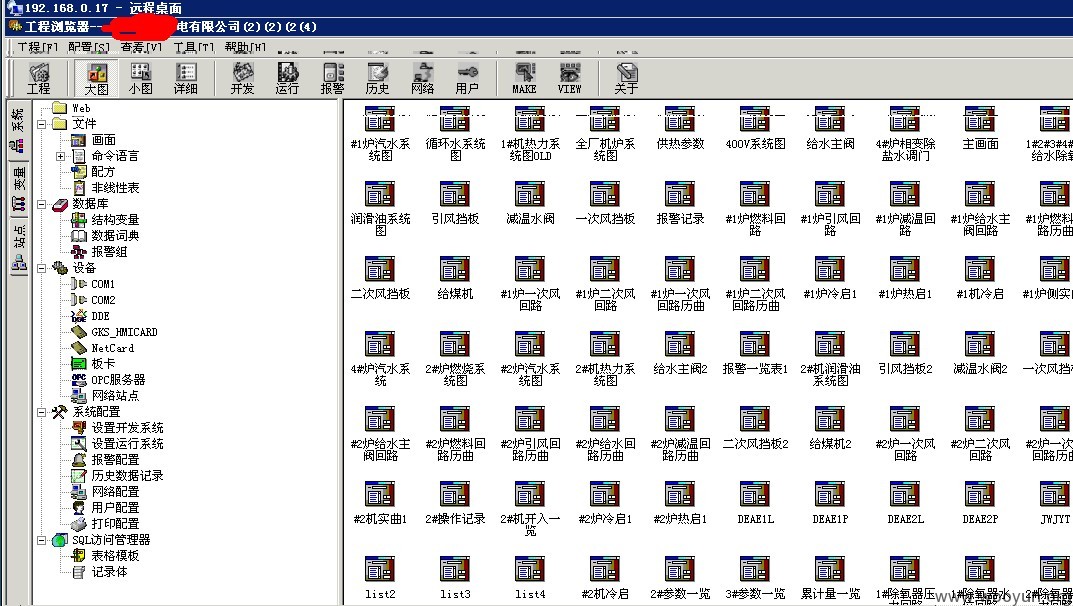

3,目标基于windows server2003(具体硬件环境请参考http://www.docin.com/p-589909037.html) 不同的DCS操作员使用不同账户通过远程瘦客户端的方式连接,具体如下图

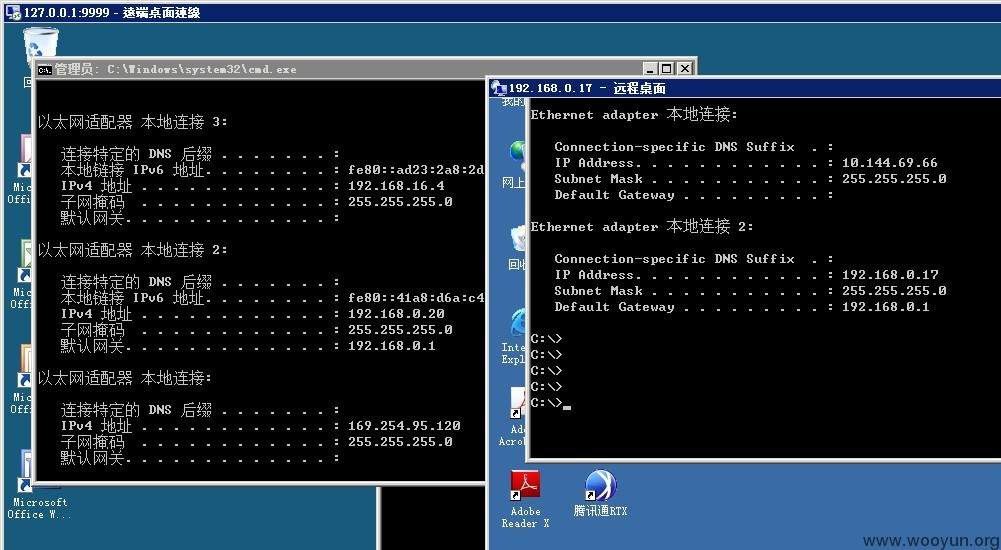

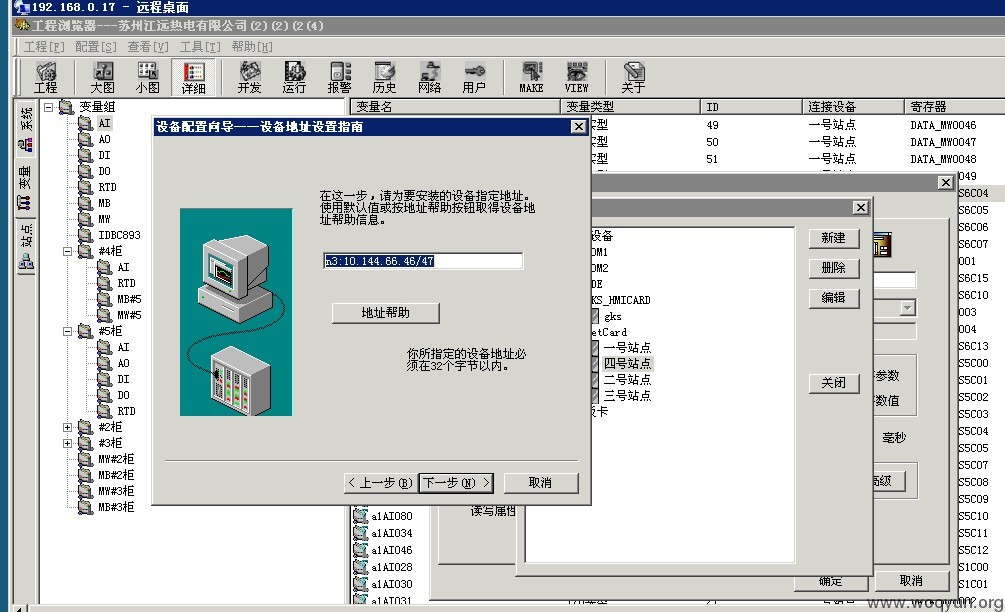

4,首先这里我们确认网络与数据采集转发情况,如图,这里就不再赘述了

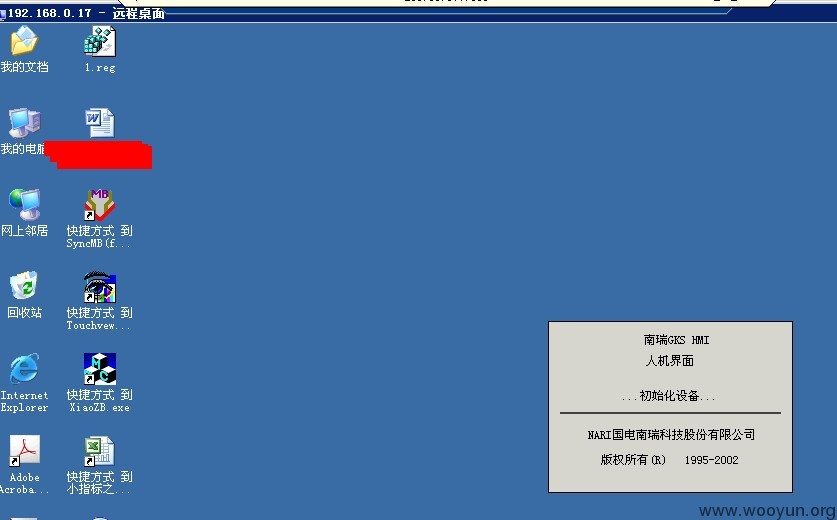

5,人机管理界面

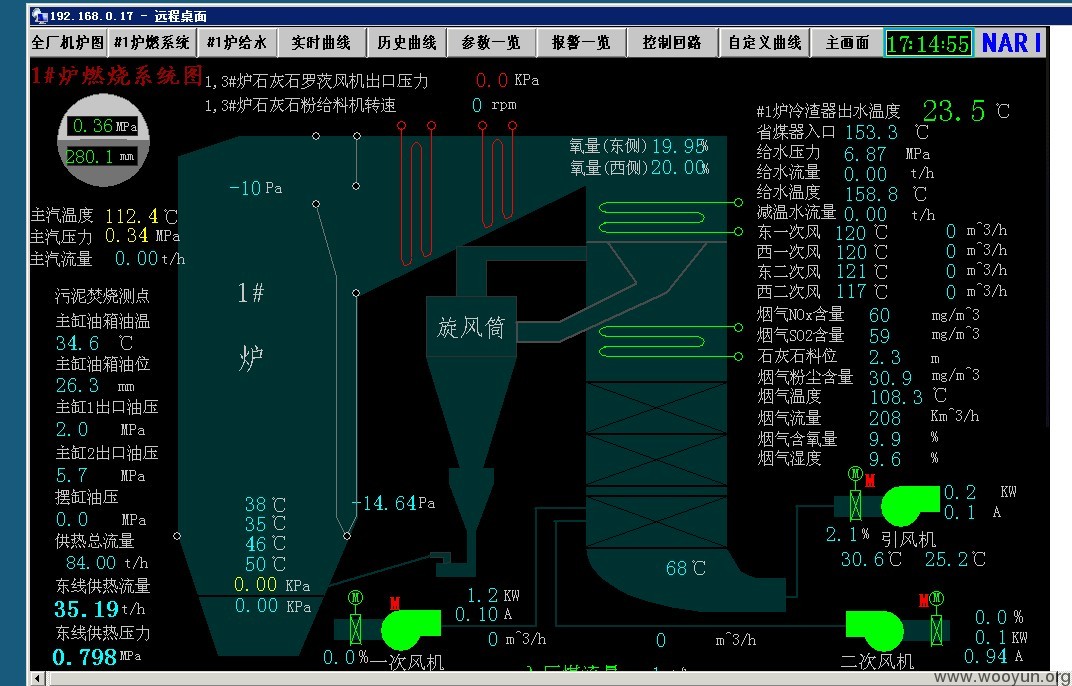

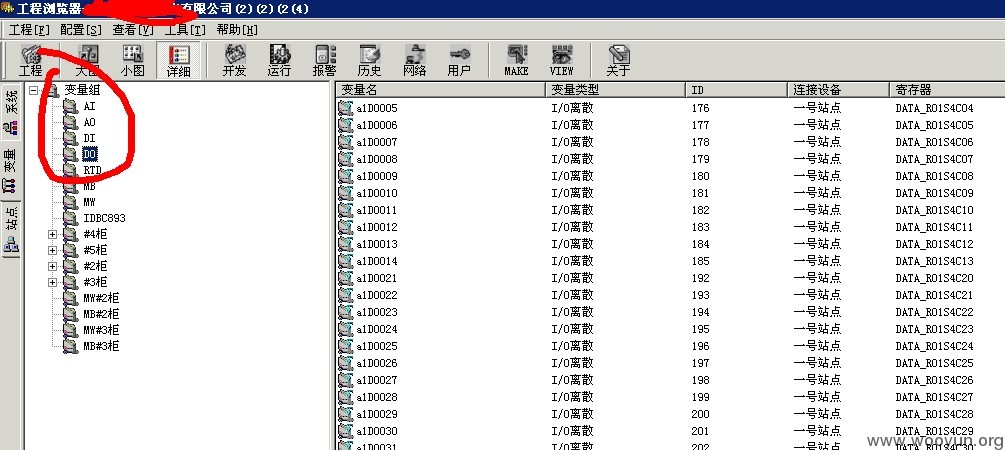

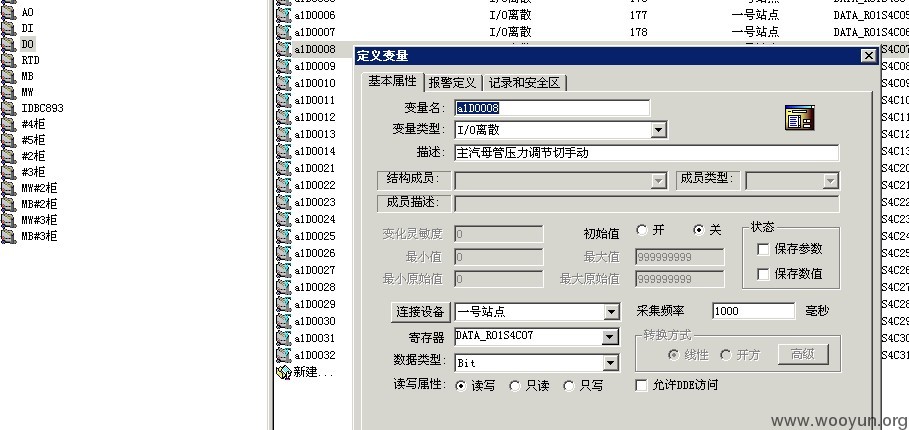

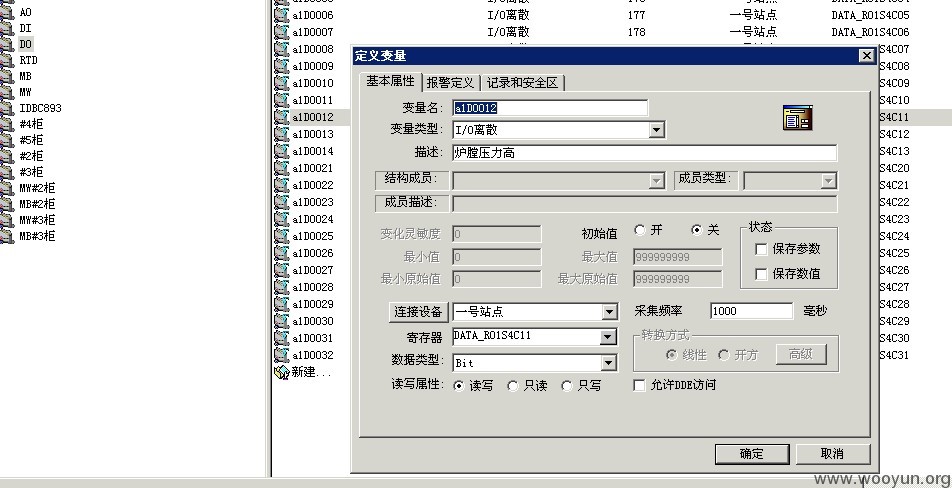

5.1,由于可以对工程直接编辑,其功能还不只限于上图,具体如下图(完全就一组态王的翻版)

5.2,还记得上一篇中提到的AO,DO么?,我们找到寄存器地址就可以用Modbus功能码写数据,直接进行控制了

(双地址,冗余热备)

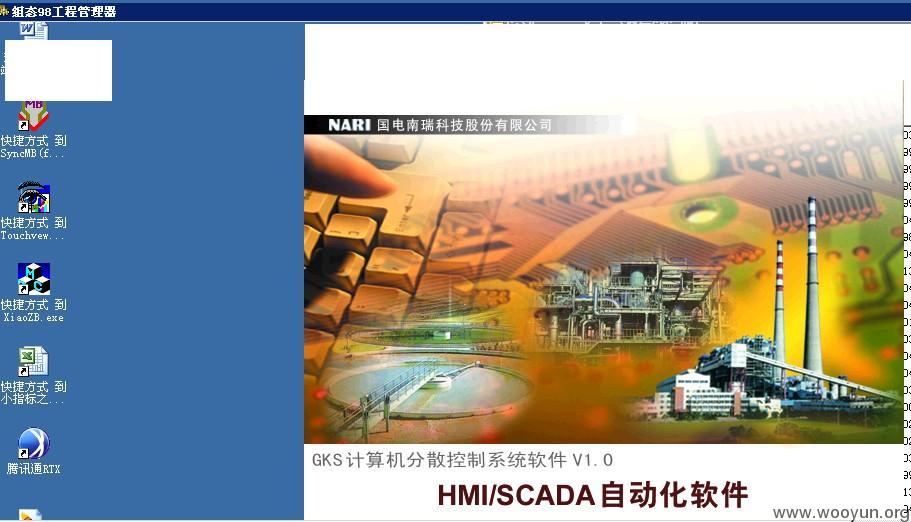

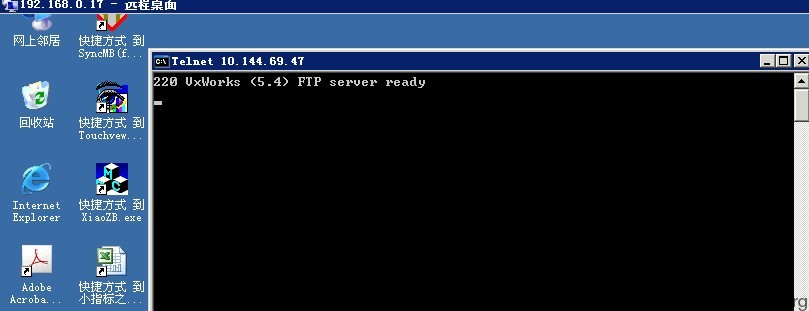

6,到这里我们可以回到4图,看到HMI软件通过Modbus协议连接了4个控制器,我们逆向一下,telnet测试

what? 闪瞎眼了,嵌入式Vxworks。

7,至此对目标电厂来说已经完全无安全可言了

修复方案:

健壮系统密码

提高安全意识

版权声明:转载请注明来源 Z-0ne@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-04-21 10:32

厂商回复:

最新状态:

暂无