漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-021694

漏洞标题:移动微博SQL注入及139邮箱缺陷,可进入他人139邮箱

相关厂商:中国移动

漏洞作者: Liscker

提交时间:2013-04-12 18:11

修复时间:2013-05-27 18:11

公开时间:2013-05-27 18:11

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-04-12: 细节已通知厂商并且等待厂商处理中

2013-04-16: 厂商已经确认,细节仅向厂商公开

2013-04-26: 细节向核心白帽子及相关领域专家公开

2013-05-06: 细节向普通白帽子公开

2013-05-16: 细节向实习白帽子公开

2013-05-27: 细节向公众公开

简要描述:

移动微薄下系统SQL注入,未尝试跨库

139邮箱密码找回缺陷

详细说明:

注入所在参数 app_key

如:

http://talk.shequ.10086.cn/apps/vshare/share.php?title=%E5%9C%A8%E7%BA%BF%E5%AE%A2%E6%9C%8D_%E4%B8%AD%E5%9B%BD%E7%A7%BB%E5%8A%A8%E9%80%9A%E4%BF%A1&url=http%3A%2F%2Fwww.10086.cn%2Fonlineservice%2Fcom_ask%2FSaS_H_F_Mobile%2F201209%2Ft20120908_38479.htm&app_key=809d94dc9e84f39e3646ee5c72f473f4

不支持报错,union可以执行但也不回显:

http://talk.shequ.10086.cn/apps/vshare/share.php?title=%E5%9C%A8%E7%BA%BF%E5%AE%A2%E6%9C%8D_%E4%B8%AD%E5%9B%BD%E7%A7%BB%E5%8A%A8%E9%80%9A%E4%BF%A1&url=http%3A%2F%2Fwww.10086.cn%2Fonlineservice%2Fcom_ask%2FSaS_H_F_Mobile%2F201209%2Ft20120908_38479.htm&&app_key=809d94dc9e84f39e3646ee5c72f473f4'%20and%201=1%20union%20select%20999998,999997,999996,999995%23

只得工具去跑表 跑字段 跑内容,8个表,其中(009):sms_admin比较明显存储管理员帐户,获取数据内容:

根据域名规律(*. shequ.10086.cn)判断得到后台地址很有可能是http://administrator.talk.shequ.10086.cn/,但是无法访问,可能限制网段,猜测它的原因是http://admin.talk.shequ.10086.cn/这类不存在的域名运营商是提示不存在的,而administrator无法访问。

后台进不去(找不到)了,想想如何获得最大的数据信息吧。

尝试用用户名和密码在微博普通用户登录处登录,发现必须使用手机号登录,其余几处使用用户名登录的地方测试几个密码不匹配。

信息判断管理员所用邮箱集中在三个系统: staff.139.com, aspirehld.com, aspirecn.com 后两个是同一个

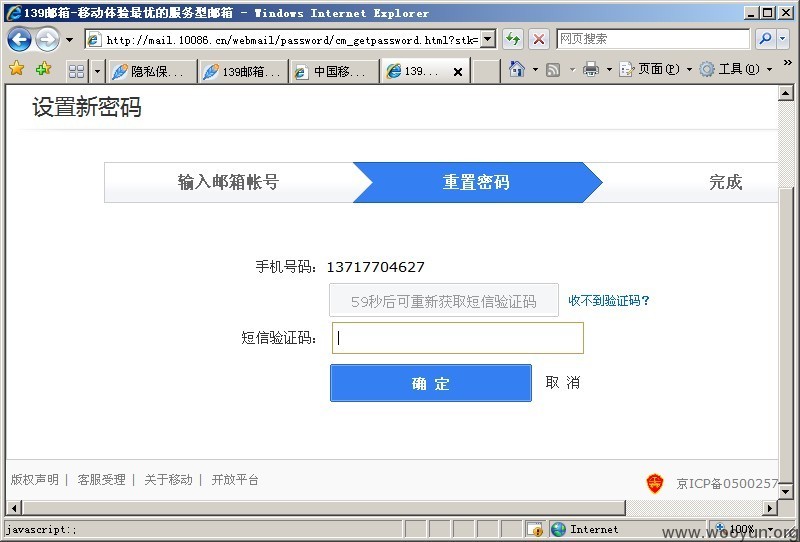

这里发现了第二个缺陷,139邮箱允许用户名和手机号两种登录模式,在“忘记密码”中可以通过用户名获得手机验证码来重置密码,而在输入验证码的界面中,手机号码是完全显示的,也就是可以通过139邮箱的用户名得到该邮箱的手机号码,根据获得的管理员的139邮箱获得该用户的手机号

两位使用139邮箱的管理员 邮箱密码和微薄管理密码不通用,因此无法直接登录邮箱。

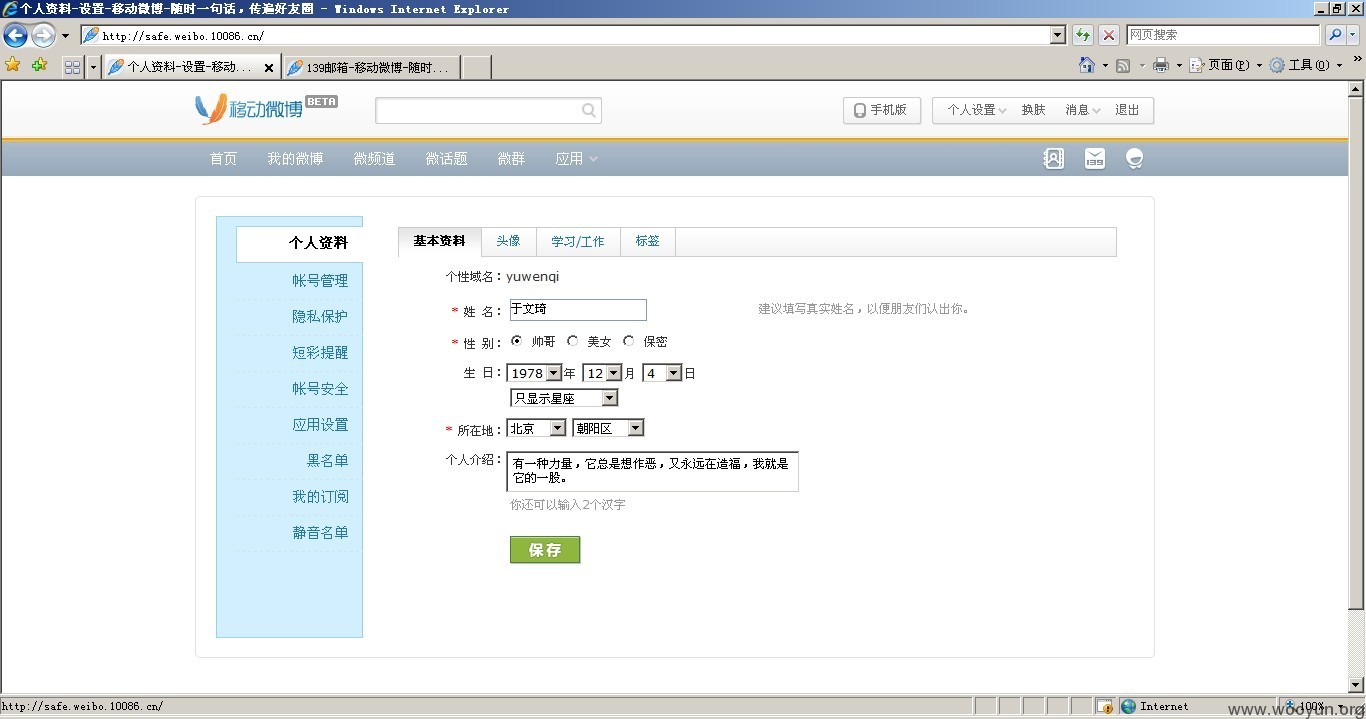

现在虽然进不了后台,但用其中一个手机号码和管理密码登录微薄,发现可以登录,然后统一接入方式,所以….

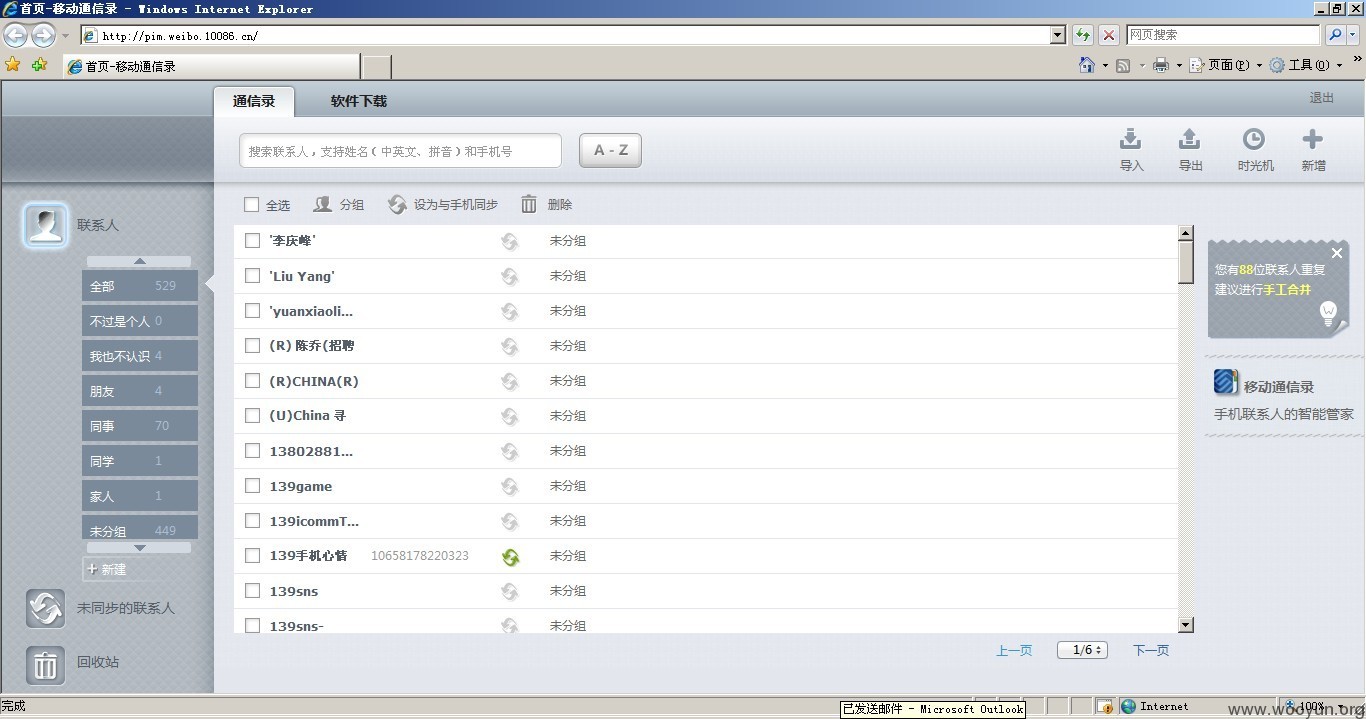

可以进通信录

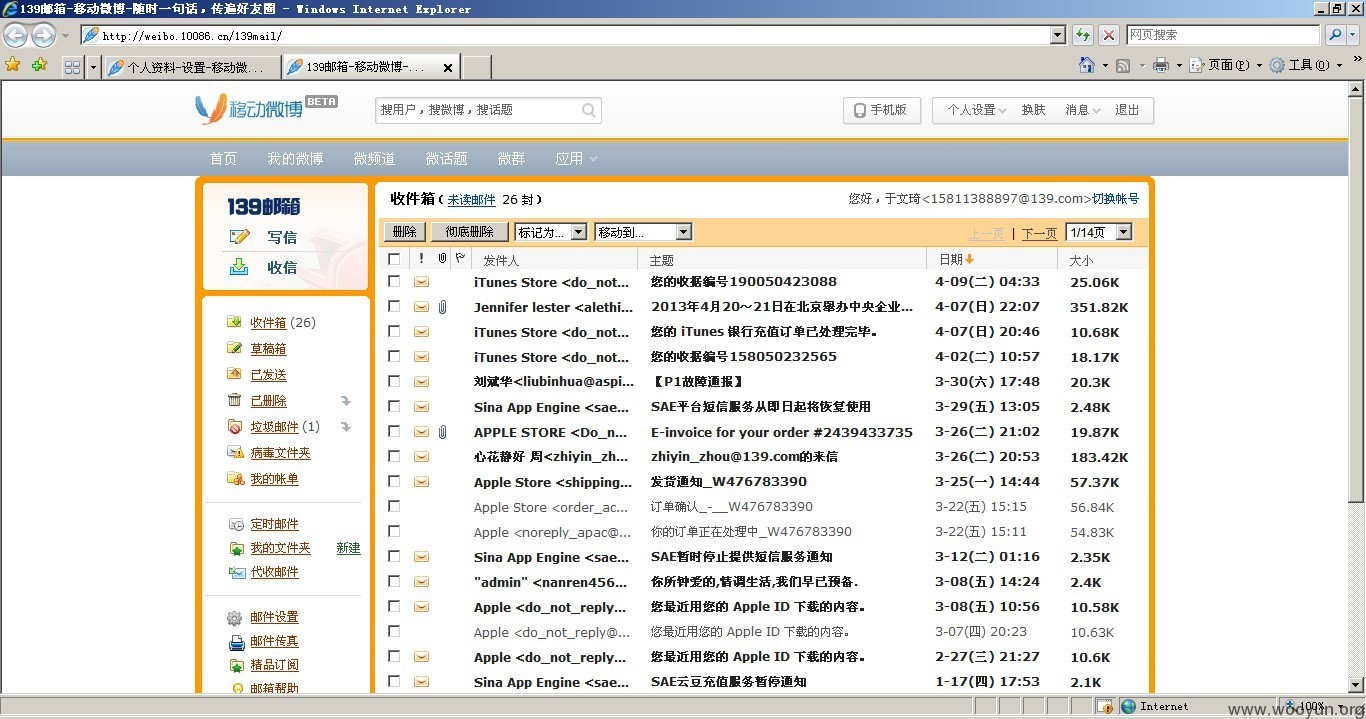

当然也可以直接进邮箱了

在里面发现她也是aspirecn.com 的人,应该是移动微博项目接口人。

如果翻邮件的话,肯定会有更多收获,比如一些敏感的流程、帐户信息等,没必要打着进一步测试以发现更多系统的缺陷的名义去翻看人家邮件了,毕竟本意只是测试,不是去做渗透拿到更多敏感信息,真要说漏洞的话只要改掉注入,后面的这些包括上面的邮箱啥的都进不去,所以再得到更多的系统权限说人家有漏洞纯粹扯淡,只要这个注入没了,起码这个思路的流程就走不通的,但是移动的思维还真是与众不同…18个管理员至少已经确定16个不是移动的人,作为一个已经上线的系统,NB!

虽然她不是移动的,但作为接口人,邮箱中看到几封和广东移动微博项目的交流邮件,包括新接口开发…做为会和客户沟通技术问题的接口人,不知道以她的邮箱给广东发邮件说发现系统有个小问题,需要替换几个代码文件,然后php后门发过去…

漏洞证明:

详细说明中图片

修复方案:

sql注入过滤参数值

139邮箱密码找回手机号码显示*

版权声明:转载请注明来源 Liscker@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-04-16 13:32

厂商回复:

CNVD确认并复现所述情况,并在周二转由CNCERT直接协调中国移动集团公司处置。

按部分影响机密性、完整性进行评分,考虑到后续社会工程学连带风险,rank=6.82*1.1*1.6+3=15.003

最新状态:

暂无