漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-021481

漏洞标题:吉林银行ATM机利用XSS漏洞跳出沙盒环境

相关厂商:吉林银行

漏洞作者: ziwen

提交时间:2013-04-10 11:40

修复时间:2013-07-09 11:41

公开时间:2013-07-09 11:41

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-04-10: 细节已通知厂商并且等待厂商处理中

2013-04-14: 厂商已经确认,细节仅向厂商公开

2013-04-17: 细节向第三方安全合作伙伴开放

2013-06-08: 细节向核心白帽子及相关领域专家公开

2013-06-18: 细节向普通白帽子公开

2013-06-28: 细节向实习白帽子公开

2013-07-09: 细节向公众公开

简要描述:

可以利用XSS跨站脚本在吉林银行某个分行的触屏联网ATM机里进行提权,并可以关闭ATM机的浏览器沙箱进入ATM的核心操作系统(linux)里更改ATM机的设置,并且还可以在上面挂上一些马或者钓鱼网站!甚至可以窃取大量银行卡账户!后果不堪设想!

详细说明:

<img src="http://pic14.nipic.com/20110507/4375879_130153299169_2.jpg" alt="" />

就是这家银行的ATM机出现的漏洞

懂XSS的知道,XSS还有一个可以突破浏览器权限的功能

懂ATM机的应该也知道,现在的ATM机又可以交水电费又可以浏览一些网页!

以前可能有大牛搞过ATM的XSS

但是都不是很深入的提过权

linux的提权可不是很简单

这回我就实战了一下,成功的控制了ATM机器,并且可以执行一切和灰鸽子类似的远控命令

漏洞证明:

首先我进入了交水电费的页面

大家都知道,一般你输入了你要交的账户之后他会再重复一遍

如我输入的是我要给葛二蛋交300水费

他就会重复:您是否要给葛二蛋交300元水费?

然后我点确定才会进入下一步

我就在这里输入了一句XSS代码,测试一下是不是HTML页面,首先我凭我的编程直觉发现了这是<h5>标签

我就试了一下

闭合成功了,后面的代码都出现错误了,说明是HTML

我就继续搞了一个open的代码尝试用打开文件的方式退出沙盒

果然

本程序的名字爆出了

是我没见过的一个浏览器,貌似是吉林银行自己做的浏览器

我就用open出来的打开文件框进行了一下在本地新建一个东西的指令

我新建了一个不知道是神马的文件

因为我英语不太好没看懂

嘿嘿

然后我就又运行了这个文件

果然跳出了沙箱

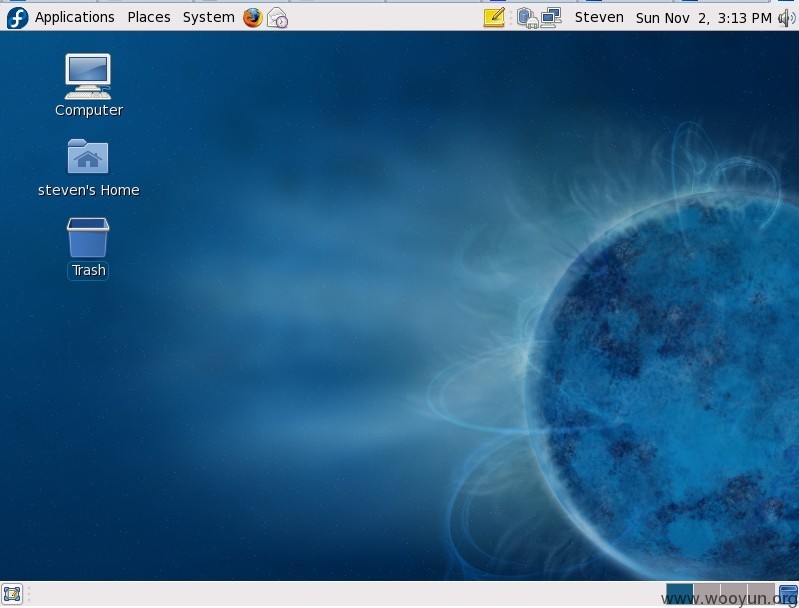

然后我就进入了这台linux的主系统

貌似这个系统我在一个网站上见过

不管了

赶紧走吧,再不走被银行大叔抓到就不好了

我不忍心继续做了,毕竟大家都知道,这个系统和人民币是有接口的

一连接我就玩蛋了

修复方案:

加强沙箱的过滤!防止恶意之徒!

版权声明:转载请注明来源 ziwen@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2013-04-14 23:22

厂商回复:

先行确认,请后续提供位置信息,以便通报处置。

最新状态:

暂无