漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-020129

漏洞标题:且看我如何重置尚品网任意用户密码

相关厂商:尚品网

漏洞作者: xfkxfk

提交时间:2013-03-16 10:15

修复时间:2013-04-30 10:16

公开时间:2013-04-30 10:16

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-03-16: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-04-30: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

尚品网ShangPin.com_领先的高端时尚和奢侈品购物网站。

这个任意用户密码重置漏洞真的是很有意思。。。

且看我细细道来。。。

详细说明:

1、这个任意用户密码重置漏洞真的是很有意思。。。

且看我细细道来。。。

2、首先我注册了一个帐号,我们进行找回密码步骤,这时会让你输入你的注册邮箱。

3、然后,你会收到重置密码的连接,初看没什么问题,很平常的连接:

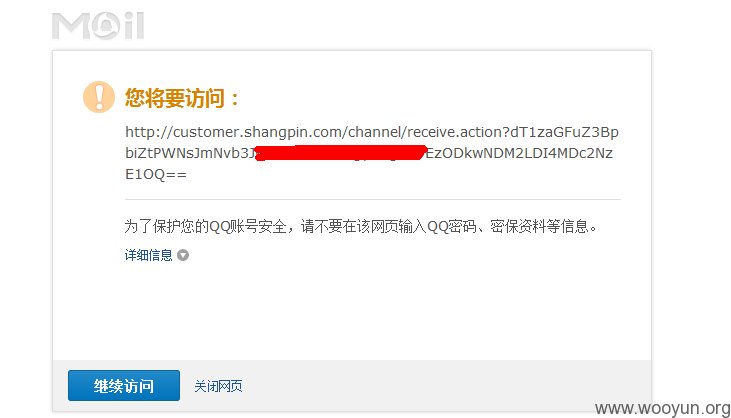

4、我们打开这个连接,然后我用的是QQ邮箱,邮箱会提示你是否继续,这时出现端倪,看看这里的连接和前面的不一样了:

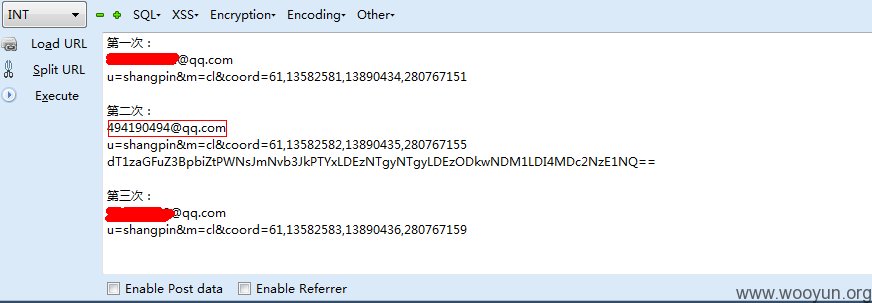

5、可以看到后面的一堆字符一看就是base64编码的,我们解码看看:

6、感觉这里肯定有问题,然后我又重复了上面的操作,找找规律。果然,在参数u=shangpin&m=cl&coord=61,13582581,13890434,280767151中,后面3组的数字是变化的,而且是递增的,第一个数字是不变的。

7、这样就好办了,我们可以重置其他用户的密码了。只要我们把后面的3组数字递归正确就ok。

8、这里我们要用到前面的漏洞“尚品网xss盲打成功登录后台,用户敏感信息泄漏--http://wooyun.org/bugs/wooyun-2013-020128”,从这里得到我们想要的用户的邮箱地址,真实天助我也啊,哈哈哈。。。

9、然后重置密码开始。我再注册了一个帐号,然后分别发三次密码找回的请求。第一次我的账户的请求,第二次为任意账户的密码找回请求,第三次我的账户的请求。这三次顺序发出请求。

10、然后我的连个账户邮箱都收到重置密码连接。对比参数变化范围,第二次的任意账户的参数我们就知道了。

11、成功获取任意用户的重置密码连接:

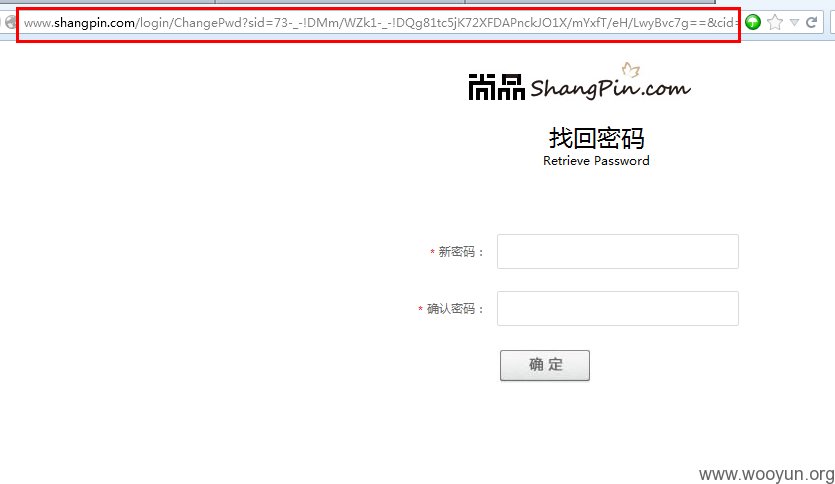

12、成功重置任意用户密码,并登陆。

漏洞证明:

修复方案:

1、把后面的参数尽量随机化,不要看出什么规律。

2、连接的有效性限制。

3、求礼物

版权声明:转载请注明来源 xfkxfk@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:13 (WooYun评价)