漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-019917

漏洞标题: 从一个默认口令到youku和tudou内网(危害较大请尽快修复)

相关厂商:优酷

漏洞作者: X,D

提交时间:2013-03-11 16:52

修复时间:2013-04-25 16:53

公开时间:2013-04-25 16:53

漏洞类型:应用配置错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-03-11: 细节已通知厂商并且等待厂商处理中

2013-03-11: 厂商已经确认,细节仅向厂商公开

2013-03-21: 细节向核心白帽子及相关领域专家公开

2013-03-31: 细节向普通白帽子公开

2013-04-10: 细节向实习白帽子公开

2013-04-25: 细节向公众公开

简要描述:

俺是一个youku用户,几天前发现了youku一个漏洞,最近忙其他事情,懒得深入了,今天有空来提交下,

做了进一步的测试,测试步骤会我会详细列出,希望这么大的公司尽快注意安全啊

详细说明:

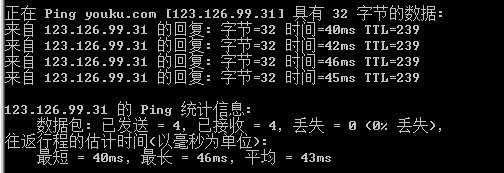

习惯性的ping一下。

ping youku.com 一般情况下,www.youku.com 会走CDN youku.com应该不会吧

扫一扫,扫了一个C 80端口无明显漏洞,然后扫8080

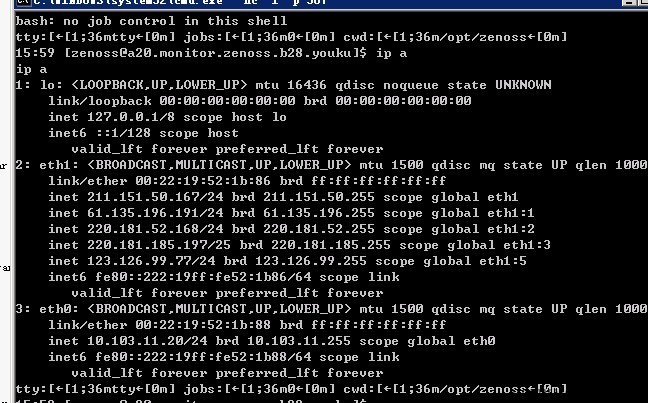

存在问题的是123.126.99.76 8080 Open

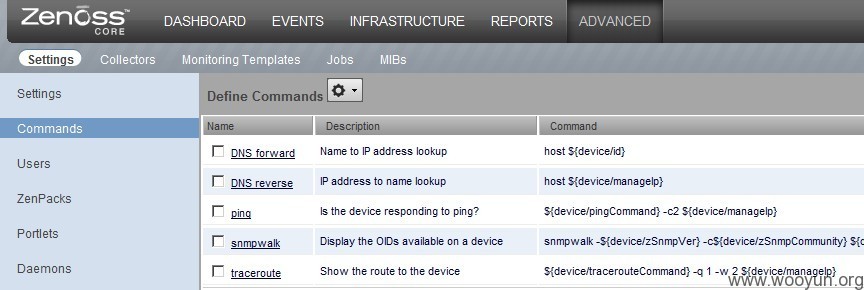

这是一个zenoss 的监控系统,默认密码没有改,导致此次渗透

login admin/zenoss

最初对zenoss了解太少,经过进一步的研究发现可以得到shell

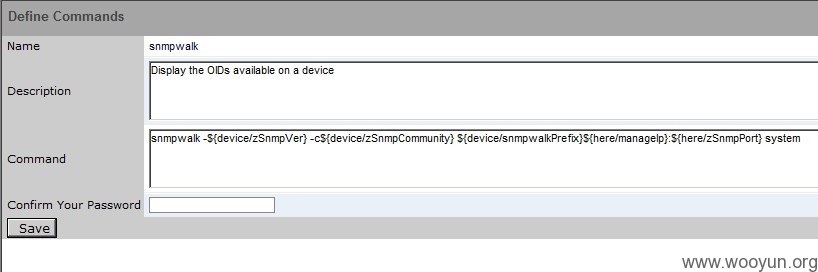

zenoss有一个Commands功能,可以执行任意命令。

需要将命令改成自己需要的

在执行命令的时候 需要找一个被监控的机器

反弹后得到shell

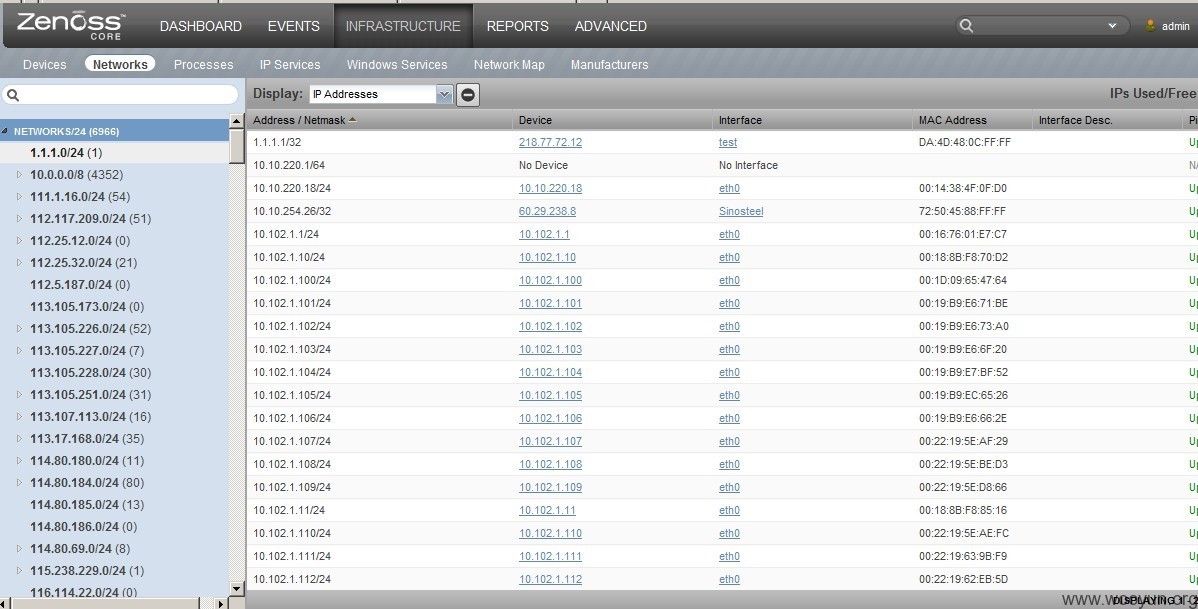

一看有内网IP,于是进行了进一步渗透测试,但是让我很郁闷的是,没有使用类似zabbix,puppet,ldap等类似权限较大的东西。渗透起来比较费劲。不过好在有IP信息。

到这里想起 剑心大牛在zone发表的一篇文章

http://zone.wooyun.org/content/1693

边界神器,低权限开socks5代理。但是执行报错,没有安装依赖包,我也没有root权限。执行二进制文件都缺少依赖包,在这里提醒我,以后linux安全可以考虑把这些依赖包删除,防止别人提权。

zenoss很多都是运用python来监控,自然zenoss这个用户肯定有运行python的权限。于是拿出另外一个边界神器py版开socks代理

代理开启之后,又遇到一个问题,端口被档掉了。似乎整个C端对外开放的只有80,8080,81 三个端口。8080和80端口被占用了,在81端口启代理失败的。

于是随便启了端口,然后利用端口转发,把代理端口转发到公网来。

使用ProxyCap代理指定的程序

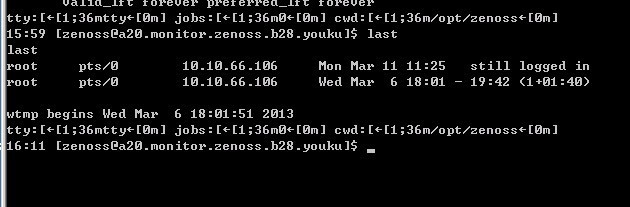

有了代理之后,开始对内网进行端口扫描,根据服务器的last记录 确定登陆服务器的来源

IP 10.10.66.106

对10.10.0.0/16 进行3389和1433端口扫描

nmap -Sv -p 1433 10.10.0.0/16 -oX 1433log.log

有十来个机器开了1433端口 通过之前的代理 使用查询分析器挨个试弱口令。最后确认

10.10.111.100 sa 空密码。

3389也开着。

直接添加了一个youku的用户。

通代理直接登陆到该服务器。

到了这里之后,进行了其他弱口令的扫描

10.10.65.92 "root/123456"

10.10.65.129 "root/111111"

10.10.65.133 "root/123456"

10.10.221.61 "root/123456"

10.10.221.63 "root/123456"

10.10.236.11 "root/123456"

以上的这些机器似乎都没有外网IP。干不了其他事情。

继续挖边界漏洞。

经过一些web漏洞的挖掘 10.5.*.* 这个是土豆的内网。

10.5.111.29

10.5.105.2

这两个机器也有sa 弱口令,具体什么命令我也忘记了

利用远程管理卡默认口令,找到这么一个服务器。

远程管理卡的IP我给忘记了。只记得物理IP(修漏洞的时候,你们自己找找吧)

10.105.60.62 外网IP:220.181.154.91/123.126.98.141(这个机器留有rootkit麻烦及时清理)

通过该服务器 做了一个socks5代理,代理端口8080,因为防火墙对8080没有限制,所以这里代理端口我用了8080

启这个代理是为了不通过端口转发直接连接内部的服务器。

后续找了些其他的漏洞,

10.103.13.33 Hudson

java.lang.Runtime.getRuntime().exec('id')

Hudson 也是可以执行任意命令的,(你们自己加个认证吧)

AD域,

进到10.10.111.100 这个服务器之后发现,很多加域的服务器都在10.10.0.* 这个段。

于是想通过一个web漏洞或其他漏洞拿到10.10.0.*任意个服务器的权限,这样可以离拿到域的控制权更近一步。

经过痛苦的扫描,

找到这么一个问题。

10.10.0.13 sa 1QAZ2wsx

弱口令吧,

连接上去之后发现域管理员administrator 也在线。(感慨一下,安全意识啊)

于是,开启了这个服务器的shift后门,直接切到域管理员。

至于然后,你们都懂了......

漏洞证明:

如上;

修复方案:

撸过,修复方案你们懂的,带来困扰请谅解

版权声明:转载请注明来源 X,D@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-03-11 16:57

厂商回复:

马上修复

最新状态:

暂无