漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-017485

漏洞标题:成都公积金任意账户密码修改漏洞

相关厂商:成都公积金

漏洞作者: 蟋蟀哥哥

提交时间:2013-01-18 13:20

修复时间:2013-03-04 13:21

公开时间:2013-03-04 13:21

漏洞类型:CSRF

危害等级:高

自评Rank:12

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-01-18: 细节已通知厂商并且等待厂商处理中

2013-01-22: 厂商已经确认,细节仅向厂商公开

2013-02-01: 细节向核心白帽子及相关领域专家公开

2013-02-11: 细节向普通白帽子公开

2013-02-21: 细节向实习白帽子公开

2013-03-04: 细节向公众公开

简要描述:

你们懂的。。。

详细说明:

漏洞一:修改任意账号密码。

csrf漏洞+逻辑漏洞。

在网站上,如果需要改密码是需要输入原始密码的。但是根本不是,再加上是get传值就造成了该漏洞。。。只要得知对方的公积金账号,再把构造好的url发给对方。就可以随意登陆对方公积金账号。

密码改为:wooyun的URL为:

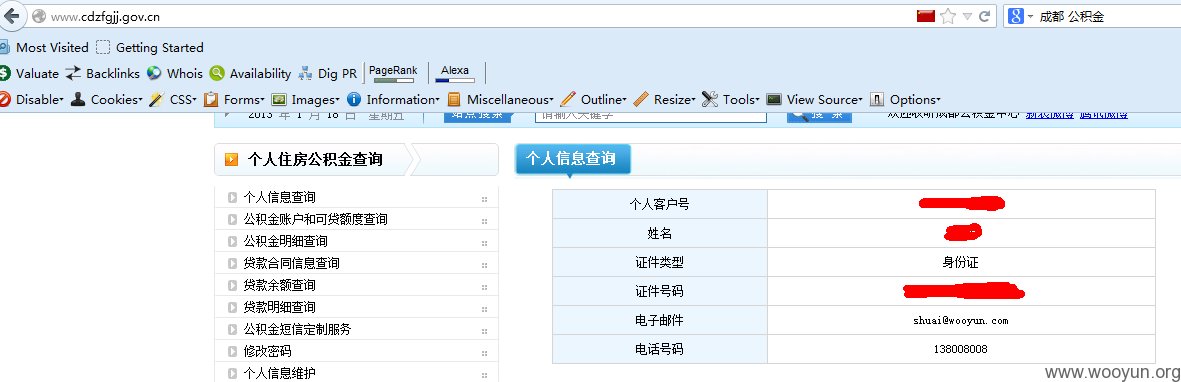

就算不知道对方的账号,随意把这段URL嵌入某个大型网站,就会造成一堆用户密码被修改。。然后再遍历公积金账号登陆。。获取公民信息。包括姓名,身份证号,手机号,工作单位等。根据缴纳的公积金以及缴存基数,还可以初步估算出个人收入等。

社工必备!!!!

漏洞二,修改账户信息

让被攻击者在已经登录的情况下访问URL:

或者把该URL嵌入第三方网站,隐蔽攻击。。

本来想尝试在电话或者email字段注入xss的。但是发现服务端进行了过滤,不能修改。。不然威力很强大滴。。

如果cnvd没有账号进行测试复现,请联系本人。thx

漏洞证明:

修复方案:

改用post请求,或者加token。

版权声明:转载请注明来源 蟋蟀哥哥@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2013-01-22 18:21

厂商回复:

CNVD确认漏洞并复现所述情况,已转由CNCERT协调涉事单位进行处置。

rank=8

最新状态:

暂无