漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-016848

漏洞标题:咦!鲜果网也能重置妹子帐号了

相关厂商:鲜果网

漏洞作者: 风萧萧

提交时间:2013-01-02 21:36

修复时间:2013-02-16 21:37

公开时间:2013-02-16 21:37

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-01-02: 细节已通知厂商并且等待厂商处理中

2013-01-07: 厂商已经确认,细节仅向厂商公开

2013-01-17: 细节向核心白帽子及相关领域专家公开

2013-01-27: 细节向普通白帽子公开

2013-02-06: 细节向实习白帽子公开

2013-02-16: 细节向公众公开

简要描述:

最近发现这个密码重置的问题是一个通杀漏洞,很多站点都有的!相比其他站点,给鲜果网带来的危害更大哦!

详细说明:

1.我就不先说这个问题是怎么导致的了,看我一步一步操作撒!首先登陆鲜果网:

2.进入【我的设置】,点击【修改邮箱】。这里看好了啊,我是已经绑定了gmail邮箱的!

3.那么填好新的邮箱(我这里使用QQ邮箱作为测试),点击【保存】。这个时候需要设置好浏览器代理,将POST数据包拦截,并构造下面的POC页面:

漏洞证明:

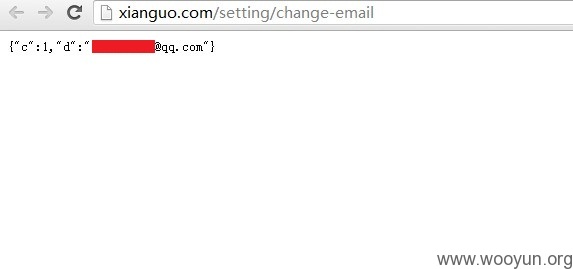

4.到了上面的步骤,应该知道我是要干啥了吧!哈哈,鲜果网的妹子呢?妹子在哪里!在妹子登陆鲜果网的同时,诱惑她访问上面的POC页面!效果图如下:

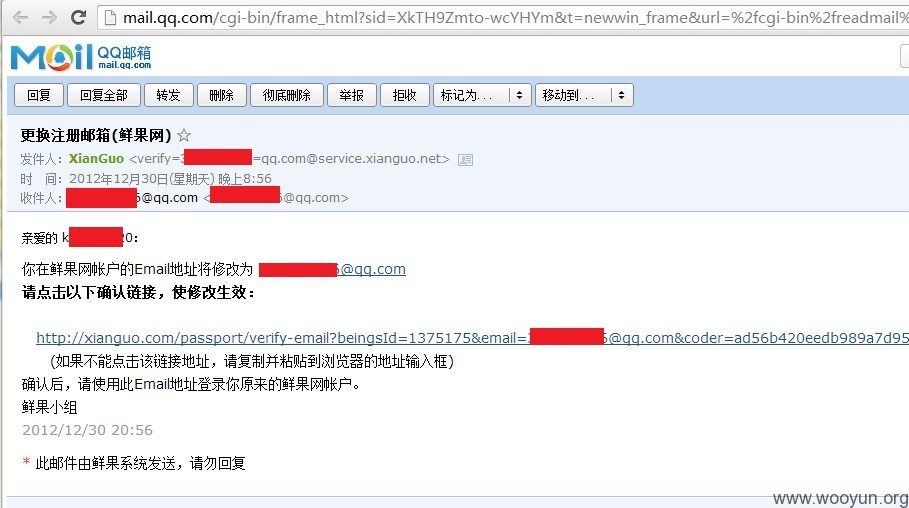

5.再看看我的邮箱,哎哟,收到了一封充满诗情画意的邮件!感觉我离妹子好近好近,小心肝扑通扑通的跳啊!

6.点击这个链接吧!我不仅登陆了妹子的账号,而且还绑定了邮箱。看下面两个图:

修复方案:

1.CSRF不设防啊!要注意检查全站哦!

2.在这个问题上和其他网站的区别是:别的网站对于已经绑定的邮箱,首先要先解绑!可通过发送解绑链接到原邮箱、或者通过绑定的手机进行解绑,但是这里什么都没有;

3.关键接口没有做用户验证,比如提示用户首先输入密码才可绑定邮箱或手机,哪怕设置一个图片验证码也可防止这种情况;

4.礼物啊礼物,好久没收到了!能来一个么?

版权声明:转载请注明来源 风萧萧@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2013-01-07 13:07

厂商回复:

年底各种忙~~ @风萧萧 也来送安全礼包了。 感谢感谢, 我们加强验证。 礼物会有的~

最新状态:

暂无