漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-09565

漏洞标题:放统计代码,站长一秒钟变APT攻击专家?(WooYun-2012-09025续)

相关厂商:广州两个公交行业相关国企

漏洞作者: horseluke

提交时间:2012-07-12 20:35

修复时间:2012-08-26 20:36

公开时间:2012-08-26 20:36

漏洞类型:系统/服务补丁不及时

危害等级:高

自评Rank:13

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-07-12: 细节已通知厂商并且等待厂商处理中

2012-07-17: 厂商已经确认,细节仅向厂商公开

2012-07-27: 细节向核心白帽子及相关领域专家公开

2012-08-06: 细节向普通白帽子公开

2012-08-16: 细节向实习白帽子公开

2012-08-26: 细节向公众公开

简要描述:

由于WooYun-2012-09025所说的移动浏览器中HTTP REFERER非正常泄露问题(目前有两家),导致站长只要放置统计代码,都将有更多来自移动设备访问的非正常来源网址进入统计后台中(相比PC端来讲)。一个典型利用是以关键词“gsid”统计来源即可发现数个wap认证存在缺陷的网站(见http://zone.wooyun.org/content/137 )。

如果该网站针对特定行业、或者手机访问占比大,统计来源可以指示出不少可外部访问的内网地址,从而为下一步特定行业的攻击做准备。本次上报即是一次因为在统计来源数据中无意发现地址而进行针对广州公交行业的测试结果,请CNCERT进行确认通报(地址将单独发送,因为涉及核心工控应用和整个公司的生产系统)。

这多少说明,有些安全问题的来源,确实不是一个公司/组织能够管辖的,这需要大家的齐心协力的合作和信息共享;另外,站长躺着中大枪了,提醒各位妥善设置统计网站的账号密码,同时积极检测是否有可疑的统计类代码被内置;至于各家云浏览器,还是仔细检查检查云端渲染和本地渲染机制实现的差异可能引发的问题,不要把好人变坏人啊。

PS:关于放置统计代码进行攻击的延伸阅读:

http://blog.knownsec.com/2012/03/web%E5%BA%94%E7%94%A8%E6%BC%8F%E6%B4%9E%E7%9A%84%E5%A4%A7%E8%A7%84%E6%A8%A1%E6%94%BB%E5%87%BB%E6%A1%88%E4%BE%8B%E5%88%86%E6%9E%90/

详细说明:

以下两个广州公交行业的后台均是通过手机访问本人制作的实时公交查询系统(研究性质)、被CNZZ统计代码捕获到的。

一、(工控应用)广州公交调度系统信息泄露、strut2远程命令执行漏洞、tomcat后台管理外网暴露漏洞

访问来源日志(请参见WooYun-2012-09025详细说明中的追查说明):

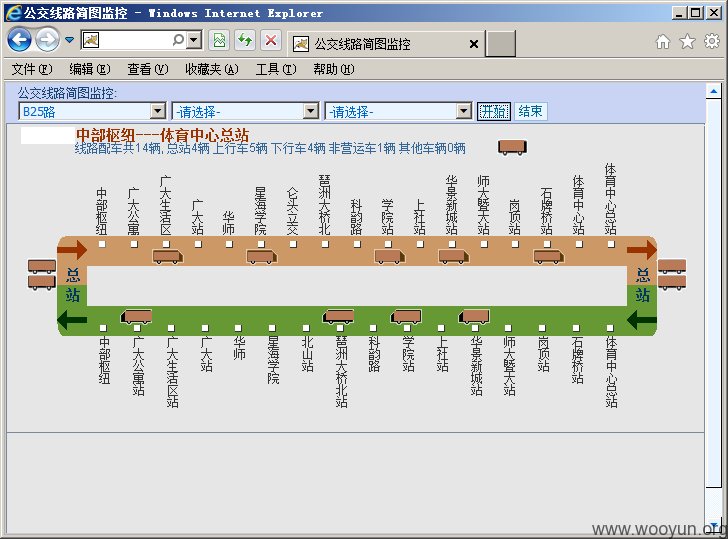

泄露的工控地址A可以不经过登录,即可查看广州所有公交线路的运行情况。当然,里面蕴含的丰富查询接口也是不限制访问的(wireshark抓包得知)。

顺带不明白一件事情,IOS可以运行java么?怎么会从手机访问这个地址的?

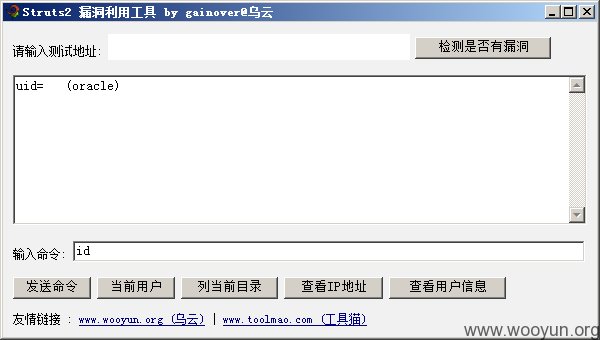

上溯到工控地址B,发现最近火得不得了的Strut2漏洞。

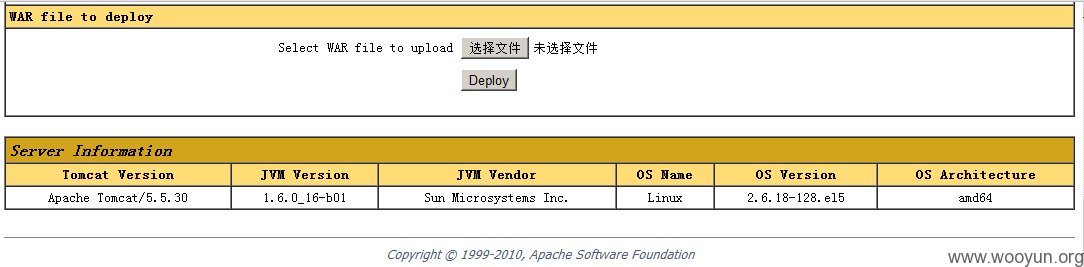

因为这个漏洞,也就发现了tomcat后台管理C外网暴露,从这里get shell应该是没问题的。由于检测习惯遵循不get shell原则,不作深入,仅使用上述工具翻查了一些web目录,暂时没有发现有后门存在、也未知是否存在万能密码可进入调度系统(待被通报方自检)。

综合上述漏洞检测信息,由于该系统肩负整个广州区域的公交调度工作,故若被破坏,将直接导致广州地区整个公交系统陷入瘫痪,从而产生严重后果,故评级为高。

二、(普通)一个公交公司内部交流版块SQL注射漏洞引发的问题

访问来源日志记录到:

这个内网系统地址A似乎没啥问题,但是发现了一个内部交流版块B。然后在地址C发现了SQL注入漏洞,有点危险,属于DBA权限,并且通过查询得知,整个公司的信息化系统(包括之前地址A无法登陆的OA系统)等都在里面。由于之前同类问题的教训,未敢深入。

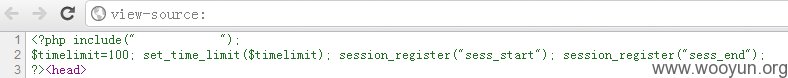

同时还发现首页D存在无法解析php问题?

综合上述漏洞检测信息,由于该服务器肩负整个公司的信息化工作,故一旦被破坏,将造成公司内部信息丢失等严重后果,故评级为中高。

漏洞证明:

详见详细说明

修复方案:

一、(工控应用)广州公交调度系统解决建议

针对信息泄露问题解决建议:

在无法改造系统的情况下限制外网访问,或者上VPN

针对strut2远程命令执行漏洞解决建议:

升级框架

针对tomcat后台管理外网暴露漏洞解决方案:

删除该后台,或者限制外网访问

经查询,该系统属于必能宝中国的基于 MapInfo MapXtreme Java 及 MapInfo Professional 开发的解决方案,故可以同时考虑作为通用漏洞通报给必能宝中国。

http://resource.mapinfo.com/static/files/document/1235622680673/GZpublictransmonitor.pdf

二、(普通)一个公交公司的漏洞

针对内部交流版块漏洞:

修复该漏洞,并由其反馈软件生厂商,确认是否为通用软件漏洞。

针对架构问题:

建议划分几个服务器并各司其职,不要全部服务放在一起,以免导致沦陷

针对首页问题:

重新进行服务器配置(其实一个服务器既配置asp .net又配置php是很危险的)

(漏洞通过后,将通过本站发送私信到CNCERT。请注意查收)

版权声明:转载请注明来源 horseluke@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2012-07-17 09:21

厂商回复:

CNVD通过实例确认所述情况,针对统计代码信息泄露不作为漏洞事件对待,而对目标实例的案例以漏洞事件认定。转由CNCERT广东分中心协调涉事单位处置。

rank=8.97*1.0*1.2=10.764

最新状态:

暂无