漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-09560

漏洞标题:身份通漏洞合集

相关厂商:身份通

漏洞作者: Dico

提交时间:2012-07-12 17:59

修复时间:2012-08-26 17:59

公开时间:2012-08-26 17:59

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-07-12: 细节已通知厂商并且等待厂商处理中

2012-07-17: 厂商已经确认,细节仅向厂商公开

2012-07-27: 细节向核心白帽子及相关领域专家公开

2012-08-06: 细节向普通白帽子公开

2012-08-16: 细节向实习白帽子公开

2012-08-26: 细节向公众公开

简要描述:

看到这个身份的敏感东西,手痒就随便看了下,为保安全,发现比较严重涉及到隐私的几个问题在这里提交上去了。

详细说明:

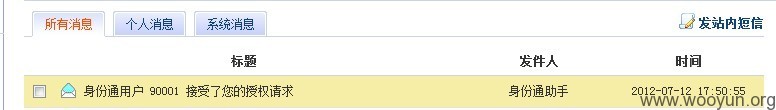

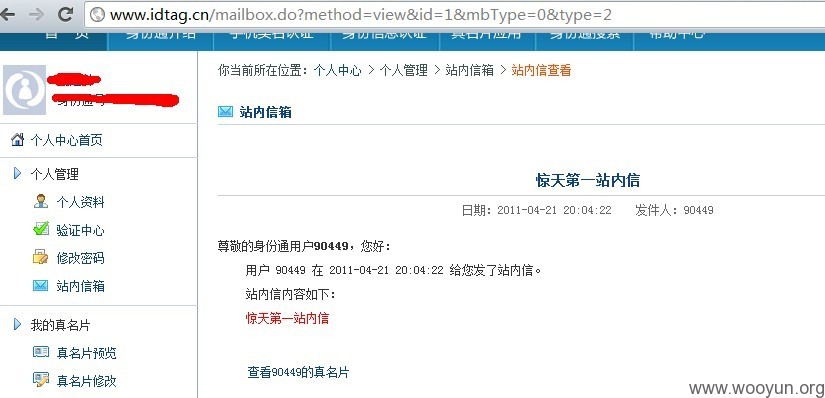

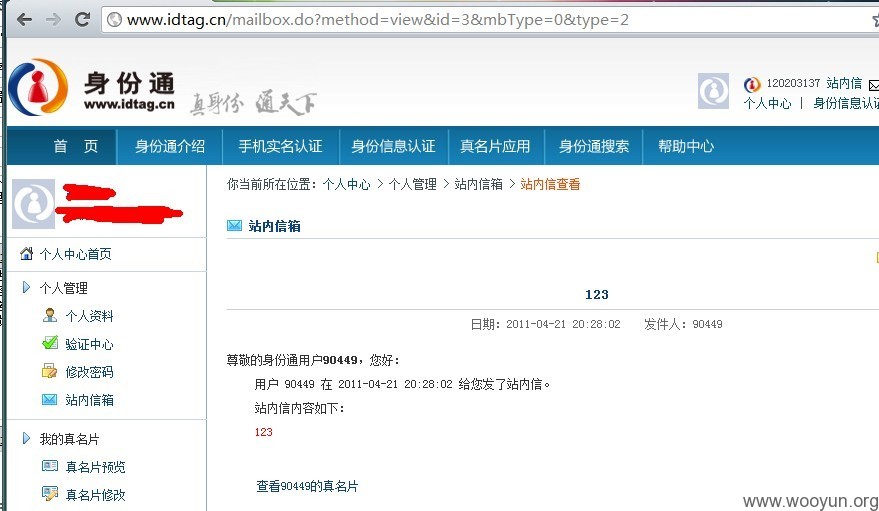

1.任意站内信查看漏洞

模拟思路:在用户登录后进行站内信查看,修改ID值就可以看到其他站内信了。

问题链接:http://www.idtag.cn/mailbox.do?method=view&id=1&mbType=0&type=2

http://www.idtag.cn/mailbox.do?method=view&id=2&mbType=0&type=2

http://www.idtag.cn/mailbox.do?method=view&id=3&mbType=0&type=2

http://www.idtag.cn/mailbox.do?method=view&id=4&mbType=0&type=2

http://www.idtag.cn/mailbox.do?method=view&id=5&mbType=0&type=2

问题参数:id=

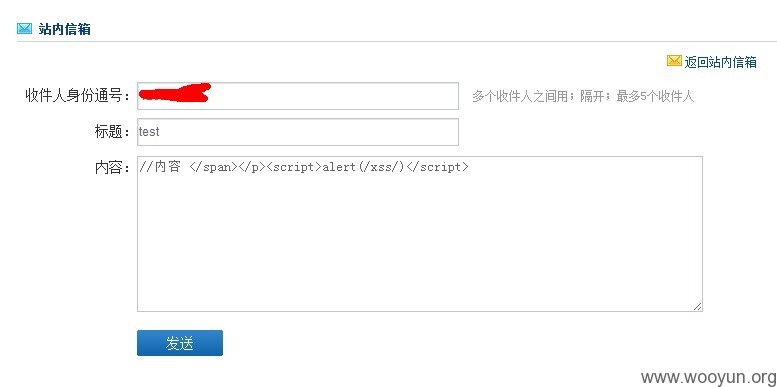

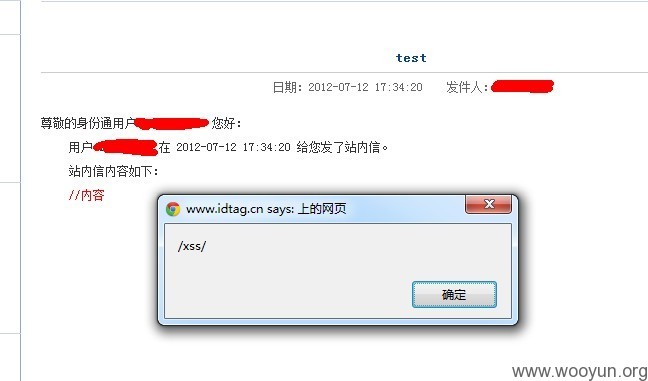

2.站内信跨站问题

1.

2.http://www.idtag.cn/jumpSerach.do?method=sendMailBox&idtagNo=<script>alert(/xss/)</script>

问题参数:id=idtagNo=

对输入字符未做相应过滤。

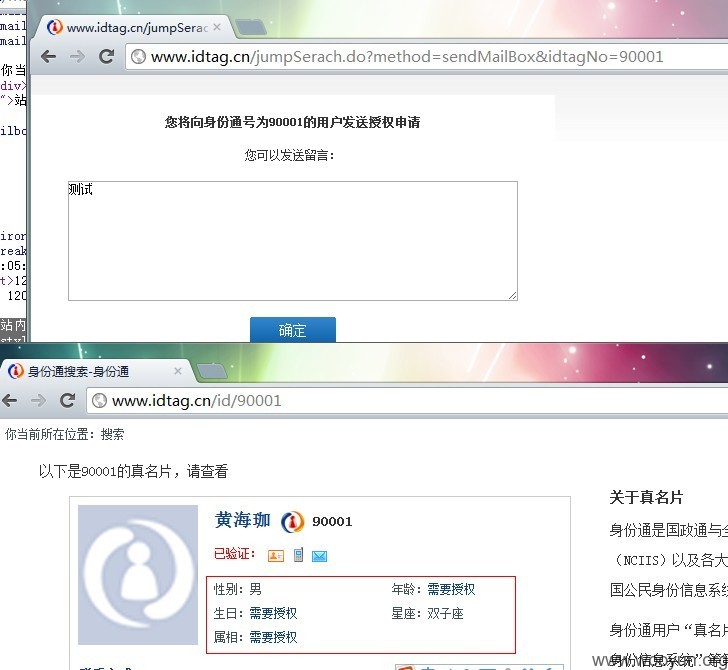

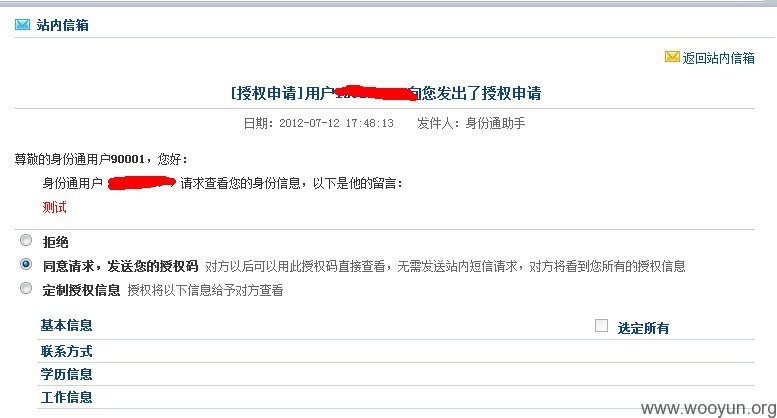

3.设计缺陷问题

http://www.idtag.cn/jumpSerach.do?method=sendMailBox&idtagNo=90449

定义idtagNo参数可以向任意用户发送留言或对未选择获得授权选项的用户和选择允许获得授权选项的用户发送申请。

然后通过查看任意站内信漏洞自己获取授权查看资料 //拿你们领导的测试下!

你说你这个东西出来随随便便一试就有那么多问题,如何让我们放心把身份实名制?

深入的去检测还可能发现更多问题,还有个地方可以看任何人的照片这个就不说了。

漏洞证明:

修复方案:

你们懂的,不懂email我。

版权声明:转载请注明来源 Dico@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2012-07-17 09:17

厂商回复:

CNVD确认漏洞情况,由CNVD直接联系网站管理方进行处置。

按部分影响机密性(不安全参数引用)、部分影响完整性(存储型XSS)进行评分,rank=6.42*1.1*1.5=10.593

最新状态:

暂无