漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-08831

漏洞标题:千龙网漏洞合集

相关厂商:千龙网

漏洞作者: an1k3r

提交时间:2012-06-27 11:52

修复时间:2012-08-11 11:52

公开时间:2012-08-11 11:52

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-06-27: 细节已通知厂商并且等待厂商处理中

2012-07-01: 厂商已经确认,细节仅向厂商公开

2012-07-11: 细节向核心白帽子及相关领域专家公开

2012-07-21: 细节向普通白帽子公开

2012-07-31: 细节向实习白帽子公开

2012-08-11: 细节向公众公开

简要描述:

千龙网,是经国务院新闻办公室和中共北京市委宣传部批准,由北京日报社、北京人民广播电台、北京电视台、北京青年报社、北京晨报社等京城主要传媒共同发起和创办的国内第一家综合性新闻网站。

网站漏洞包括权限绕过,上传漏洞,目录遍历等,导致被入侵。

详细说明:

千龙网主站域名:http://www.qianlong.com/

其中一个分站http://city.qianlong.com存在上传漏洞,页面为:http://city.qianlong.com/mycity/Manage/FileSystem/UpFile_Iframe.asp

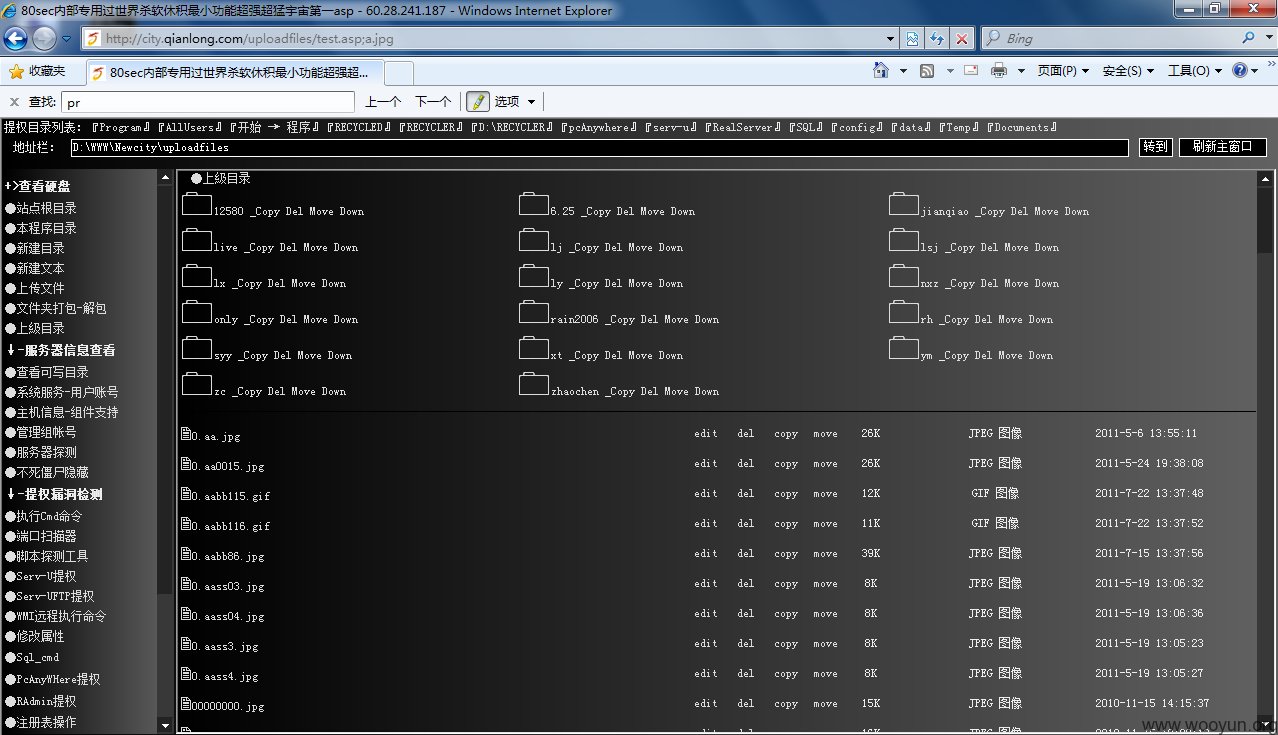

利用IIS的分号解析漏洞可以成功上传Webshell,上传的木马为test.asp;a.jpg,现已删除。

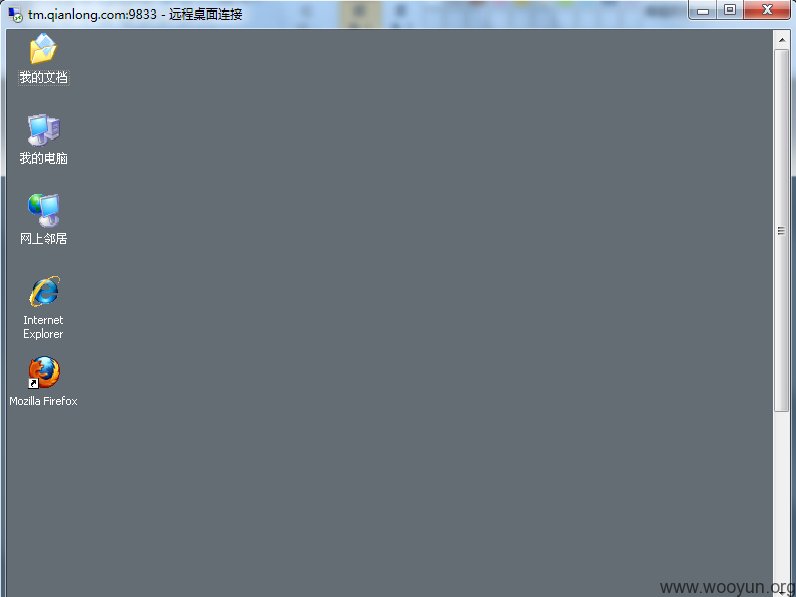

然后利用Serv-U提权,添加了一个IIS_User的账户,暂未删除。

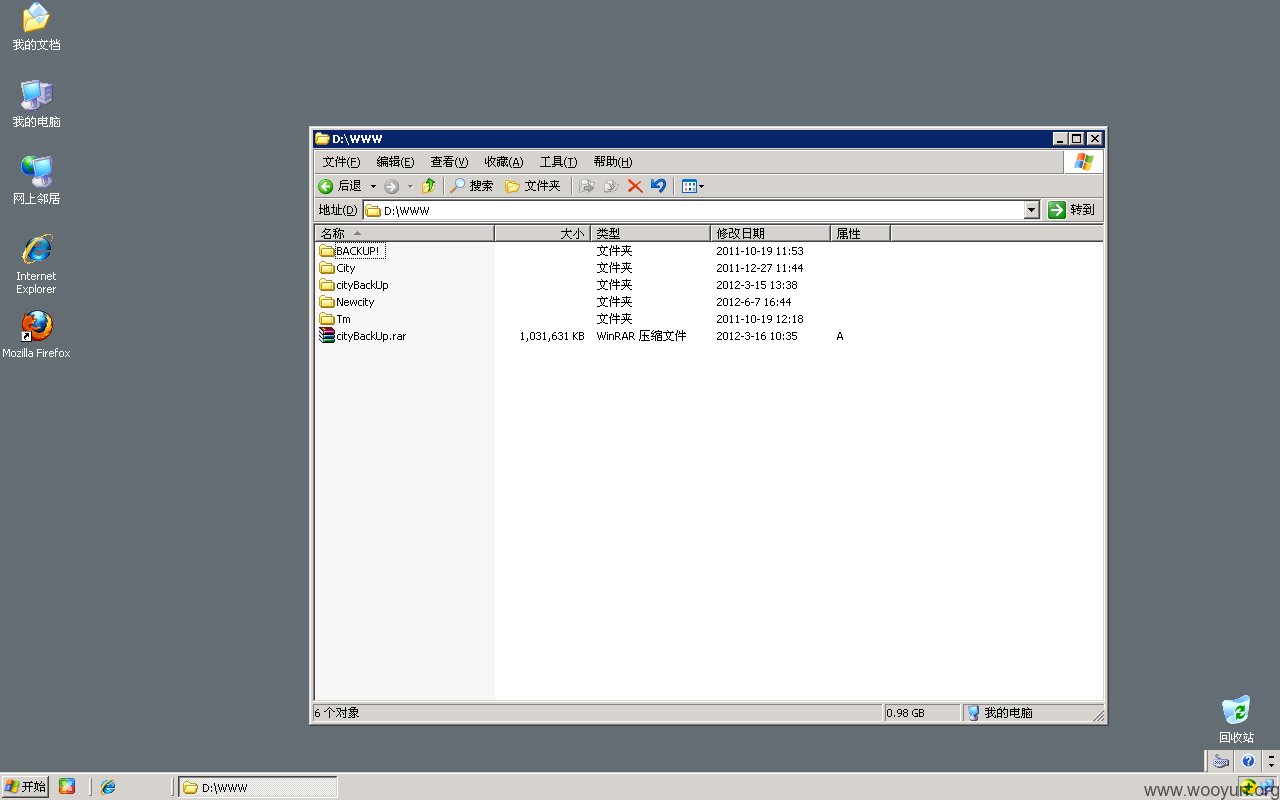

其WEB目录

服务器IP地址为60.28.241.187,25位掩码,同网段的服务有几个,其中有两个服务器上的应用较重要,且可以被嗅探。

http://beian.qianlong.com/login.php(60.28.241.196) 备案应用服务器

http://zz.qianlong.com/html/index.html(60.28.241.199) 千龙度假村服务器,其上有Discuz6.1。

没有进一步渗透~

另,千龙网存在以下漏洞。

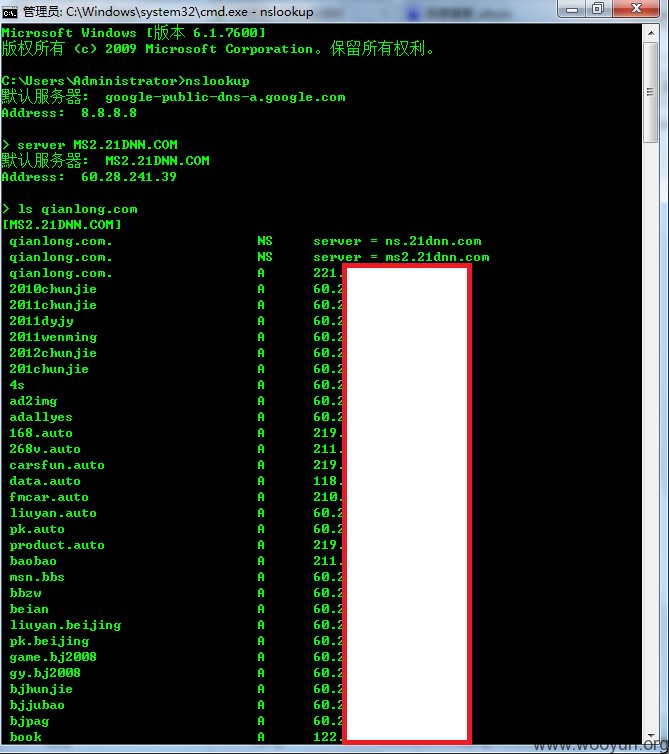

1. DNS域传送。

如果一台服务器被拿下了,有这个漏洞就很危险了。

2. 权限绕过。

http://liuyan.qianlong.com/manage/menu.htm

可以对用户进行管理,添加或者删除用户。

http://city.qianlong.com/mycity/manage/menu.asp

打开此页面需要禁用javascript,但测试只能进行部分操作。

3. 文件上传

http://city.qianlong.com/mycity/Manage/FileSystem/UpFile_Iframe.asp

用的是Tsys系统,服务器被拿下也是因为这个漏洞。

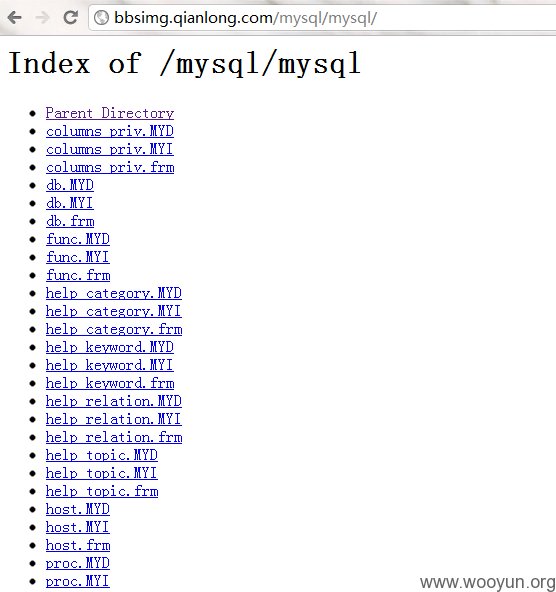

4. 目录遍历

http://wapnews.qianlong.com/zlz/

http://wapnews.qianlong.com/portalgprs/

http://wapnews.qianlong.com/PDA_NEWS_RESOURCE/

http://bbsimg.qianlong.com/

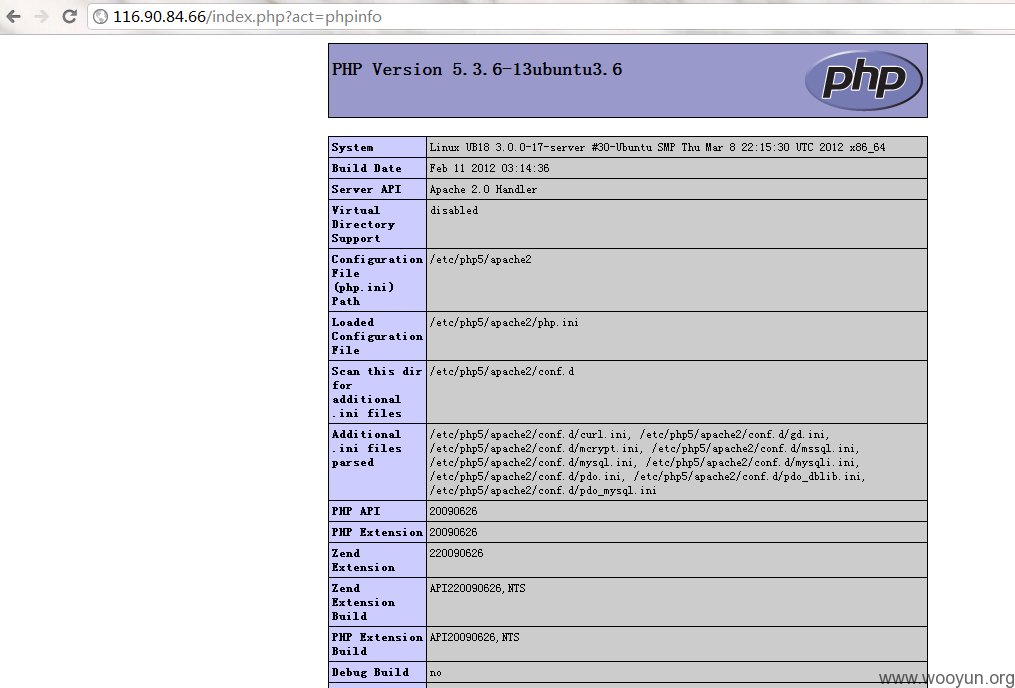

5. 信息泄漏

http://116.90.84.66/index.php?act=phpinfo

phpinfo()信息泄漏,在进一步渗透时很有用。

6. 暴物理路径

http://liuyan.qianlong.com/manage/Pinglun/opr_plun.asp?actions=check&ID=347829&pre_page=

http://zhaoshang.qianlong.com/20101223/n5842695075872.html

千龙网还是有一些安全概念的啊,比如把http://qndj.qianlong.com/fckeditor/editor/下的Fckeditor上传文件都删除了。另,为保护厂商,其中一些信息没有透漏。求

漏洞证明:

都在详细说明里了~

修复方案:

1. 删除不用的上传组件,取消上传目录的执行权限。

2. 服务器好多补丁没打啊,Windows的杀毒软件也很久没更新了。

3. 如果不需要就关闭不用的端口,没有域名并不代表安全,有C段攻击啊,C段。。。

顺便求礼物~

版权声明:转载请注明来源 an1k3r@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2012-07-01 07:29

厂商回复:

CNVD确认并复现所述漏洞情况(部分过程未实施),转由CNCERT国家中心协调涉事单位处置(预计周一,此前struts的洞处置较多,此事件暂缓)。

对漏洞事件按完全影响机密性、可用性、完整性进行评分,rank=10.00*1.2(多个漏洞)*1.5(严重,IDC主机+重点新闻门户)=18.000

最新状态:

暂无