漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-07851

漏洞标题:中国联通缴费终端FLASH绕过浏览任意系统文件

相关厂商:中国联通

漏洞作者: Coner

提交时间:2012-06-03 23:38

修复时间:2012-07-18 23:38

公开时间:2012-07-18 23:38

漏洞类型:系统/服务运维配置不当

危害等级:中

自评Rank:5

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-06-03: 细节已通知厂商并且等待厂商处理中

2012-06-06: 厂商已经确认,细节仅向厂商公开

2012-06-16: 细节向核心白帽子及相关领域专家公开

2012-06-26: 细节向普通白帽子公开

2012-07-06: 细节向实习白帽子公开

2012-07-18: 细节向公众公开

简要描述:

联通的3G套餐实惠,但是安全没让人省心。。

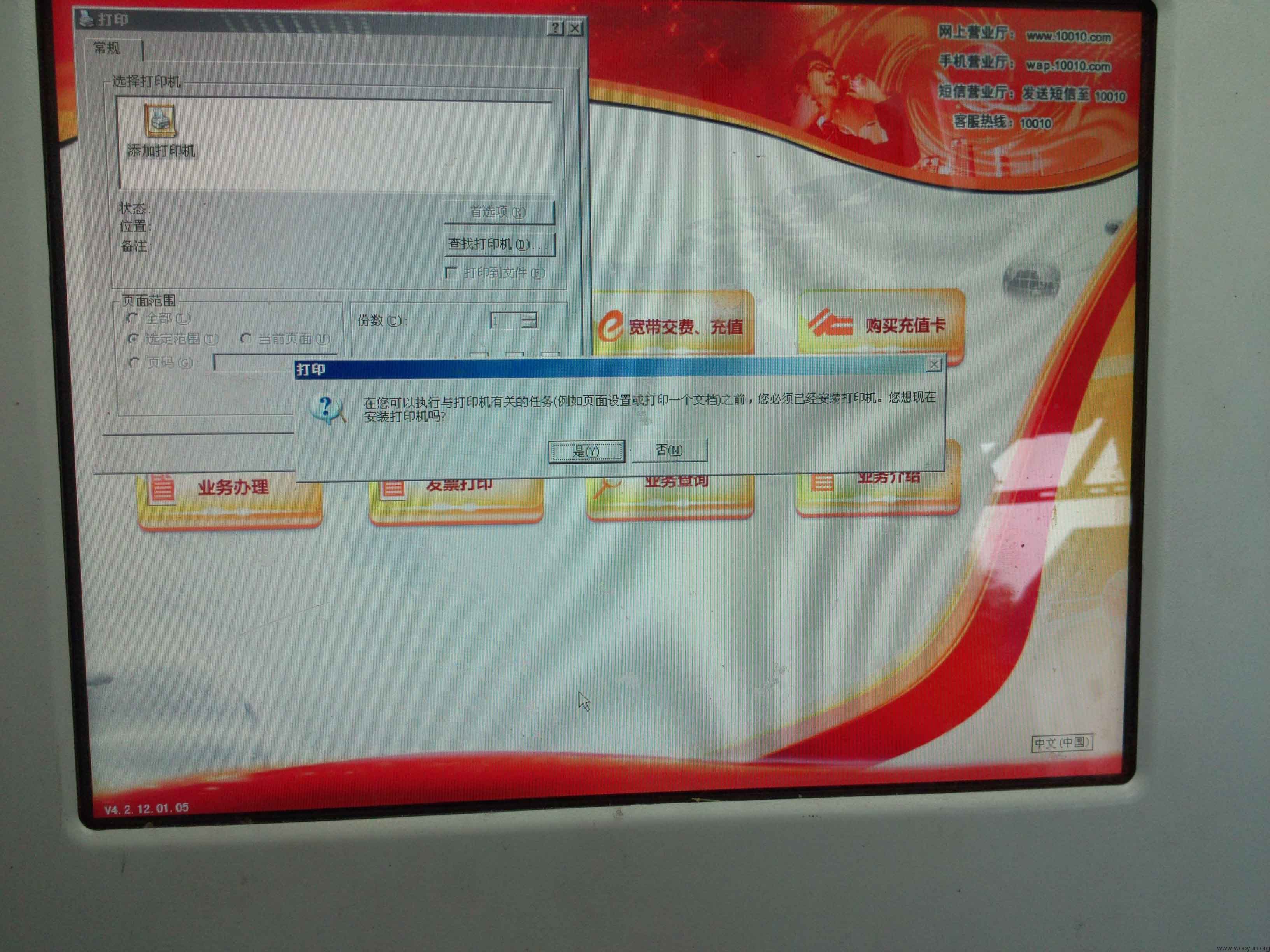

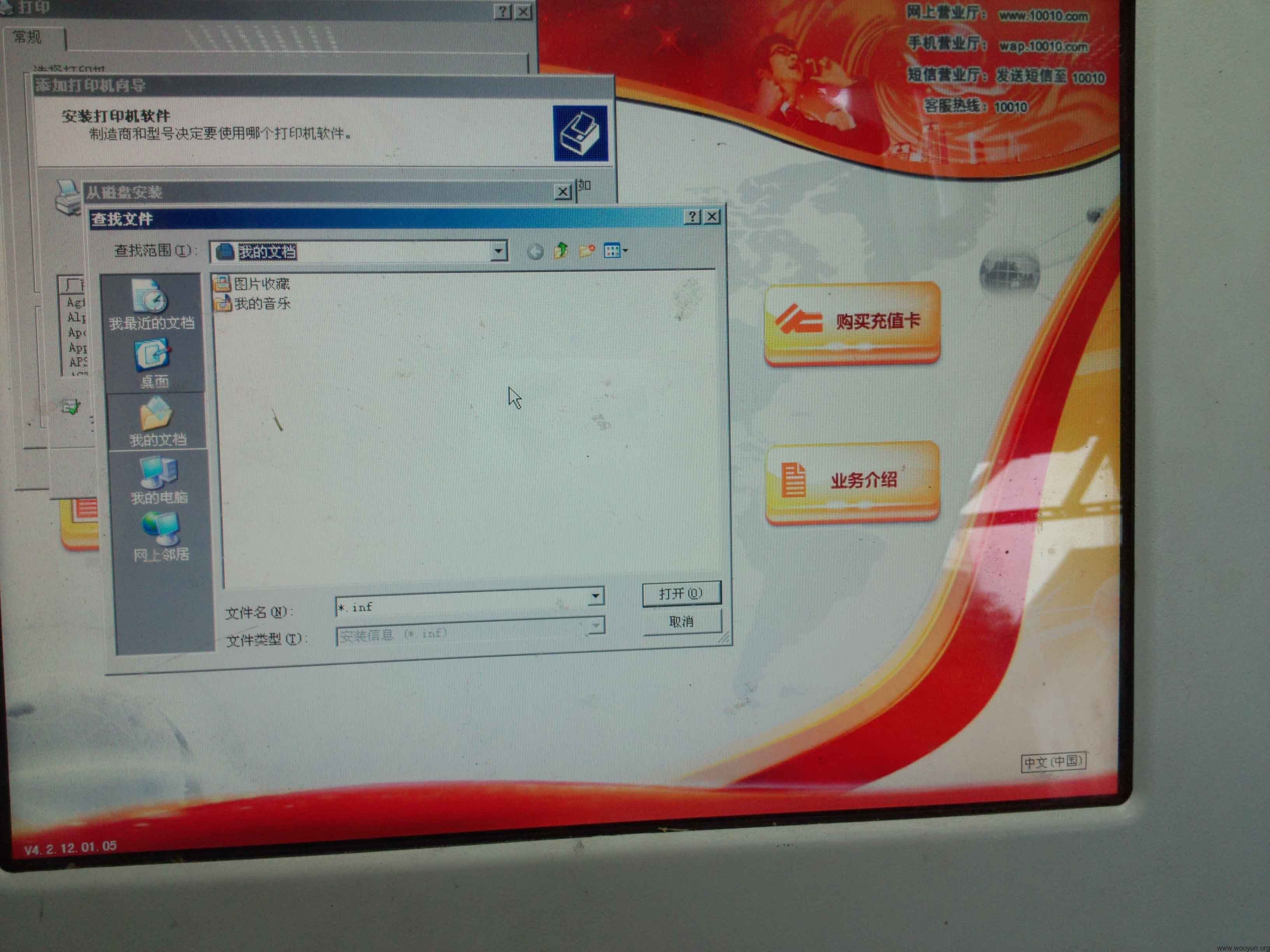

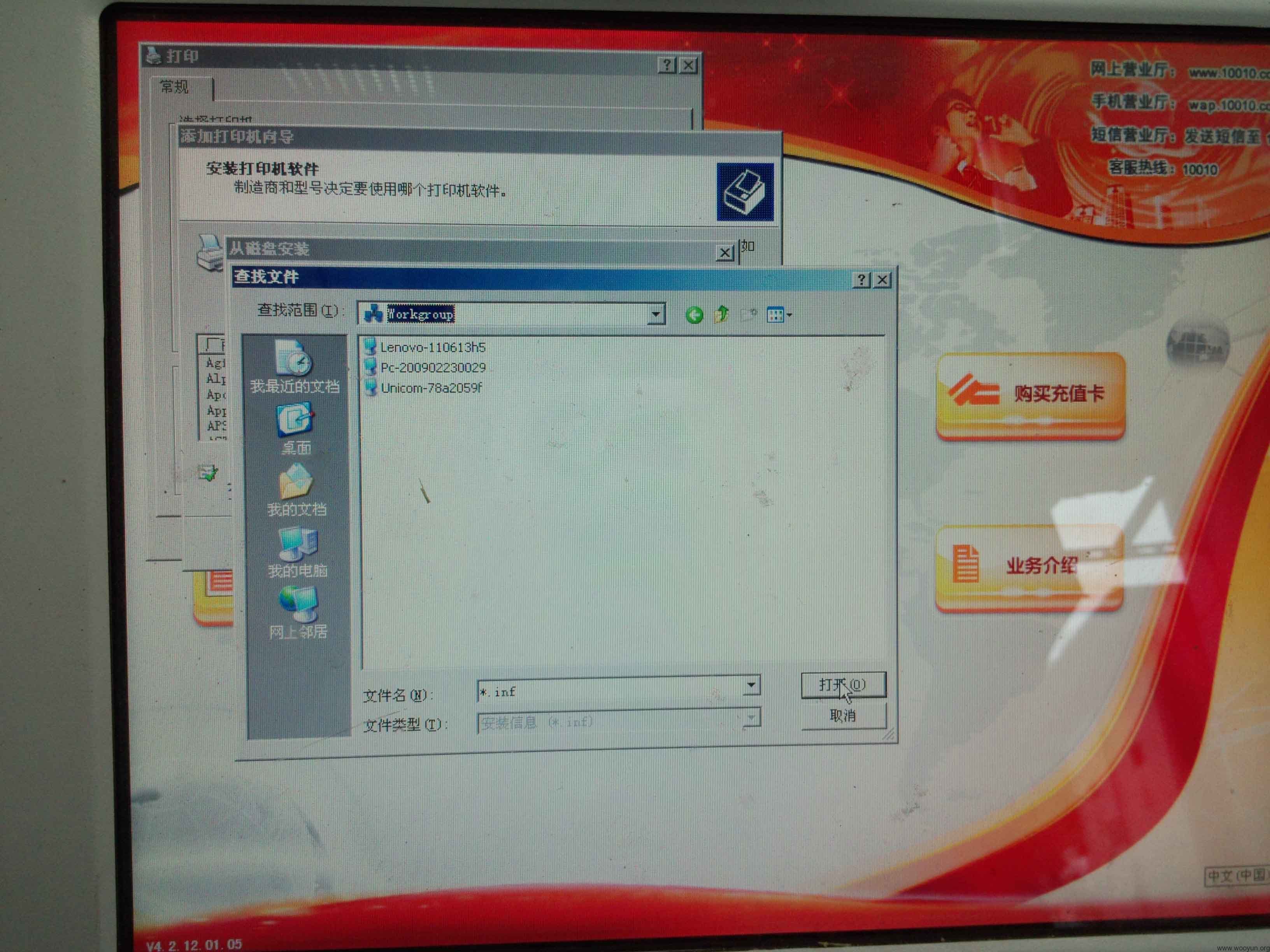

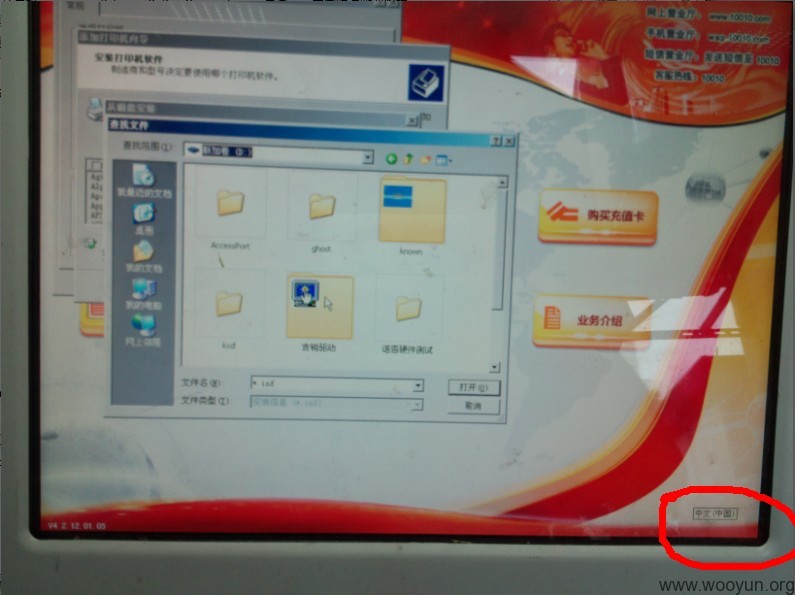

中国联通缴费终端貌似是用FLASH写的,而flash具有打印功能,对flash功能配置不当导致可以通过打印功能浏览系统文件。

还有可能进入内网主机;打开特定端口连接互联网打印机,嫩做的是多了去了,想象力不好,大家猜吧。。

详细说明:

漏洞证明:

修复方案:

版权声明:转载请注明来源 Coner@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:3

确认时间:2012-06-06 13:51

厂商回复:

CNVD根据图片确认,转报中国联通集团公司,不过根据目前类似事件处置情况。与此前国内一些银行终端机界面绕过事件不同,其他行业的事件处置起来没有那么积极的响应程度。

参考以往评分,rank 3

最新状态:

暂无