漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-06185

漏洞标题:腾讯QQ空间跨站漏洞

相关厂商:腾讯

漏洞作者: 啤酒

提交时间:2012-04-18 17:40

修复时间:2012-06-02 17:41

公开时间:2012-06-02 17:41

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-04-18: 细节已通知厂商并且等待厂商处理中

2012-04-19: 厂商已经确认,细节仅向厂商公开

2012-04-29: 细节向核心白帽子及相关领域专家公开

2012-05-09: 细节向普通白帽子公开

2012-05-19: 细节向实习白帽子公开

2012-06-02: 细节向公众公开

简要描述:

QQ空间存在一处储存型跨站

详细说明:

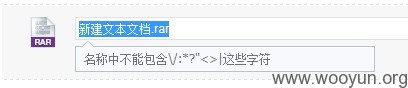

QQ空间应用处有一个文件夹应用,该应用可以重命名文件名,正常情况下客户端是过滤了特殊字符的。

但是特殊字符仅仅在客户端做了过滤并没有在服务端 和输出端过滤。因此我们可以通过本地修改post内容绕过这一限制

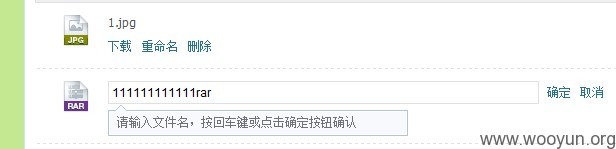

点击确定产生post

(拦截post数据修改post内容)

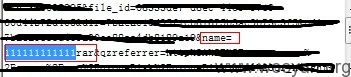

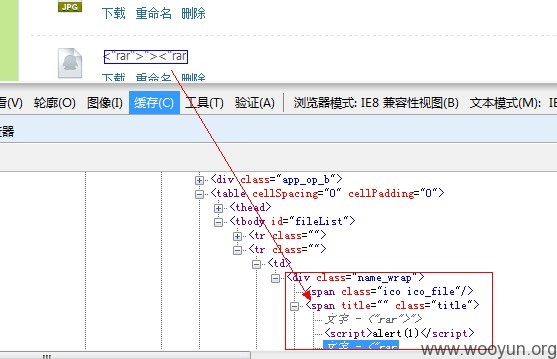

将name值修改为"><script>alert('by:pijiu')</script><"

回到QQ空间文件夹这时可以看到文件已经成功被重命名而且构造的 "> 已经将titile标签阻断

虽然这里没有显示alert但是可以看到<script>标签已经处在可以运行的状态了。只是需要细心构造一下就可以形成攻击。

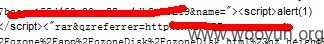

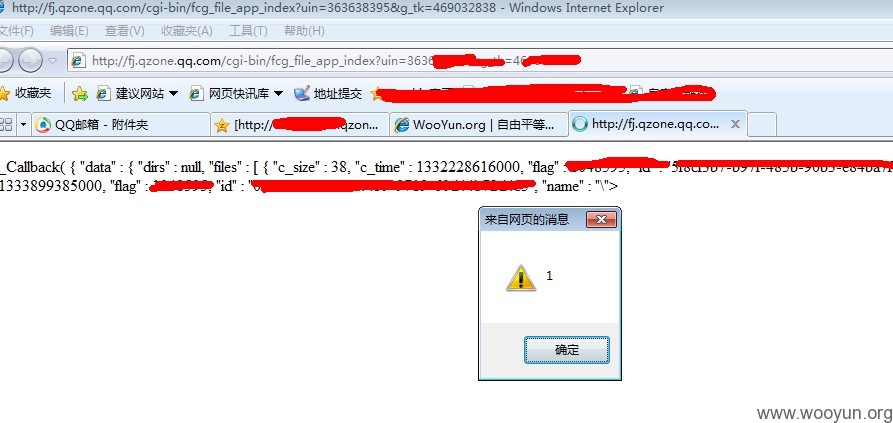

再 抓包得到 json 在json里面 脚本畅通执行

如果有人通过腾讯其他xss获得QQ空间权限然后再修改此处可能会对受害者造成长期影响。

因此自评 rank 10

漏洞证明:

修复方案:

抓个漂亮妹纸,过滤下.

版权声明:转载请注明来源 啤酒@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2012-04-19 14:11

厂商回复:

非常感谢您的报告

最新状态:

暂无