漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-05946

漏洞标题:齐博cms整站系统v7后台目录遍历及文件删除漏洞

相关厂商:齐博cms整站系统

漏洞作者: 猪头子

提交时间:2012-04-11 13:45

修复时间:2012-05-26 13:45

公开时间:2012-05-26 13:45

漏洞类型:任意文件遍历/下载

危害等级:中

自评Rank:9

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-04-11: 积极联系厂商并且等待厂商认领中,细节不对外公开

2012-05-26: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

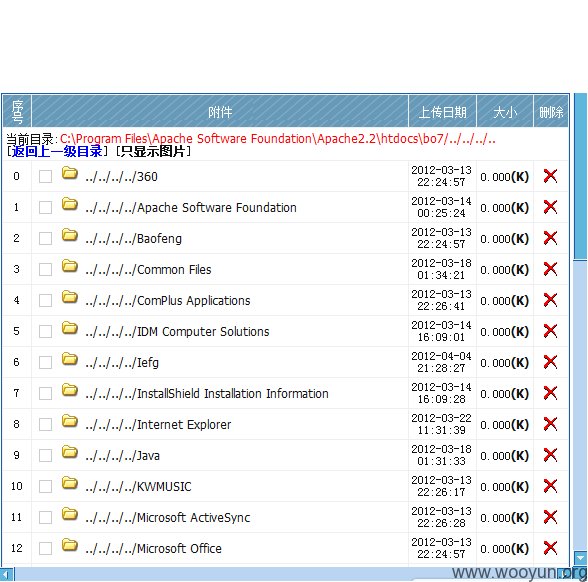

在后台对变量过滤不严导致任意文件遍历和删除

详细说明:

程序未对用户提交的$down_path参数进行任何过滤,导致用户可以遍历程序目录。在hack/attachment/admin.php第36行

漏洞证明:

在hack/attachment/admin.php第36行

进后台,在插件管理里面找到附件管理,然后构造如下$down_path

http://www.xxx.com/admin/index.php?lfj=attachment&job=list&down_path=../../../..

修复方案:

过滤$down_path变量。。

版权声明:转载请注明来源 猪头子@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝