漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-016155

漏洞标题:库巴科技任意用户密码重置

相关厂商:库巴科技

漏洞作者: se55i0n

提交时间:2012-12-17 22:55

修复时间:2013-01-31 22:56

公开时间:2013-01-31 22:56

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-12-17: 细节已通知厂商并且等待厂商处理中

2012-12-18: 厂商已经确认,细节仅向厂商公开

2012-12-28: 细节向核心白帽子及相关领域专家公开

2013-01-07: 细节向普通白帽子公开

2013-01-17: 细节向实习白帽子公开

2013-01-31: 细节向公众公开

简要描述:

这个真不是来刷分的,前面的相同类型的洞重在描述漏洞的理论危害性,但是不具备很强的实际操作性;本例理论结合实际(图文并茂),具有较强的实际操作性!

详细说明:

1)库巴科技的密码找回功能很强大,很大程度的方便了用户,但是方便的同时带来的风险也大大增加,库巴科技支持用户名、邮箱、手机三种用户信息找回密码;

2)攻击者只要知道以上三种任意一种信息,便可使用手机找回密码功能重置用户密码(ps:购物网站用户基本上都会绑定手机号码),输入用户名或者邮箱系统将直接发送安全码到帐号绑定的手机号码;

3)本例与之前相同类型的漏洞去别是:可以直接在获取用户的帐号信息,增加了漏洞利用的实际操作性;

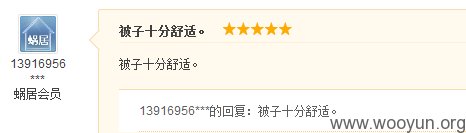

3.1)来到网站某个产品的评论处,发现有很多用户在购买产品后对产品进行评价;

对应的源代码如下:

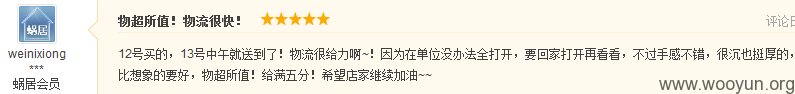

3.2)我们再能看另一处;

对应的源代码如下:

3.3)通过上面,我们不难发现img标签内的alt属性的命名规则正是与用户名相对应;有了这个发现我们就能找到大量的用户信息,大大增加了漏洞利用的实际操作性;

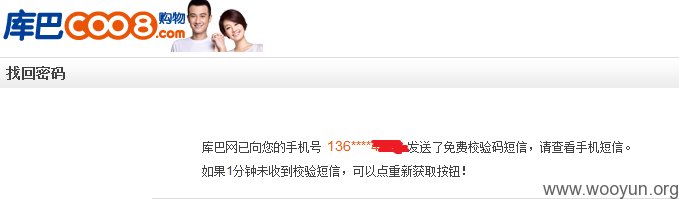

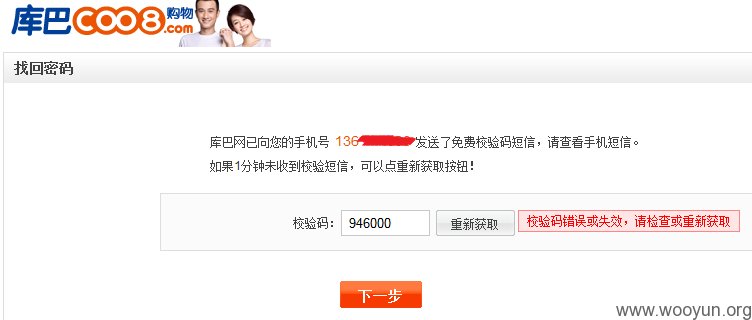

4)现在开始使用手机密码找回功能吧(本次测试用的是本人自己的手机号码),随意输入一个6位数字的安全码;

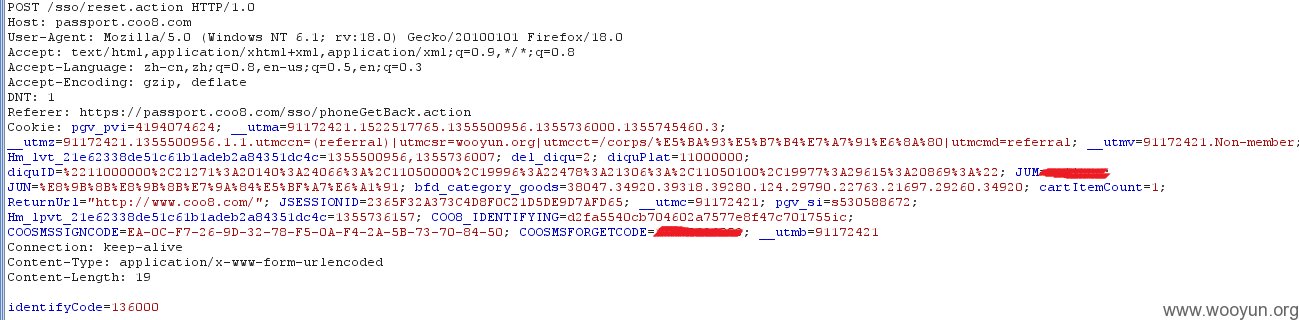

5)点击下一步提交并抓包;

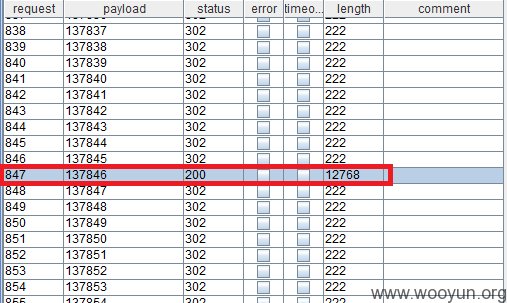

6)设置identifyCode参数为爆破对象,本例只为进行漏洞利用演示,爆破区间设置包含真实验证码的一个较小的6位数字区间进行爆破,根据提交的状态、返回字节长度均可确认真实验证码;

7)返回抓包页面,使用真实验证码替代任意提交的identifyCode参数并比较,即可来到密码重置页面;

8)输入我们要更改的密码并提交,用户密码重置漏洞利用完成;

漏洞证明:

见详细说明~

修复方案:

1)增加验证码的复杂程度,如:数字与大小写子母回合;

2)限制校验错误次数;

3)设置验证码的有效期;

版权声明:转载请注明来源 se55i0n@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2012-12-18 23:28

厂商回复:

谢谢你的发现和建议,我们会尽快处理!

最新状态:

暂无