漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-015872

漏洞标题:千千静听皮肤文件堆溢出

相关厂商:百度

漏洞作者: AntBean

提交时间:2012-12-11 12:18

修复时间:2012-12-13 12:48

公开时间:2012-12-13 12:48

漏洞类型:拒绝服务

危害等级:中

自评Rank:8

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-12-11: 细节已通知厂商并且等待厂商处理中

2012-12-13: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

千千静听6.1.0存在堆溢出漏洞,成功利用可能导致任意代码执行

详细说明:

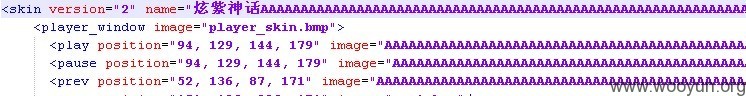

千千静听6.1.0在读取皮肤文件时,未判断皮肤文件名长度,导致堆溢出

Call Stack:

0x7C920000[1240B] ntdll.dll: stricmp[+F7](3475,2069728,3475,16121856)

0x7C920000[125C3] ntdll.dll: stricmp[+2AF](18849792,24576,3475,0)

0x7C920000[109BA] ntdll.dll: wcsncpy[+43B](16121856,0,18846952,0)

0x00400000[1AD6C3] TTPlayer.exe: (18846952,5343191,18846952,18742704)

0x00400000[3E19] TTPlayer.exe: (1239860,18846964,18816740,1239420)

0x00400000[117BA3] TTPlayer.exe: (1239860,18421588,18744064,1239860)

0x00400000[115E6C] TTPlayer.exe: (1239860,18531092,18699828,1239860)

0x00400000[114727] TTPlayer.exe: (18421588,1,1,255)

0x00400000[113F69] TTPlayer.exe: (1239860,18699792,18400892,1)

0x00400000[101AF0] TTPlayer.exe: (18408888,0,0,18409208)

0x00400000[F7394] TTPlayer.exe: (657772,15,0,0)

0x00400000[10AB46] TTPlayer.exe: (18409208,15,0,0)

0x77D10000[8734] USER32.dll: GetDC[+6D](126755008,657772,15,0)

0x77D10000[8816] USER32.dll: GetDC[+14F](0,126755008,657772,15)

0x77D10000[18EA0] USER32.dll: DefWindowProcW[+180](9537440,15,0,0)

0x77D10000[18EEC] USER32.dll: DefWindowProcW[+1CC](1240432,24,9537440,15)

0x7C920000[E473] ntdll.dll: KiUserCallbackDispatcher[+13](1244680,0,1,5405375)

0x77D10000[8A10] USER32.dll: DispatchMessageW[+F](1244680,2088801098,1244748,6482024)

0x00400000[127ABF] TTPlayer.exe: (6482024,6487072,6487072,1878327296)

0x00400000[1346A9] TTPlayer.exe: (1,0,1878327296,0)

0x74680000[34FA] MSCTF.dll: DllCanUnloadNow[+16AA](69,1381240,1376256,1458944)

0x7C920000[10222] ntdll.dll: RtlAllocateHeap[+15E](2090008987,2090009051,0,1242068)

0x7C920000[10222] ntdll.dll: RtlAllocateHeap[+15E](2090009051,0,1242068,0)

0x7C920000[1019B] ntdll.dll: RtlAllocateHeap[+D7](0,1242068,0,2088833792)

0x7C920000[101DB] ntdll.dll: RtlAllocateHeap[+117](2009056201,3866624,0,2009056206)

0x7C920000[101DB] ntdll.dll: RtlAllocateHeap[+117](3866624,0,2009056206,0)

0x77BE0000[1C3C9] msvcrt.dll: free[+1AE](0,0,1952978263,14764)

0x77BE0000[1C3CE] msvcrt.dll: free[+1B3](14764,1240868,1376256,2090009122)

0x74680000[1557] MSCTF.dll: (69,1381240,1376256,1458944)

0x7C920000[10222] ntdll.dll: RtlAllocateHeap[+15E](2090008987,2090009051,0,1242204)

漏洞证明:

修复方案:

对皮肤文件做校验,并对字段长度做检查

版权声明:转载请注明来源 AntBean@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2012-12-13 12:48

厂商回复:

根据你的描述,我们无法复现漏洞,如果有进一步发现或者补充,请随时联系我们,我们将第一时间跟进,谢谢

最新状态:

暂无