漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-015518

漏洞标题:无忧雅思曲折的渗透之旅

相关厂商:无忧雅思

漏洞作者: 少龙

提交时间:2012-12-03 11:14

修复时间:2013-01-17 11:15

公开时间:2013-01-17 11:15

漏洞类型:成功的入侵事件

危害等级:中

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-12-03: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-01-17: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

http://www.51ielts.com/

http://www.51toefl.com/

http://bbs.51ielts.com/

http://baike.51ielts.com/

http://down.51ielts.com/

都是一台服务器

织梦的一个漏洞,虽然没有后台,但是还是被入侵,管理防范意识不高

详细说明:

首先 打开了

http://www.51ielts.com/

http://www.51toefl.com/

这两个站点,看了下是织梦的,再看服务器linux ngxin的,测试了一下图片,在后面添加/sl.php %00.php 失败。

1. php magic_quotes_gpc=off 你们懂得 拿到了账号密码

试图找他的织梦后台,可是没找到

继续用它织梦的管理账号密码登陆他shopex的管理后台

编辑模板.php.html格式,无用,继续上传模板,1.PHP 直接成了下载。。。无用。。

遍历全盘。继续翻dede的后台,两个dede站点后台都被删除,mysql也不是root

终于在我翻到另一个分站 mysql居然是root

用phpmyadmin连接,出错了

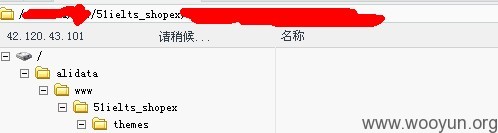

本地连接之。。可以外链。。。用shopex的漏洞暴物理路径,导出shell,无用,只读权限。。。。

继续。。翻shopex,貌似可以查看文件内容。看了几个分站的配置文件,也看了数据库,后台大多删除了。有几个没删除的,数据库是站库分离。

我想了想,再试试那个ngxin的解析洞吧。说不定可以,刚刚1.PHP打开是下载,后面加了/Sl.php 居然连接成功。。。成功入侵

内核是2.6.18的 没提权。。。全盘都有权限了。。嘿嘿

漏洞证明:

修复方案:

ngxin解析漏洞修复,管理账号密码安全,root密码安全 你懂得

版权声明:转载请注明来源 少龙@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝