漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-015499

漏洞标题:对某省区国土资源厅的一次测试

相关厂商:某省区

漏洞作者: roofsec

提交时间:2012-12-02 01:02

修复时间:2013-01-16 01:02

公开时间:2013-01-16 01:02

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:14

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-12-02: 细节已通知厂商并且等待厂商处理中

2012-12-04: 厂商已经确认,细节仅向厂商公开

2012-12-14: 细节向核心白帽子及相关领域专家公开

2012-12-24: 细节向普通白帽子公开

2013-01-03: 细节向实习白帽子公开

2013-01-16: 细节向公众公开

简要描述:

对某省区国土资源厅的一次测试

详细说明:

目标:www.nmggtt.gov.cn 内蒙古自治区国土资源厅

上传漏洞:

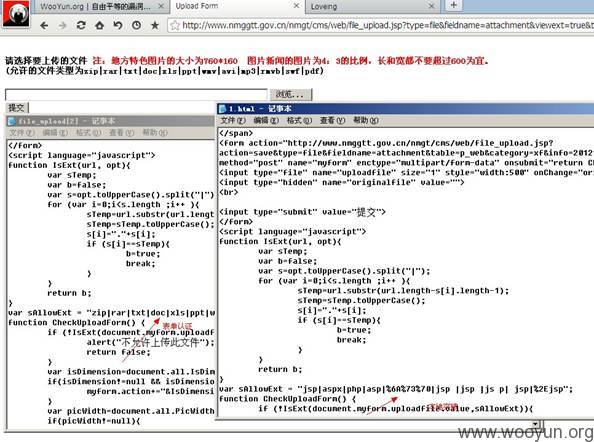

http://www.nmggtt.gov.cn/nmgt/cms/web/file_upload.jsp?type=file&fieldname=attachment&viewext=true&table=p_web&category=xf&info=20121201233421806245646

这个做得不太好 用表单验证后缀 可以本地突破任意上传漏洞

上传jsp格式的马不行 应该做了什么限制吧 然后就没利用下去 //求利用方法

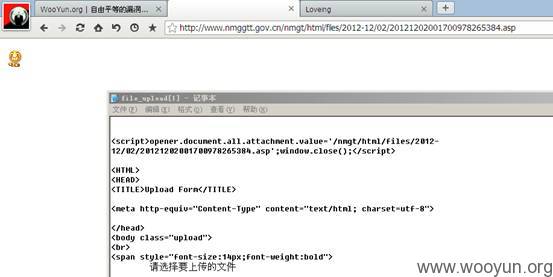

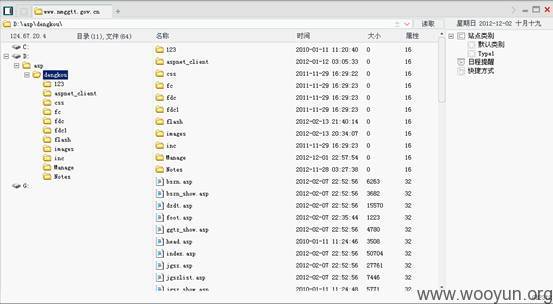

再转战同服的站:www.nmggtt.gov.cn:83 不过注入点多 还有就是目录任意浏览

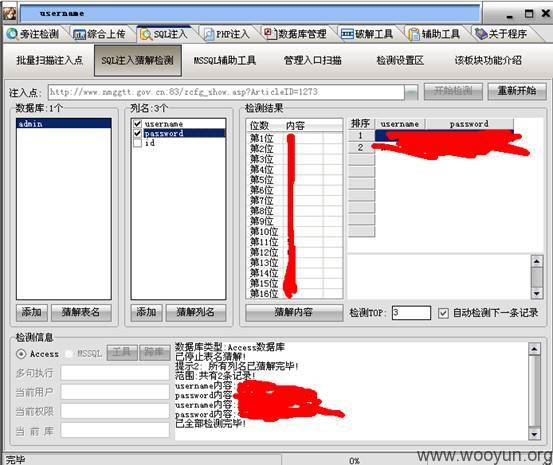

随便挑了个然后就注入

http://www.nmggtt.gov.cn:83/zcfg_show.asp?ArticleID=1273

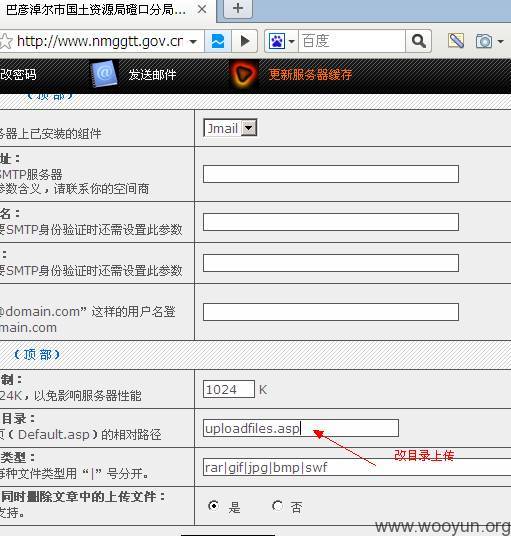

后台改上传目录利用iis6解析漏洞 拿到webshell 然后就控制整站 权限好大唉

试着提权 不过貌似补丁都基本上补了吧 就没进一步了

杜绝跨省 查表 送快递 Ps:我是好农民 我只是种田的。

漏洞证明:

详细说明就是了

修复方案:

问元芳 他总是什么都知道。

版权声明:转载请注明来源 roofsec@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2012-12-04 18:57

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT内蒙古分中心协调涉事单位处置。

按完全影响机密性,部分影响可用性、完整性进行评分,基本危害评分8.97(高危),发现技术难度系数1.1(多个漏洞),涉及行业或单位影响系数1.4,综合rank=8.97*1.1*1.4=13.813

最新状态:

暂无