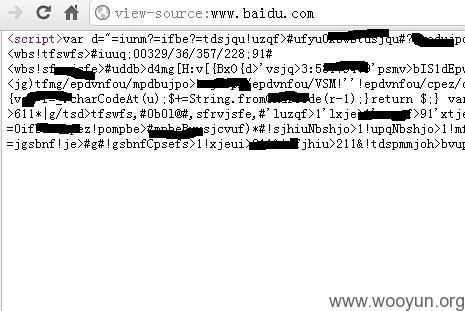

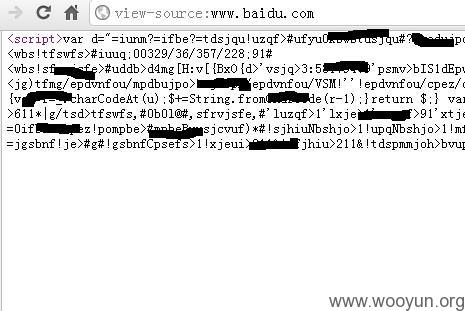

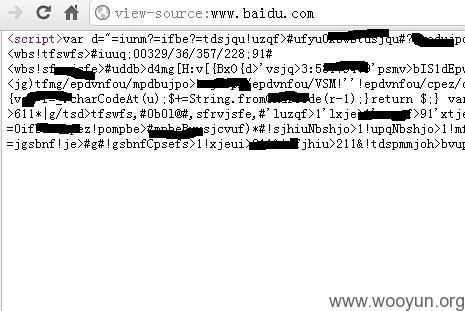

今天打开百度时,浏览器状态栏出现cnzz的统计过程。感觉诡异,于是查看了一下源代码,下了一大跳。

上述js代码,格式化以后是这样:(部分信息进行了*处理)

解码之后是这样:

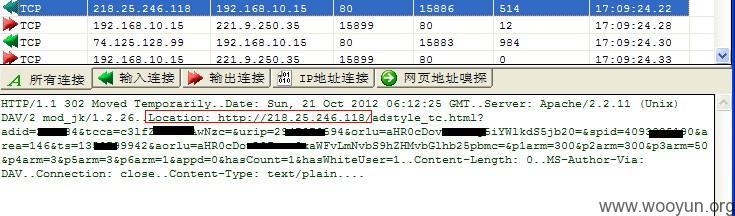

百度了一下218.25.246.117 ,发现是联通的服务器!

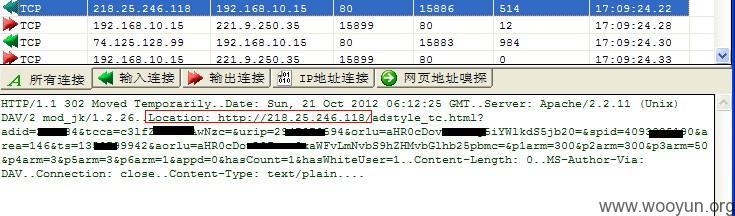

对这个地址进行抓包,发现第二次访问该地址不会又特殊操作,只是302弹回百度。(也就是说,记录用户行为的代码会随机出现)

抓到的数据包:HTTP/1.1 302 Moved Temporarily..Date: Sun, 21 Oct 2012 05:45:18 GMT..Server: Apache/2.2.11 (Unix) DAV/2 mod_jk/1.2.26..Location: http://www.baidu.com?ts=1350798318..Content-Length: 0..MS-Author-Via: DAV..Connection: close..Content-Type: text/plain....

不断的更换IP,清空cookie,反复尝试,希望统计代码再次出现。没想到这次弹的是广告,代码差不多,是另一台服务器:

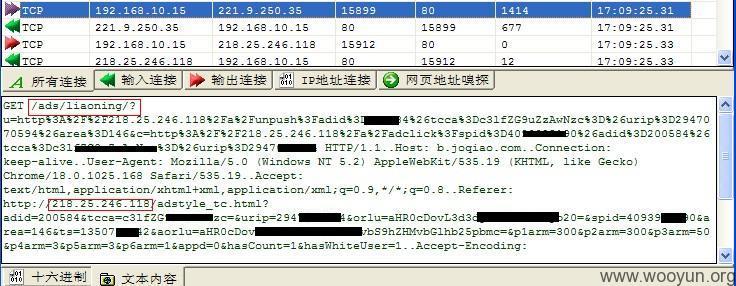

第二次访问百度,出现的加密代码:

解密之后:

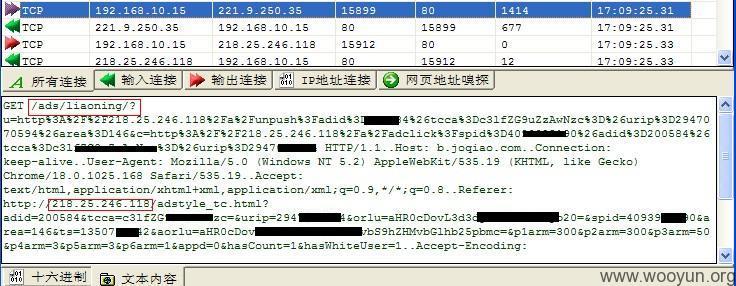

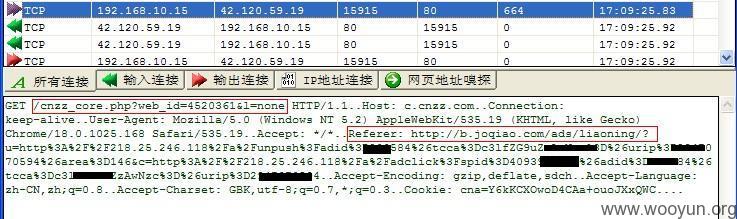

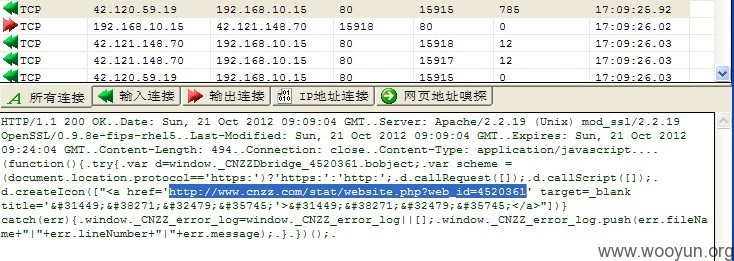

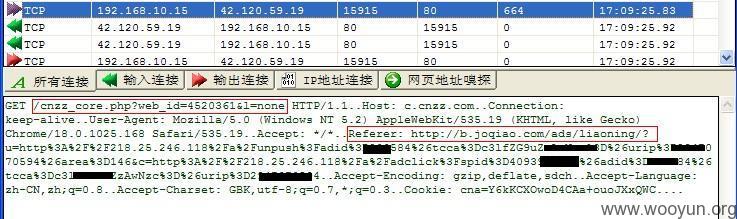

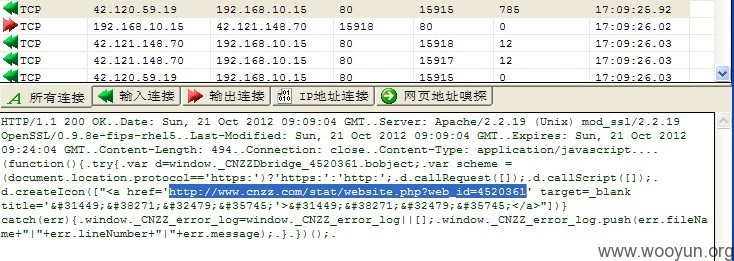

这次进行了完整的数据包记录。我只是打开了一下百度首页,却默默的执行了这么多操作!

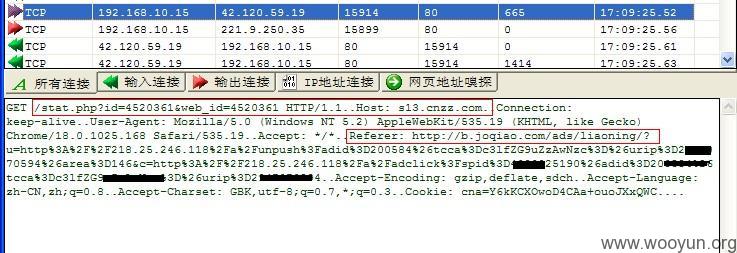

注意,cnzz的统计代码

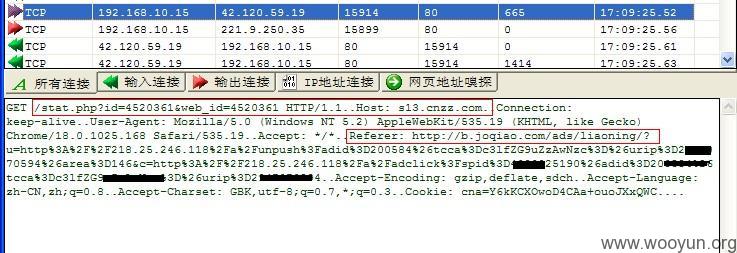

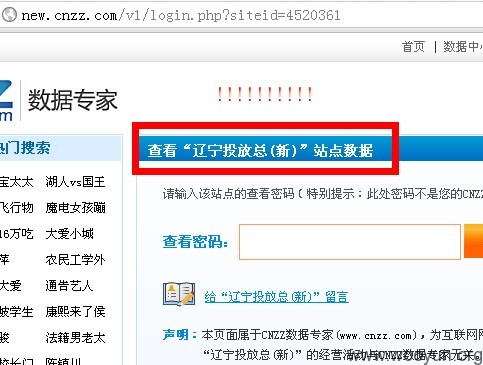

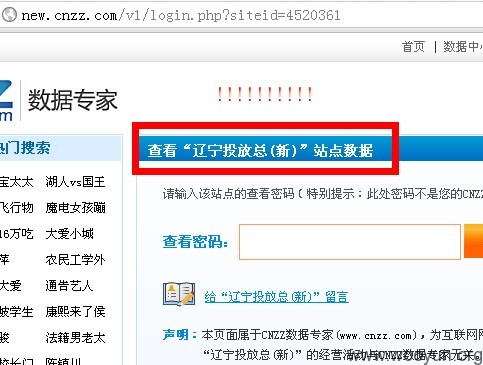

看到了cnzz的统计页面地址,打开看看

!!!