漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-012501

漏洞标题:太极计算机股份有限公司官方网站直接拿Shell

相关厂商:太极计算机股份有限公司

漏洞作者: 蟋蟀哥哥

提交时间:2012-09-21 11:07

修复时间:2012-11-05 11:07

公开时间:2012-11-05 11:07

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-09-21: 细节已通知厂商并且等待厂商处理中

2012-09-23: 厂商已经确认,细节仅向厂商公开

2012-10-03: 细节向核心白帽子及相关领域专家公开

2012-10-13: 细节向普通白帽子公开

2012-10-23: 细节向实习白帽子公开

2012-11-05: 细节向公众公开

简要描述:

整件事是这样的。中午发了一个《太极内部系统对外开放,源码泄露,xss,后台用户名密码可爆破》没有被通过....我知道插入得还不够深入...然后晚上在@CHForce 的帮助下,又拿到一个点...然后就有了下面的文章。。

由于还有其他政府网站(包括北京公务员网)在上面。20rank并不过分。。

详细说明:

本来是想让@CHForce 帮我爆破后台密码.但是我根据他发的一个url:

http://www.taiji.com.cn/coboportal/

然后发现其后台的另外一个地址:

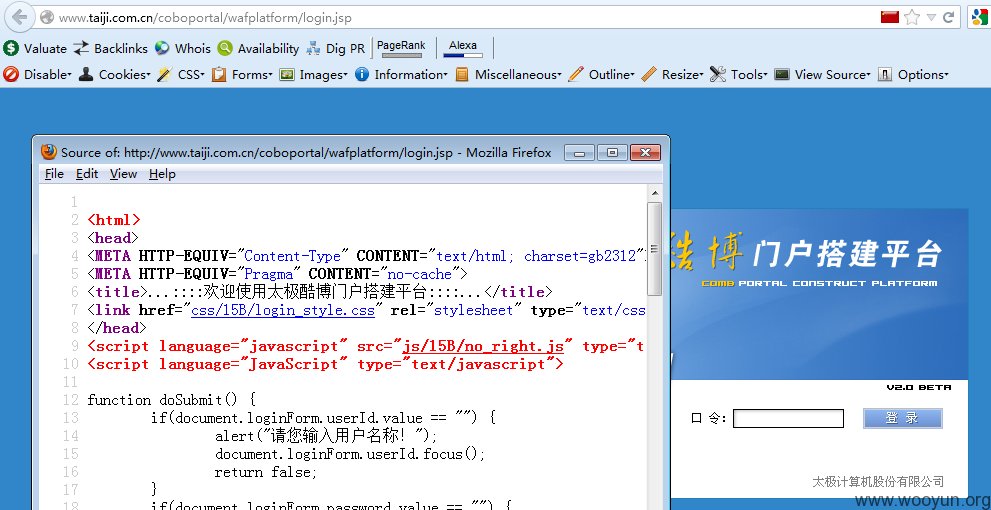

http://www.taiji.com.cn/coboportal/wafplatform/login.jsp

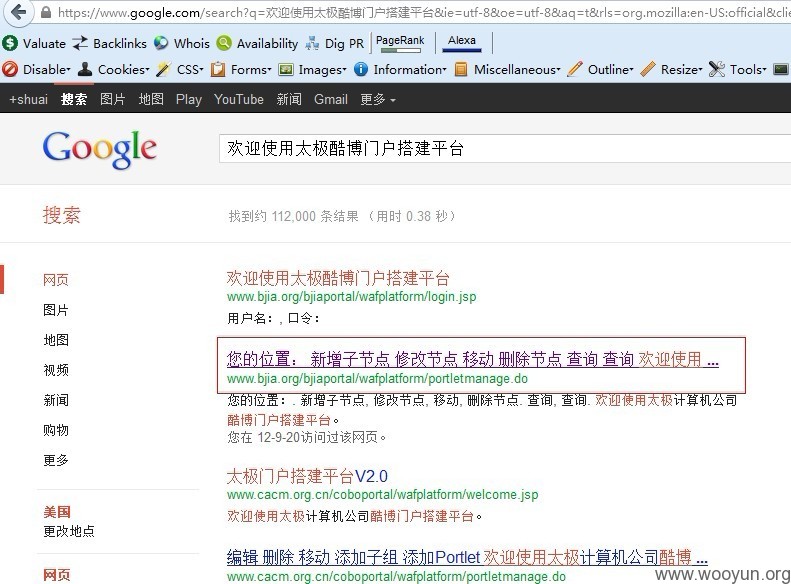

然后搜索html里面的tile:欢迎使用太极酷博门户搭建平台

然后拼接URL,进入后台:

http://www.taiji.com.cn/coboportal/wafplatform/portletmanage.do

注意,这点要用IE进入..我开始用的fire方法没进得去,@CHForce 刚好用的是IE..所以我差点就错过了拿shell...

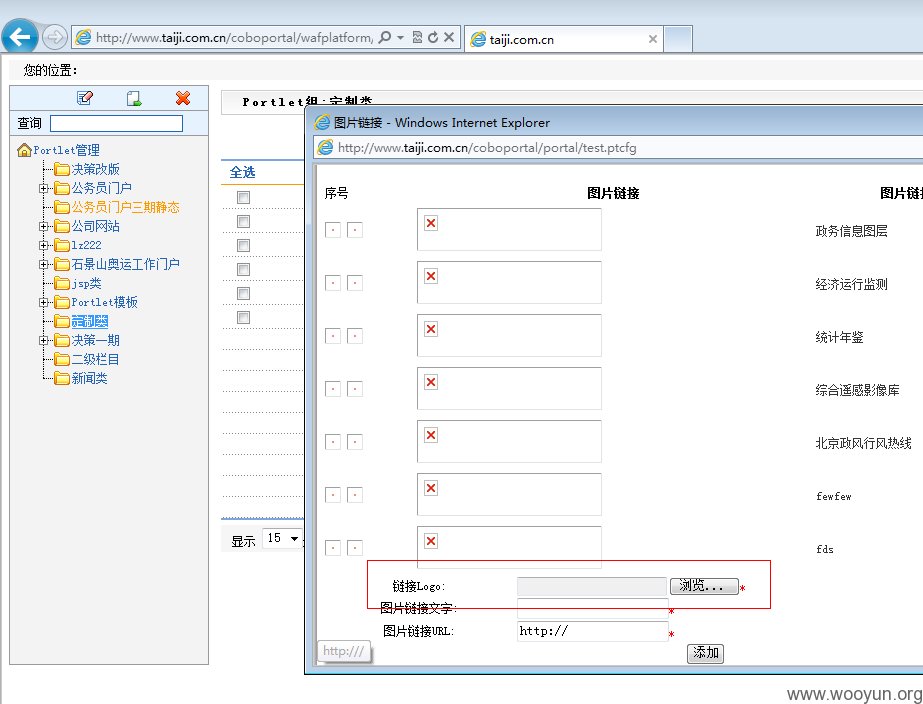

进入后台了。。好吧。。我和@CHForce 表示都不熟悉jsp。。都不知道怎么办。。然后找@闪电小子 帮忙。。。他也没找到可利用的地方。。。

好吧。。亮吓你的钛合金狗眼。。。。看怎么狗血的拿shell.

我在后台找到一个上传点:

找到上传的。。。

。。。。。

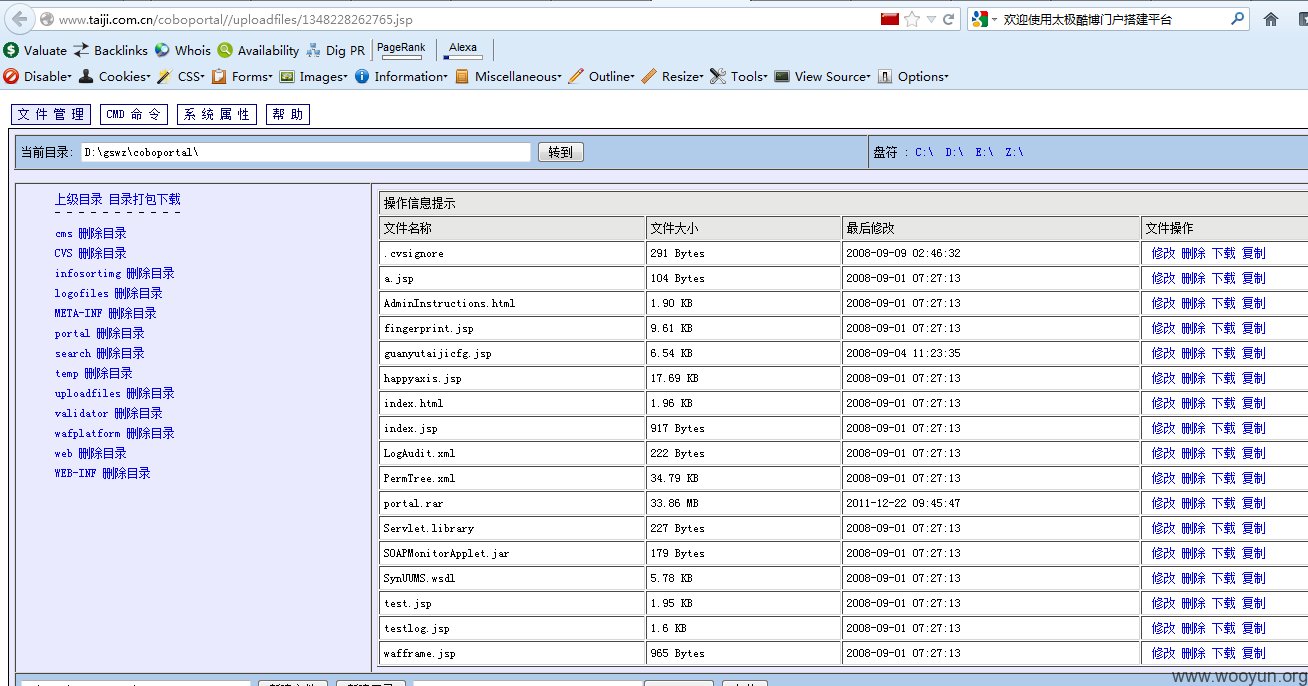

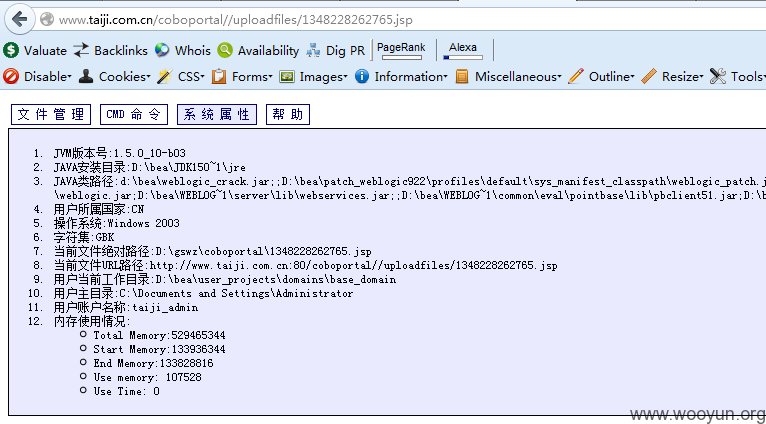

狗血的是,上传点没有做任何限制。。。直接上传了asp马马。。。

PS.再次感谢@CHForce @闪电小子 的帮助...@xsser 这下可以通过了吧,可以的话加个精吧.

没有动任何数据。只是检测一下贵公司产品的安全性。谢绝跨省。

漏洞证明:

修复方案:

问题太多..不好表达..

没有动任何数据。只是检测一下贵公司产品的安全性。谢绝跨省。

版权声明:转载请注明来源 蟋蟀哥哥@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2012-09-23 23:46

厂商回复:

CNVD确认漏洞情况,至23日复查,漏洞情况已经消除。不过根据本案例,CNVD将继续跟踪可能存在的某产品通用软件漏洞,如确认,将继续协调生产厂商处置。

按完全影响机密性,部分影响完整性、可用性进行评分,rank=8.97*1.2*1.4(未及确认通用性,先按最高影响范围确认)=15.069

最新状态:

暂无