漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-010464

漏洞标题:搜狗手机输入法网站存在SQL注入漏洞

相关厂商:搜狗

漏洞作者: Betweener

提交时间:2012-08-02 11:30

修复时间:2012-09-16 11:31

公开时间:2012-09-16 11:31

漏洞类型:SQL注射漏洞

危害等级:低

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-08-02: 细节已通知厂商并且等待厂商处理中

2012-08-02: 厂商已经确认,细节仅向厂商公开

2012-08-12: 细节向核心白帽子及相关领域专家公开

2012-08-22: 细节向普通白帽子公开

2012-09-01: 细节向实习白帽子公开

2012-09-16: 细节向公众公开

简要描述:

在浏览搜狗输入法网站时,发现存在SQL注入漏洞。

详细说明:

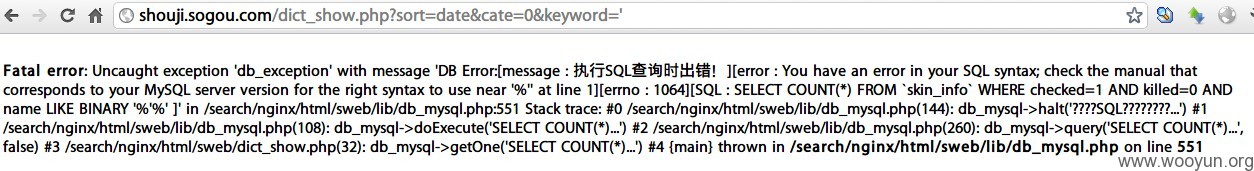

1. http://shouji.sogou.com/dict_show.php?sort=date&cate=0&keyword=

参数keyword未做过滤,恶意输入导致报错信息,可注入。

参数sort同样存在报错的情况,不过这里sort经过了一些处理,应该是把“union|select”关键字做了替换,这个参数出现在SQL语句的order by位置,用盲注或许可以,我没有注入成功,不过还是应该对恶意输入处理的更严格一些。

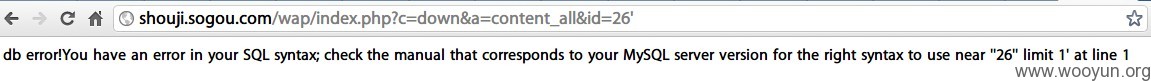

2. http://shouji.sogou.com/wap/index.php?c=down&a=content_all&id=26

参数id未做过滤,同样可通过报错来注入。

3. http://shouji.sogou.com/wap/?c=skin&a=platform&platform_type=s60v2

参数platform_type

http://shouji.sogou.com/wap/index.php?c=skin&a=info_gx&skin_id=153651&pos=3

参数skin_id

和2的情况一样。

http://shouji.sogou.com/wap/index.php?c=dict

搜索框存在POST注入,提交test'会报错

漏洞证明:

几个注入点都是一种情况。

banner: '5.0.95-log'

current user: '[email protected]'

Database: dt_ime_shouji_dictdata

[32 tables]

修复方案:

对参数的输入做严格过滤。对出错的处理更友好一些,避免数据库,路径信息等泄露。

版权声明:转载请注明来源 Betweener@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2012-08-02 15:04

厂商回复:

感谢提出漏洞, 已安排修复中

最新状态:

暂无