源码下载地址:[url]http://down.admin5.com/asp/76153.html[/url]

多个页面存在SQL注入漏洞:

cps/clientnewsmore.asp 新闻页面。但是数据库和管理员数据库是分开的。

cycont.asp 消费指南页面数据库和管理员数据库是同一个。

看代码吧:

没经过任何过虑,直接进数据查询。。。

conn.asp

和管理员数据库不是同一个。

cycont.asp

同样没经过任务过虑。。。

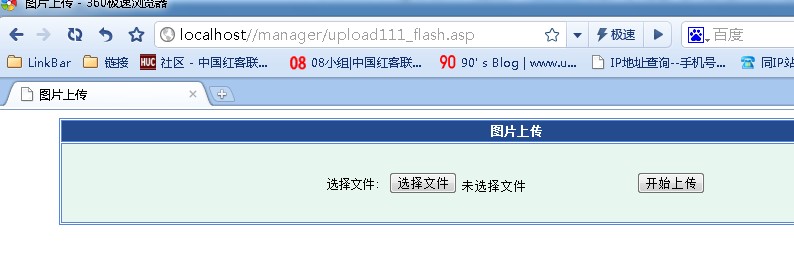

再看下上传页面。

upload111_flash.asp

后台地址 :manager/