漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2011-02319

漏洞标题:摩托罗拉移动中国站存在SQL注入漏洞

相关厂商:摩托罗拉移动

漏洞作者: New4

提交时间:2011-06-26 13:44

修复时间:2011-06-26 14:01

公开时间:2011-06-26 14:01

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:5

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2011-06-26: 积极联系厂商并且等待厂商认领中,细节不对外公开

2011-06-26: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

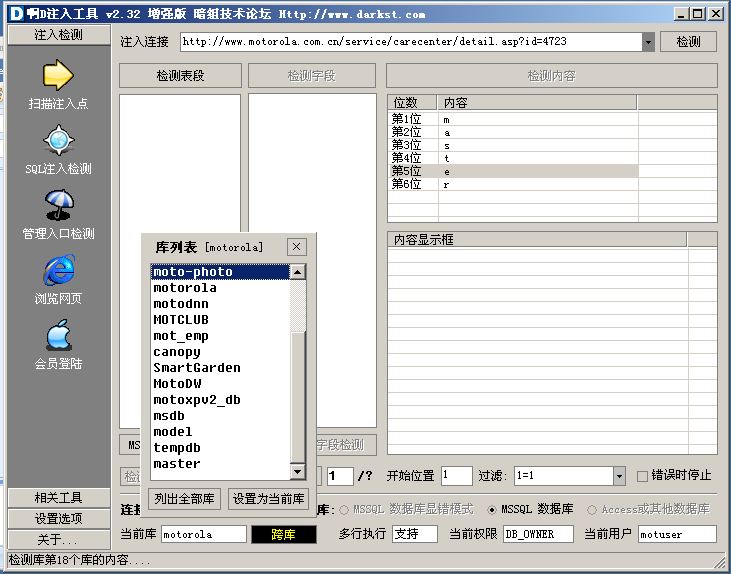

摩托罗拉移动中国站存在SQL注入漏洞(asp分站mssql db权限)

详细说明:

SQL:http://www.motorola.com.cn/service/carecenter/detail.asp?id=4723

SQL注入可以找到如下信息:

Table name : serviceadmin

id username userpwd flag

1 motservicefaq faqok168 1

2 motservicetech techok168 2

漏洞证明:

<?xml version="1.0" encoding="utf-8"?>

<ROOT>

<SiteDBStructure>

<Database Text="tempdb" />

<Database Text="msdb" />

<Database Text="motoxpv2_db" />

<Database Text="SmartGarden" />

<Database Text="mot_emp" />

<Database Text="MOTCLUB" />

<Database Text="motorola" />

<Database Text="moto-photo" />

<Database Text="mot_study" />

<Database Text="cofco-rice" />

<Database Text="moto-himoto" />

<Database Text="model" />

<Database Text="MotoDW" />

<Database Text="canopy" />

<Database Text="motodnn" />

<Database Text="moto_exam" />

<Database Text="benz-csiportal" />

<Database Text="master" />

</SiteDBStructure>

</ROOT>

最初测试时间:2011年4月

修复方案:

id参数进行强制转换

版权声明:转载请注明来源 New4@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:4 (WooYun评价)