当前位置:WooYun(白帽子技术社区) >> metasploit >> 关于MSF枚举putty 我想说两句

关于MSF枚举putty我来吐槽几句吧 介个不是神马劫持putty神马的 没那么复杂

msf当中的后渗透模块确实有很多奇淫技巧在里面 但是没有什么想像的那么高深的东西

拿enum_putty这个脚本来说

先说下原理

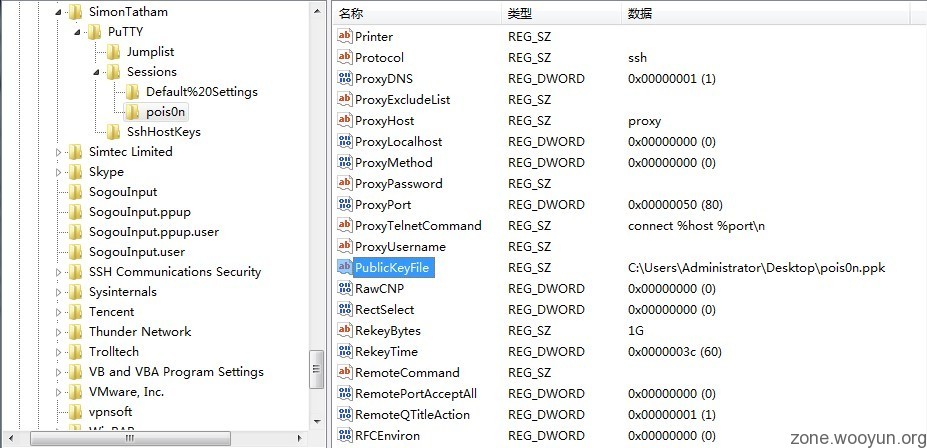

1.去注册表中找到保存putty的位置 然后列出其中相关的值

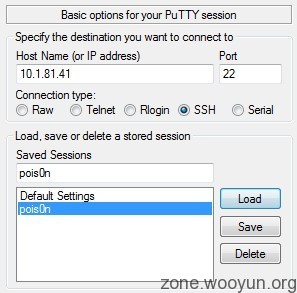

2.这个脚本不是什么复杂的东西 想利用前提是使用putty的人保存了putty的设置 就是介个地方 然后脚本的enum_known_ssh_hosts函数才能从注册表中读取配置

3.enum_putty并没有为我们做什么 只是原原本本的讲注册表中的值打印出来 你懂了吧 看介个地方 已经给出了我们PublicKeyFile文件的位置(PS:我怎么觉得这个是私钥不是公钥呢 linux上的authorized_keys文件中的才是公钥吧)

4.知道了PublicKeyFile的位置那就神马都搞定了吧 这个你懂得

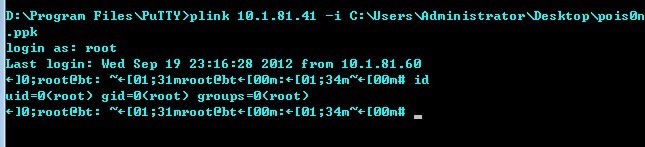

5.plink怎么用都可以不一定plink -agent [email protected] 酱紫的

6.plink 10.1.81.41 -i C:\Users\Administrator\Desktop\pois0n.ppk 我就是酱紫弄得 看介个图

所以还是研究ruby看msf的api才能丰富自己的渗透知识撒 看完他的后渗透脚本 你就是钻家了

继续 搭车求工作 写msf模块卖

添加新回复

登录 后才能参与评论.

其它内容

- 暂无

|

|