漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0218005

漏洞标题:嘟嘟牛旗下百乐吧密码重置漏洞/涉及279个网吧上网用户数据安全

相关厂商:嘟嘟牛

漏洞作者: YI XUN

提交时间:2016-06-14 17:28

修复时间:2016-06-19 18:20

公开时间:2016-06-19 18:20

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(公安部一所)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-06-14: 细节已通知厂商并且等待厂商处理中

2016-06-14: 厂商已查看当前漏洞内容,细节仅向厂商公开

2016-06-19: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

嘟嘟牛旗下百乐吧密码重置漏洞,涉及279个网吧数据安全

详细说明:

补充

url地址:

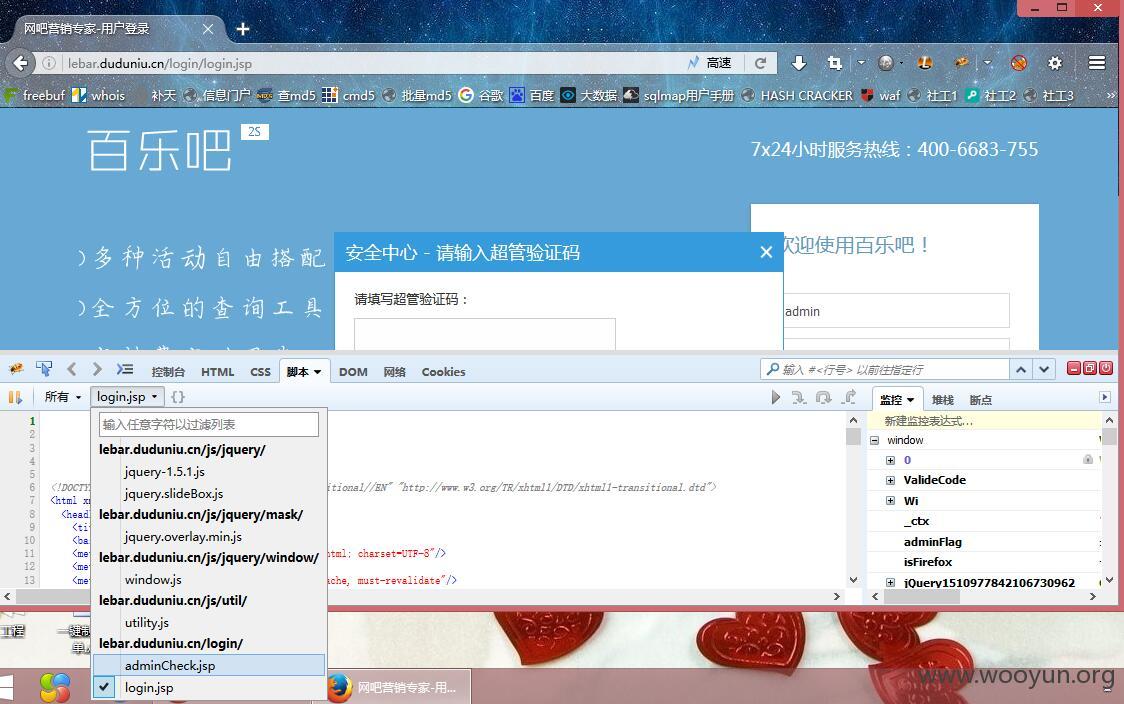

超管验证码所在的adminCheck位置

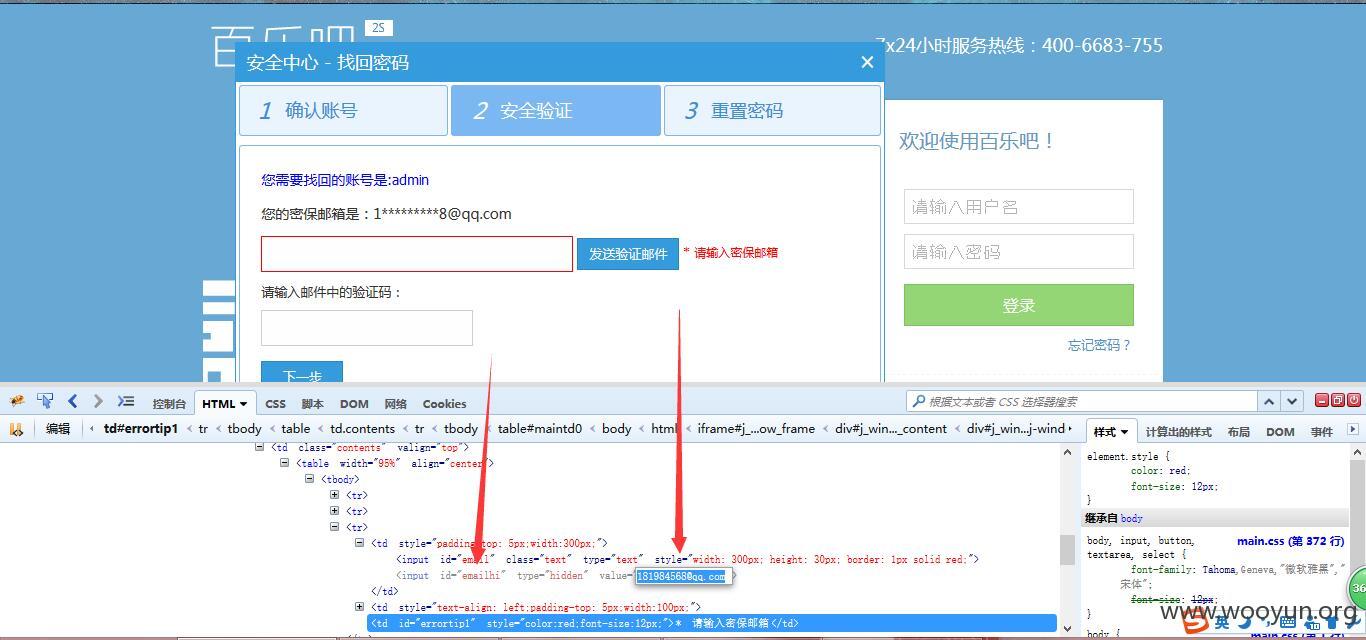

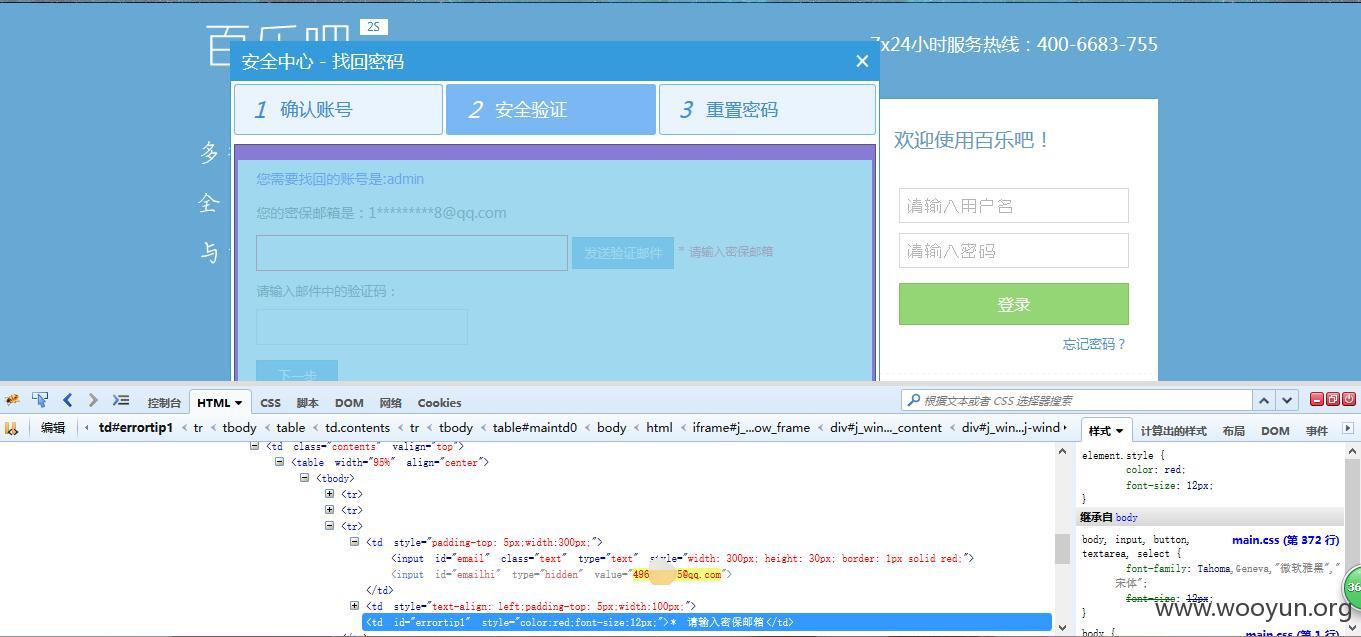

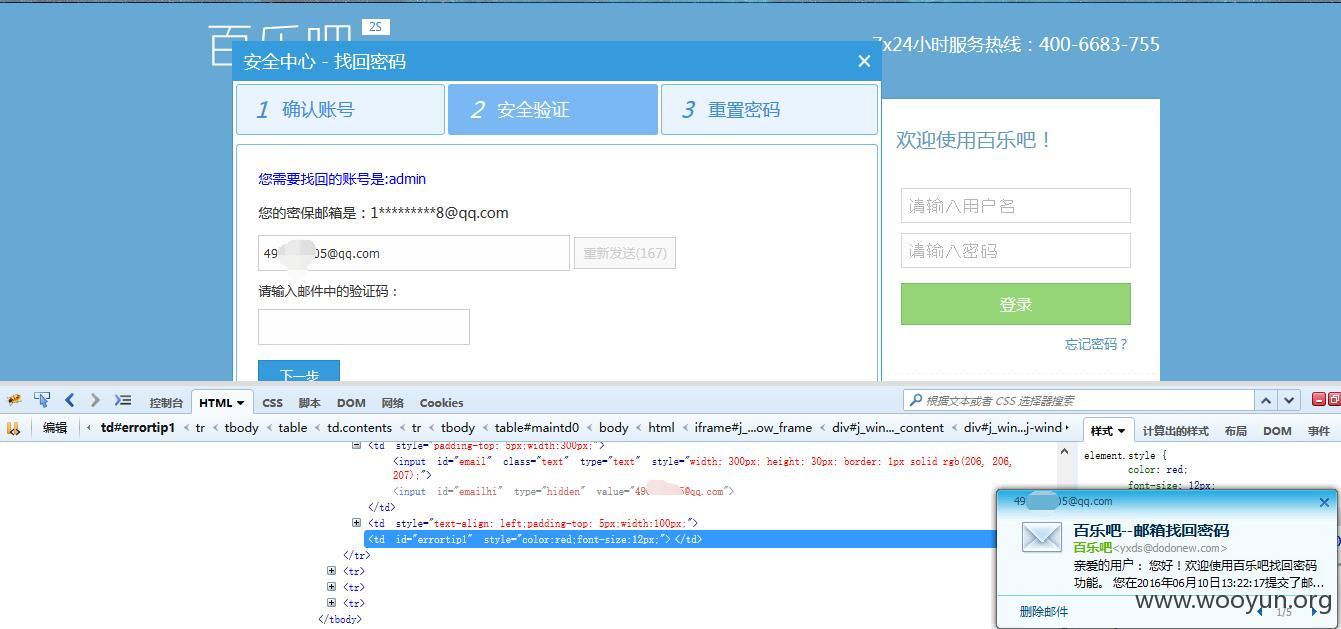

1.我们选择管理员账号admin进行密码重置,源代码中有emailhi的数据并尝试更改为自己邮箱

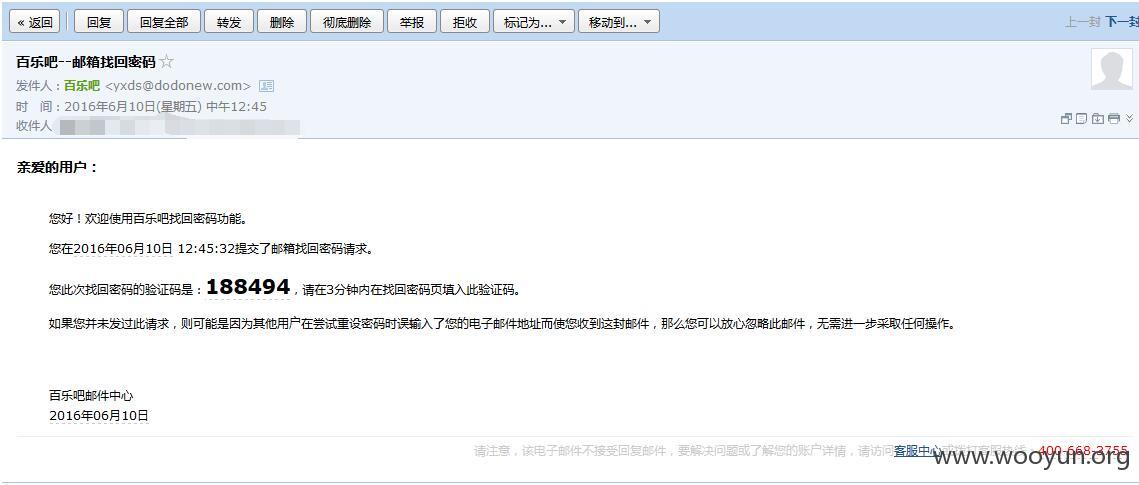

2.发送验证邮件并成功收到了验证码

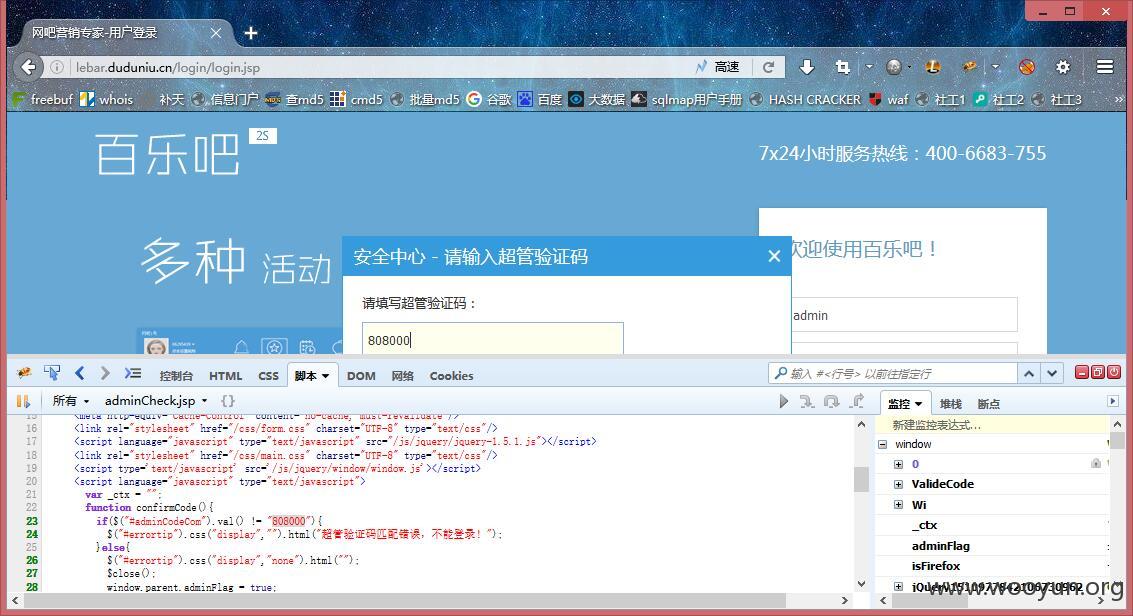

3.利用验证码重置密码为111111后登陆发现还有个超管验证密码,发现依然是本地验证,于是在admincheck.jsp的js脚本里找到了超管验证码009709

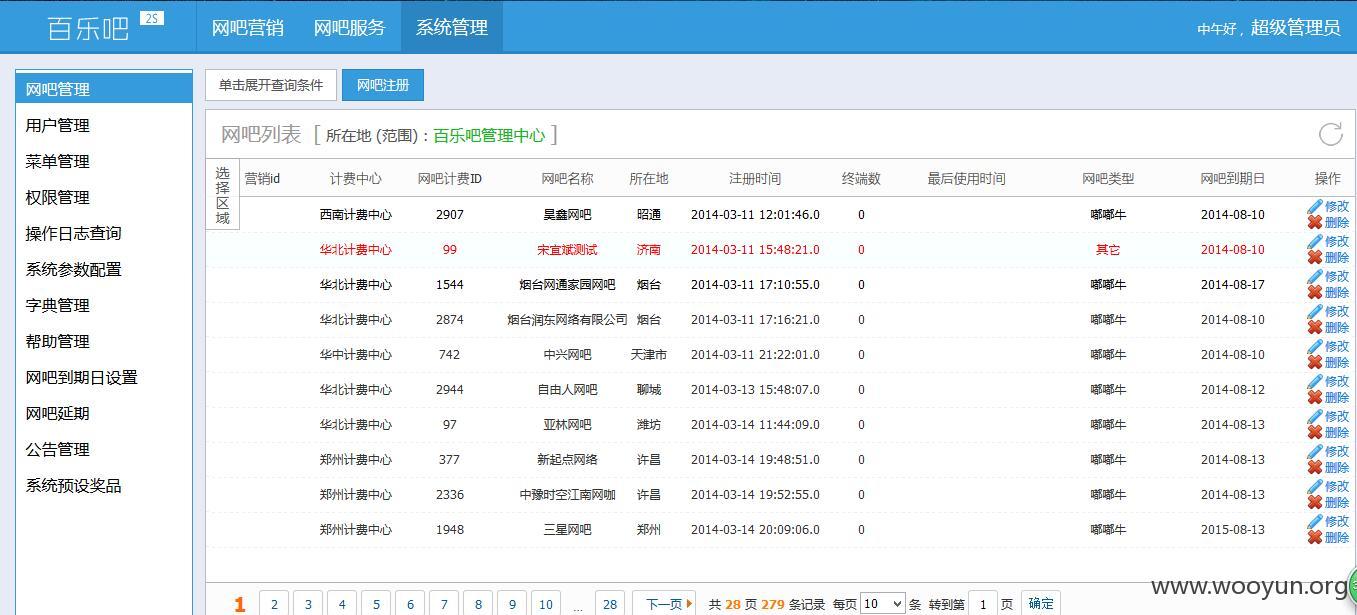

4.输入超管验证码,成功登陆

漏洞证明:

和主站在同一服务器上

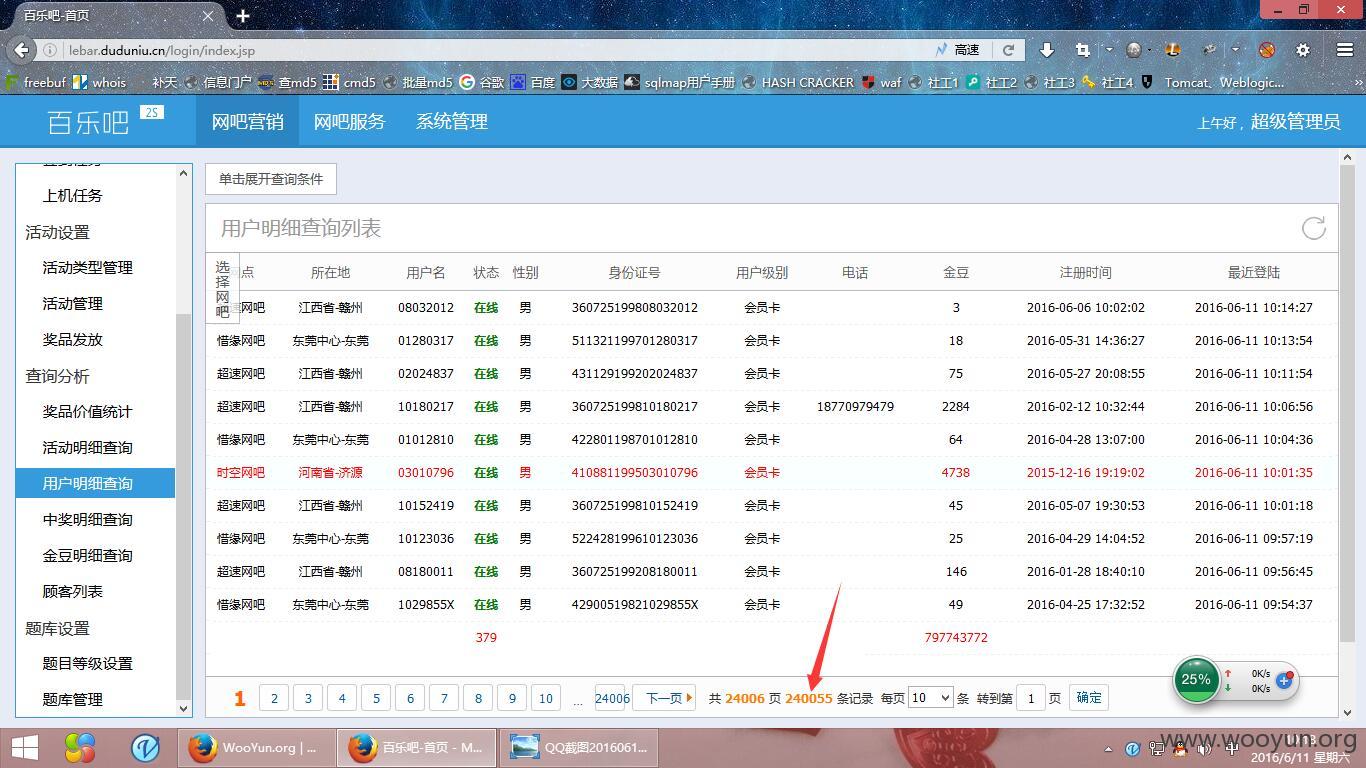

查询用户涉及279个网吧的所有上网人的个人隐私泄露,现在10:18在线的人就有24万

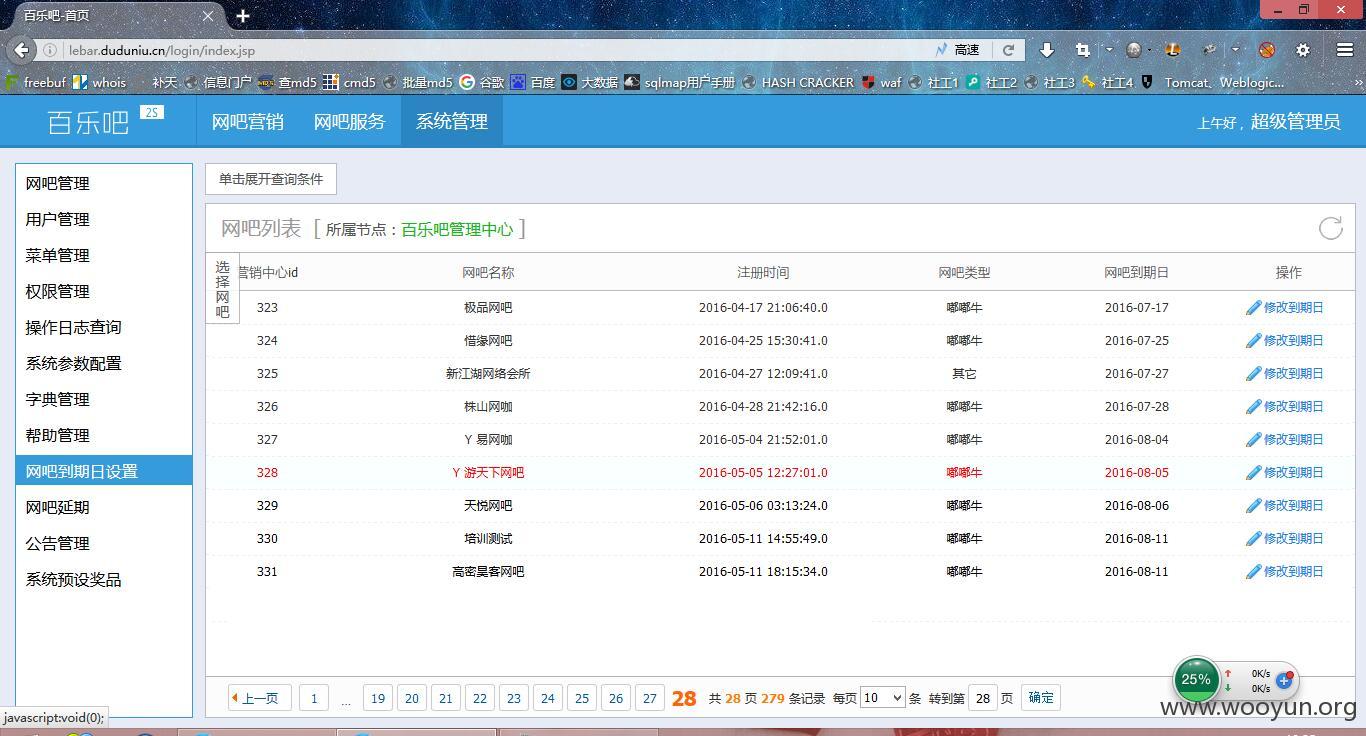

修改网吧到期时间,因为嘟嘟牛是收费的

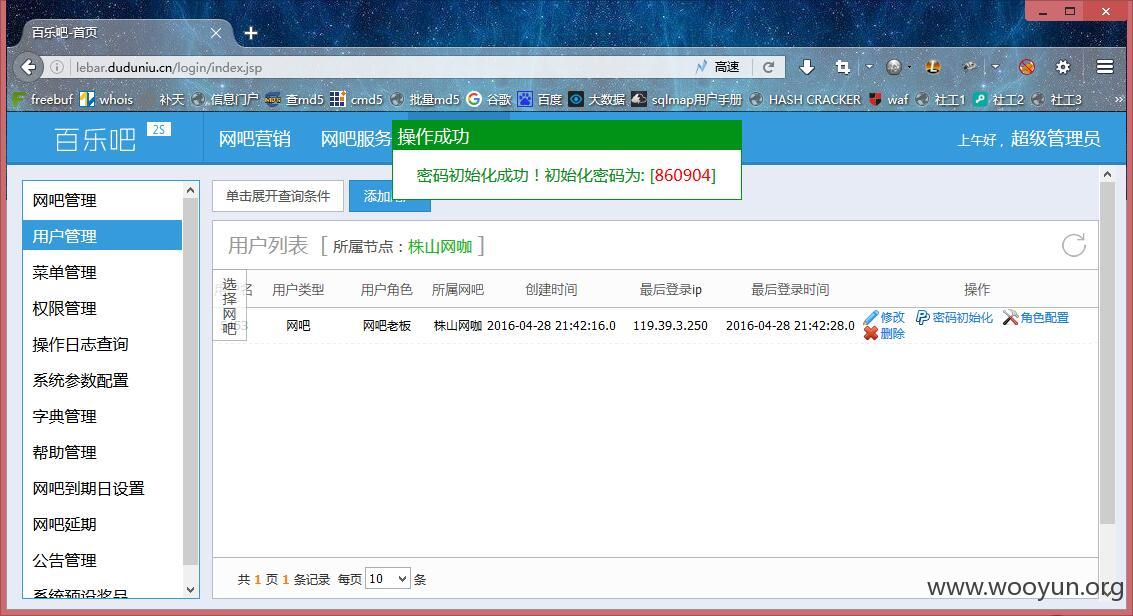

初始化网吧老板的密码,登录以后管理各个网吧的活动,奖品,金豆 ,留言板,语言播报,查看在线顾客。金豆可以总换话费和Q币

修复方案:

本地验证改为网络验证

版权声明:转载请注明来源 YI XUN@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2016-06-19 18:20

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无