漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0214525

漏洞标题:厦门某基础漏洞导致内部/涉及大量内部系统数据以及车辆实时卫星定位

相关厂商:厦门市交通

漏洞作者: 神罗天征

提交时间:2016-05-30 21:35

修复时间:2016-07-16 12:00

公开时间:2016-07-16 12:00

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-05-30: 细节已通知厂商并且等待厂商处理中

2016-06-01: 厂商已经确认,细节仅向厂商公开

2016-06-11: 细节向核心白帽子及相关领域专家公开

2016-06-21: 细节向普通白帽子公开

2016-07-01: 细节向实习白帽子公开

2016-07-16: 细节向公众公开

简要描述:

交通部车辆卫星定位系统完全置于黑客的手中,驾驶员等信息完全暴露,数据量数以万计

详细说明:

前两天无聊路过了一个卫星定位的网站http://**.**.**.**/,想说像这种站应该安全防护会很不错,毕竟涉及到定位什么的但是简单看了一下,感觉网站本身做的好像并不怎么样,当然现在只是感觉,要不证实一下?

于是我随手点开几个里面的应用找到了一个页面

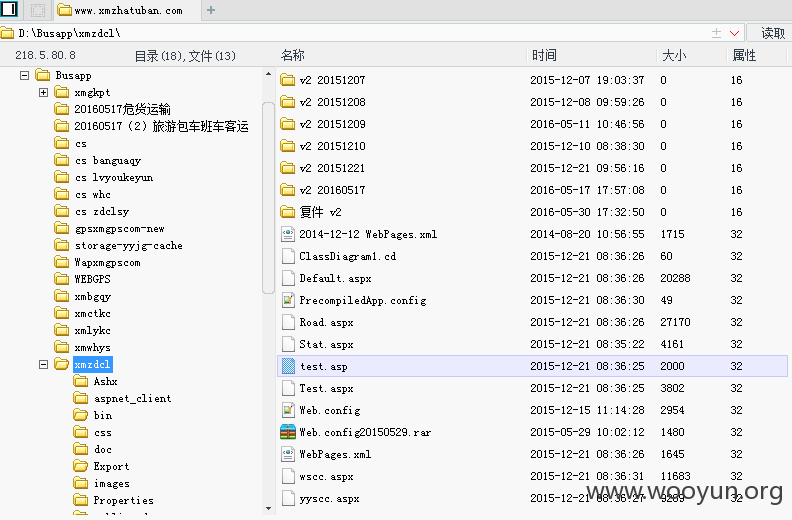

V2看起来像是2.0版本,要不我访问一下1.0版本,成功访问,使用路径爆破程序挂个字典跑了一下。我跑出了这么一个路径

这里请注意了,看这个格式明显是一个图片,为何却是asp格式?没错,我们完全有里有怀疑这是一个后门文件,而且极有可能是一个一句话图片木马,如果这是一个后门那我岂不是省了很多事,废话不说直接看看是不是弱口令,结果!密码竟然是pass!直接连接菜刀!

随便逛了一下,简单做了一下代码审计,结果真是惨不忍睹,开发人员的代码几乎没有任何安全性可言,甚至这年头还有把密码写进登录文件里的逗逼哈哈哈,轻松拿到各种数据库密码杀进数据库里,ORACLE的数据库就是大,乱起八糟的东西特别多,上面的系统也是非常多的,简单上几个截图给大伙瞅瞅就好,顺便发现了几个有趣的登录界面,出于隐私我就给大家看一个定位系统的就好了,但是根据我的观察黑客肯定已经入侵的非常深入了,因为有很多入侵提权之类的痕迹,仔细回想一下估计内部的系统已经都被日穿了,我的天,一个交通部的定位系统安全性做的这么差真的没关系吗?

漏洞证明:

以下系统全部和这个站有接口哦,大部分都是可以登录的,太敏感的我就不登录了毕竟我是白帽子

**.**.**.**:8014/CTCC/

<!--旅游客运-->

<add key="WebGPS.Web.URL.LYKY" value="**.**.**.**:8062/"/>

<!--长途客迿->

<add key="WebGPS.Web.URL.CTKY" value="**.**.**.**:4001/v2/"/>

<!--危货运输-->

<add key="WebGPS.Web.URL.WHYS" value="**.**.**.**:8064/"/>

<!--重型货车-->

<add key="WebGPS.Web.URL.ZXHC" value="**.**.**.**:4005/"/>

<!--半挂牵引轿->

<add key="WebGPS.Web.URL.BGQYC" value="**.**.**.**:4004/"/>

**.**.**.**:4002/ 厦门市重点营运车辆动态监管平台

**.**.**.**:8086/ 公交线路查询

**.**.**.**:8000/Login.aspx 厦门市客运驾驶人信息管理平台

**.**.**.**:4003/ 两客一危运输企业客户端

口说无凭,我就上一个截图证明一下好了,看清楚,这可是实时定位的

**.**.**.**:4005/Login.aspx

admin

xmgps592

修复方案:

你们的问题实在太多了,就算没有通过之前的一句话木马,首页那边貌似也有注入啊,文件包含啊,命令执行什么的,交通部的系统做成这个样子,厦门驾驶员的个人隐私问题实在让人心疼,你们看着办吧,为了保护隐私我都不好意思贴出庞大的数据库截图还有那些更加敏感的系统截图,给你们留点面子,看在这个份上给在下高一些的rank不算过分吧

版权声明:转载请注明来源 神罗天征@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2016-06-01 11:55

厂商回复:

CNVD未直接复现所述情况,按照漏洞报送者所述情况整理通报,转由CNCERT下发给福建分中心,由分中心后续协调网站管理单位处置。

最新状态:

暂无