漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0209443

漏洞标题:亚信科技某系统任意用户注册登录导致命令执行/涉及多个内网数据库连接信息/可探测260+内网主机

相关厂商:北京亚信品联信息技术有限公司

漏洞作者: 路人甲

提交时间:2016-05-18 14:16

修复时间:2016-07-02 15:20

公开时间:2016-07-02 15:20

漏洞类型:命令执行

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-05-18: 细节已通知厂商并且等待厂商处理中

2016-05-18: 厂商已经确认,细节仅向厂商公开

2016-05-28: 细节向核心白帽子及相关领域专家公开

2016-06-07: 细节向普通白帽子公开

2016-06-17: 细节向实习白帽子公开

2016-07-02: 细节向公众公开

简要描述:

rt

详细说明:

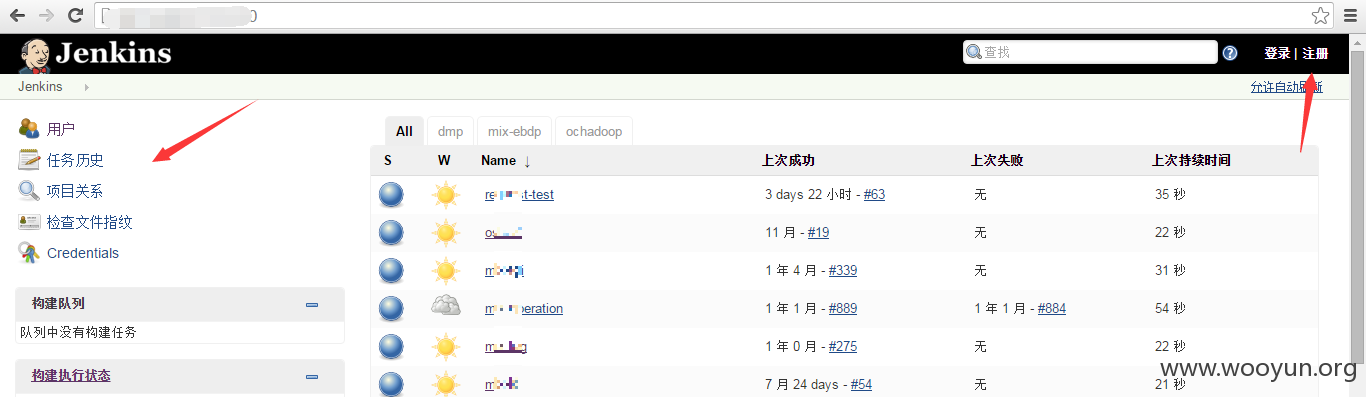

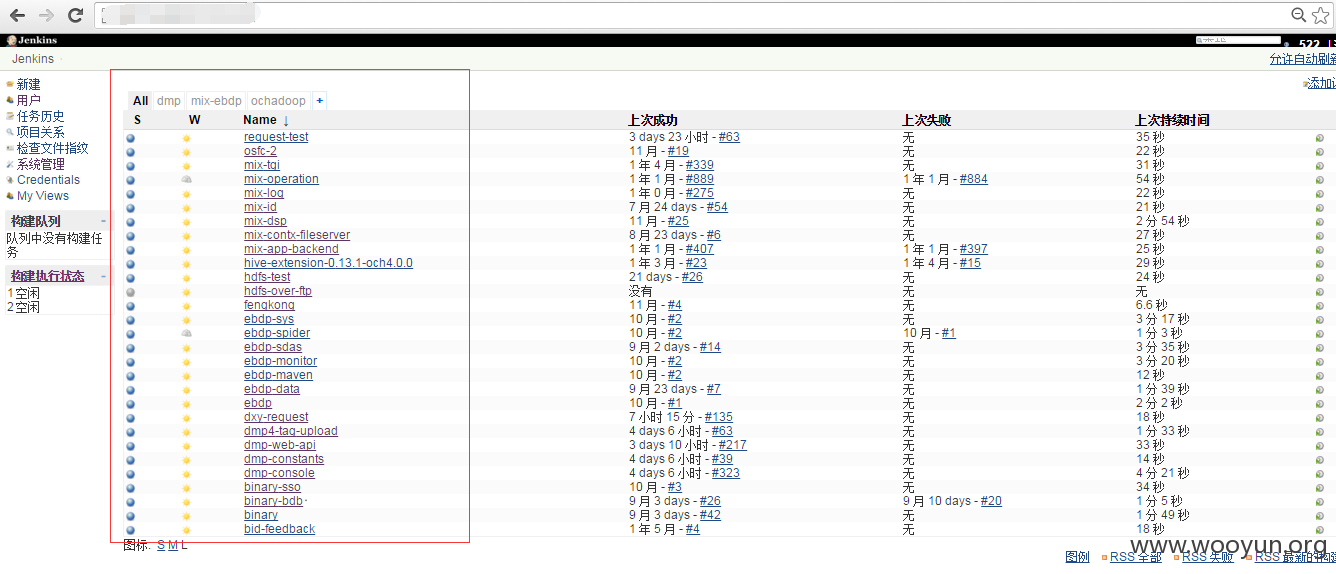

jenkins 随便注册一个用户

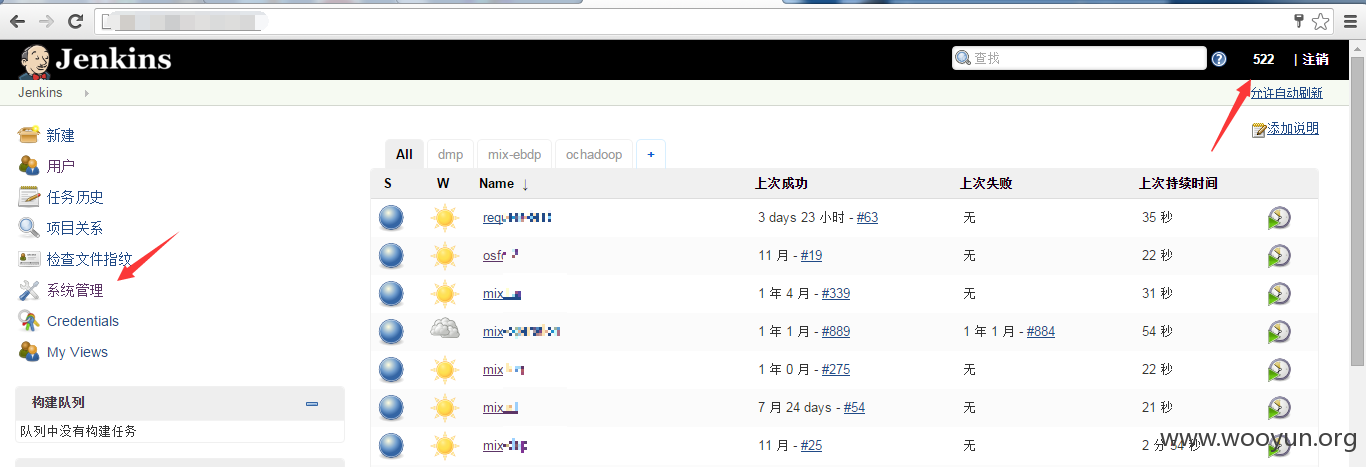

这里我注册的是522 密码522 登录之后就有了系统管理选项

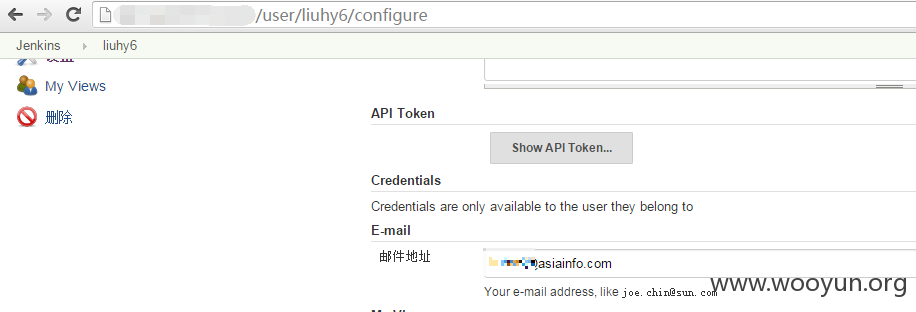

随便丢几个用户证明是亚信的系统

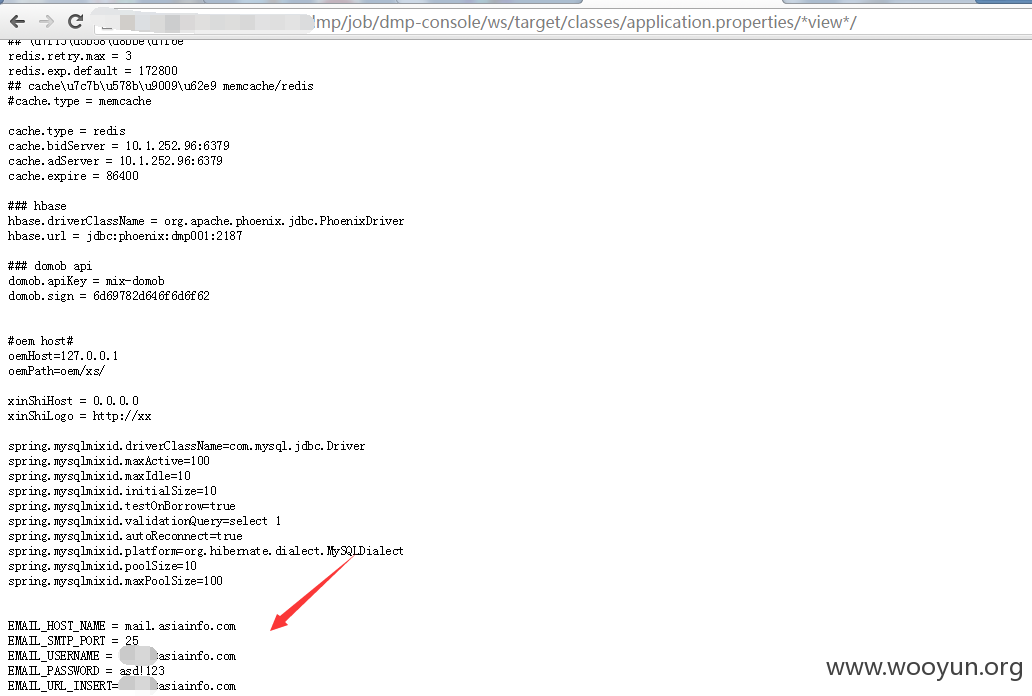

随便丢几个内网的数据库配置

http://117.121.97.3:9080/view/dmp/job/dmp-console/ws/target/classes/application.properties/*view*/

上面这只是一个项目源码的

服务器上有这么一堆

在来几个命令执行

ifconfig -a

ens160: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 10.1.3.9 netmask 255.255.255.0 broadcast 10.1.3.255

ether 00:50:56:a9:79:e4 txqueuelen 1000 (Ethernet)

RX packets 48845843 bytes 3254589633 (3.0 GiB)

RX errors 0 dropped 10789 overruns 0 frame 0

TX packets 40543252 bytes 32125871005 (29.9 GiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

ens192: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 117.121.97.3 netmask 255.255.255.224 broadcast 117.121.97.31

ether 00:50:56:a9:13:64 txqueuelen 1000 (Ethernet)

RX packets 33417041 bytes 5465684323 (5.0 GiB)

RX errors 0 dropped 3786 overruns 0 frame 0

TX packets 19309215 bytes 14972938105 (13.9 GiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

loop txqueuelen 0 (Local Loopback)

RX packets 10302477 bytes 28435532840 (26.4 GiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 10302477 bytes 28435532840 (26.4 GiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

看看这个内网有多大

127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4

::1 localhost localhost.localdomain localhost6 localhost6.localdomain6

*****sqlSer*****

*****sqlSer*****

*****FtpSe*****

*****6 Re*****

*****stemMo*****

*****BigDa*****

*****9 Bu*****

*****ystemM*****

*****ysqlSe*****

*****13 P*****

*****21 N*****

*****22 N*****

*****23 N*****

*****24 N*****

*****25 N*****

*****26 N*****

*****27 N*****

*****28 N*****

*****29 N*****

*****30 N*****

*****31 N*****

*****32 N*****

*****33 N*****

*****34 N*****

*****35 N*****

***** Ngi*****

*****37 N*****

*****2 Ngi*****

*****3 Ngi*****

*****51 L*****

*****spCons*****

*****spCons*****

***** Push*****

*****icServ*****

*****icServ*****

*****mpCons*****

*****mpCons*****

***** Moni*****

***** Craw*****

*****70 L*****

*****idServ*****

*****idServ*****

*****idServ*****

*****idServ*****

*****idServ*****

***** BidS*****

*****idServ*****

*****idServ*****

*****idServ*****

*****idServ*****

***** BidS*****

***** BidS*****

***** BidS*****

***** BidS*****

***** BidS*****

***** BidS*****

***** BidS*****

***** BidS*****

***** BidS*****

***** BidS*****

*****idServ*****

*****91 A*****

*****lgoMon*****

***** Algo*****

*****ViewSe*****

*****ViewSe*****

*****ViewSe*****

*****ViewSe*****

*****ViewSe*****

*****ViewSe*****

*****ViewSe*****

*****ClickS*****

*****ClickS*****

*****ClickS*****

***** Clic*****

*****okieMap*****

*****okieMap*****

*****okieMap*****

***** CookieM*****

***** CookieM*****

***** CookieM*****

**********

*****AdServ*****

*****AdServ*****

*****AdServ*****

*****AdServ*****

*****AdServ*****

*****AdServ*****

*****AdServ*****

*****DmpPro*****

*****2 Dmp*****

*****3 Red*****

*****4 Red*****

*****5 Red*****

*****6 Red*****

*****7 Red*****

*****2 Red*****

*****06 Re*****

*****7 Red*****

*****8 Red*****

*****3 Dmp*****

*****4 Red*****

***** DmpP*****

*****8 Dmp*****

*****9 Dmp*****

*****0 Dmp*****

*****211 *****

*****212 *****

*****DspMan*****

*****Operat*****

*****DmpCon*****

*****5 Dmp*****

*****6 Red*****

*****Monito*****

*****DspCon*****

*****PushSe*****

*****FtpSer*****

*****FtpSer*****

*****4 Cen*****

***** tr*****

***** tr*****

***** mixna*****

***** mixna*****

***** mixda*****

***** mixda*****

***** mixda*****

***** mixda*****

***** mixda*****

***** mixda*****

***** mixda*****

***** mixda*****

***** mixda*****

*****0 mi*****

**********

**********

**********

*****sqlser*****

*****sqlser*****

*****ftpse*****

*****6 re*****

*****stemmo*****

*****bigda*****

*****9 bu*****

*****ystemm*****

*****ysqlse*****

*****21 n*****

*****22 n*****

*****23 n*****

*****24 n*****

*****25 n*****

*****26 n*****

*****27 n*****

*****28 n*****

*****29 n*****

*****30 n*****

*****31 n*****

*****32 n*****

*****33 n*****

*****34 n*****

*****35 n*****

*****36 n*****

***** n*****

***** n*****

***** n*****

*****51 l*****

*****spcons*****

*****spcons*****

***** push*****

*****icserv*****

*****icserv*****

*****mpcons*****

*****mpcons*****

***** moni*****

***** craw*****

*****70 l*****

*****idserv*****

*****idserv*****

*****idserv*****

*****idserv*****

*****idserv*****

***** bids*****

***** bids*****

***** bids*****

***** bids*****

***** bids*****

***** bids*****

***** bids*****

***** bids*****

***** bids*****

***** bids*****

***** bids*****

*****91 a*****

*****lgomon*****

***** algo*****

*****viewse*****

*****viewse*****

*****viewse*****

*****viewse*****

*****viewse*****

*****viewse*****

*****viewse*****

*****clicks*****

*****clicks*****

*****clicks*****

*****clicks*****

*****okiemap*****

*****okiemap*****

*****okiemap*****

***** cookiem*****

***** cookiem*****

***** cookiem*****

**********

*****adserv*****

*****adserv*****

*****adserv*****

*****adserv*****

*****adserv*****

*****adserv*****

*****adserv*****

*****dmppro*****

*****2 dmp*****

*****3 red*****

*****4 red*****

*****5 red*****

*****6 red*****

*****7 red*****

*****2 red*****

***** D*****

***** r*****

*****dmppro*****

***** r*****

*****8 red*****

*****8 dmp*****

*****9 dmp*****

*****0 dmp*****

*****211 *****

*****212 *****

*****dspman*****

*****operat*****

*****dmpcon*****

*****5 dmp*****

*****6 red*****

*****monito*****

*****dspcon*****

*****pushse*****

*****ftpser*****

*****ftpser*****

*****4 cen*****

***** tr*****

***** tr*****

***** mixna*****

***** mixna*****

***** mixda*****

***** mixda*****

***** mixda*****

***** mixda*****

***** mixda*****

***** mixda*****

***** mixda*****

***** mixda*****

***** mixda*****

**********

***** craw*****

***** craw*****

***** craw*****

***** craw*****

***** craw*****

</mask>

漏洞证明:

*****:/root:/*****

*****bin:/sbi*****

*****:/sbin:/sb*****

*****r/adm:/sb*****

*****ool/lpd:/s*****

*****:/sbin:/*****

*****wn:/sbin:/s*****

*****:/sbin:/*****

*****/spool/mail*****

*****tor:/root:/*****

*****/usr/games:*****

*****/var/ftp:/s*****

*****body:/:/s*****

*****sage bus:/:/*****

*****for polkitd:*****

*****ck:/var/run/avahi-*****

*****Stack:/var/lib/avah*****

***** for libstoragemgmt:*****

*****c/abrt:/sb*****

*****d SSH:/var/empty*****

*****pool/postfix*****

*****/ntp:/sbi*****

*****lib/chrony:/*****

*****::/:/sbi*****

*****ata1/user/je*****

*****ata1/user/n*****

*****ta1/user/ocha*****

*****user/jenkins/rel*****

*****home/zabbix*****

127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4

::1 localhost localhost.localdomain localhost6 localhost6.localdomain6

*****sqlSer*****

*****sqlSer*****

*****FtpSe*****

*****6 Re*****

*****stemMo*****

*****BigDa*****

*****9 Bu*****

*****ystemM*****

*****ysqlSe*****

*****13 P*****

*****21 N*****

*****22 N*****

*****23 N*****

*****24 N*****

*****25 N*****

*****26 N*****

*****27 N*****

*****28 N*****

*****29 N*****

*****30 N*****

*****31 N*****

*****32 N*****

*****33 N*****

*****34 N*****

*****35 N*****

***** Ngi*****

*****37 N*****

*****2 Ngi*****

*****3 Ngi*****

*****51 L*****

*****spCons*****

*****spCons*****

***** Push*****

*****icServ*****

*****icServ*****

*****mpCons*****

*****mpCons*****

***** Moni*****

***** Craw*****

*****70 L*****

*****idServ*****

*****idServ*****

*****idServ*****

*****idServ*****

*****idServ*****

***** BidS*****

*****idServ*****

*****idServ*****

*****idServ*****

*****idServ*****

***** BidS*****

***** BidS*****

***** BidS*****

***** BidS*****

***** BidS*****

***** BidS*****

***** BidS*****

***** BidS*****

***** BidS*****

***** BidS*****

*****idServ*****

*****91 A*****

*****lgoMon*****

***** Algo*****

*****ViewSe*****

*****ViewSe*****

*****ViewSe*****

*****ViewSe*****

*****ViewSe*****

*****ViewSe*****

*****ViewSe*****

*****ClickS*****

*****ClickS*****

*****ClickS*****

***** Clic*****

*****okieMap*****

*****okieMap*****

*****okieMap*****

***** CookieM*****

***** CookieM*****

***** CookieM*****

**********

*****AdServ*****

*****AdServ*****

*****AdServ*****

*****AdServ*****

*****AdServ*****

*****AdServ*****

*****AdServ*****

*****DmpPro*****

*****2 Dmp*****

*****3 Red*****

*****4 Red*****

*****5 Red*****

*****6 Red*****

*****7 Red*****

*****2 Red*****

*****06 Re*****

*****7 Red*****

*****8 Red*****

*****3 Dmp*****

*****4 Red*****

***** DmpP*****

*****8 Dmp*****

*****9 Dmp*****

*****0 Dmp*****

*****211 *****

*****212 *****

*****DspMan*****

*****Operat*****

*****DmpCon*****

*****5 Dmp*****

*****6 Red*****

*****Monito*****

*****DspCon*****

*****PushSe*****

*****FtpSer*****

*****FtpSer*****

*****4 Cen*****

***** tr*****

***** tr*****

***** mixna*****

***** mixna*****

***** mixda*****

***** mixda*****

***** mixda*****

***** mixda*****

***** mixda*****

***** mixda*****

***** mixda*****

***** mixda*****

***** mixda*****

*****0 mi*****

**********

**********

**********

*****sqlser*****

*****sqlser*****

*****ftpse*****

*****6 re*****

*****stemmo*****

*****bigda*****

*****9 bu*****

*****ystemm*****

*****ysqlse*****

*****21 n*****

*****22 n*****

*****23 n*****

*****24 n*****

*****25 n*****

*****26 n*****

*****27 n*****

*****28 n*****

*****29 n*****

*****30 n*****

*****31 n*****

*****32 n*****

*****33 n*****

*****34 n*****

*****35 n*****

*****36 n*****

***** n*****

***** n*****

***** n*****

*****51 l*****

*****spcons*****

*****spcons*****

***** push*****

*****icserv*****

*****icserv*****

*****mpcons*****

*****mpcons*****

***** moni*****

***** craw*****

*****70 l*****

*****idserv*****

*****idserv*****

*****idserv*****

*****idserv*****

*****idserv*****

***** bids*****

***** bids*****

***** bids*****

***** bids*****

***** bids*****

***** bids*****

***** bids*****

***** bids*****

***** bids*****

***** bids*****

***** bids*****

*****91 a*****

*****lgomon*****

***** algo*****

*****viewse*****

*****viewse*****

*****viewse*****

*****viewse*****

*****viewse*****

*****viewse*****

*****viewse*****

*****clicks*****

*****clicks*****

*****clicks*****

*****clicks*****

*****okiemap*****

*****okiemap*****

*****okiemap*****

***** cookiem*****

***** cookiem*****

***** cookiem*****

**********

*****adserv*****

*****adserv*****

*****adserv*****

*****adserv*****

*****adserv*****

*****adserv*****

*****adserv*****

*****dmppro*****

*****2 dmp*****

*****3 red*****

*****4 red*****

*****5 red*****

*****6 red*****

*****7 red*****

*****2 red*****

***** D*****

***** r*****

*****dmppro*****

***** r*****

*****8 red*****

*****8 dmp*****

*****9 dmp*****

*****0 dmp*****

*****211 *****

*****212 *****

*****dspman*****

*****operat*****

*****dmpcon*****

*****5 dmp*****

*****6 red*****

*****monito*****

*****dspcon*****

*****pushse*****

*****ftpser*****

*****ftpser*****

*****4 cen*****

***** tr*****

***** tr*****

***** mixna*****

***** mixna*****

***** mixda*****

***** mixda*****

***** mixda*****

***** mixda*****

***** mixda*****

***** mixda*****

***** mixda*****

***** mixda*****

***** mixda*****

**********

***** craw*****

***** craw*****

***** craw*****

***** craw*****

***** craw*****

修复方案:

任意用户注册

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2016-05-18 15:12

厂商回复:

jenkins是以root帐户启动的,并且jenkins可以执行shell命令.造成此漏洞原因主要是因为工作人员流动,以致没有专门维护人员所致.现已半闭该外网ip.

最新状态:

暂无