漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0206179

漏洞标题:徐州市第二人民医院医导台终端跳出沙盒/全院服务器沦陷/WIFI锐捷弱口令导致数据劫持

相关厂商:徐州市第二人民医院(医学院附属医院)

漏洞作者: 路人甲

提交时间:2016-05-08 11:50

修复时间:2016-06-25 16:10

公开时间:2016-06-25 16:10

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-05-08: 细节已通知厂商并且等待厂商处理中

2016-05-11: 厂商已经确认,细节仅向厂商公开

2016-05-21: 细节向核心白帽子及相关领域专家公开

2016-05-31: 细节向普通白帽子公开

2016-06-10: 细节向实习白帽子公开

2016-06-25: 细节向公众公开

简要描述:

徐州市第二人民医院医导台终端跳出沙盒 OA 系统 人员信息 社保信息 就诊人员 全院服务器沦陷 WIFI锐捷弱口令导致数据劫持

详细说明:

徐州市第二人民医院医导台终端跳出沙盒 全院服务器沦陷 WIFI锐捷弱口令导致数据劫持

今天上午陪朋友去医院看病 , 一眼瞟见一台医导终端。手痒了。

接着走了过去

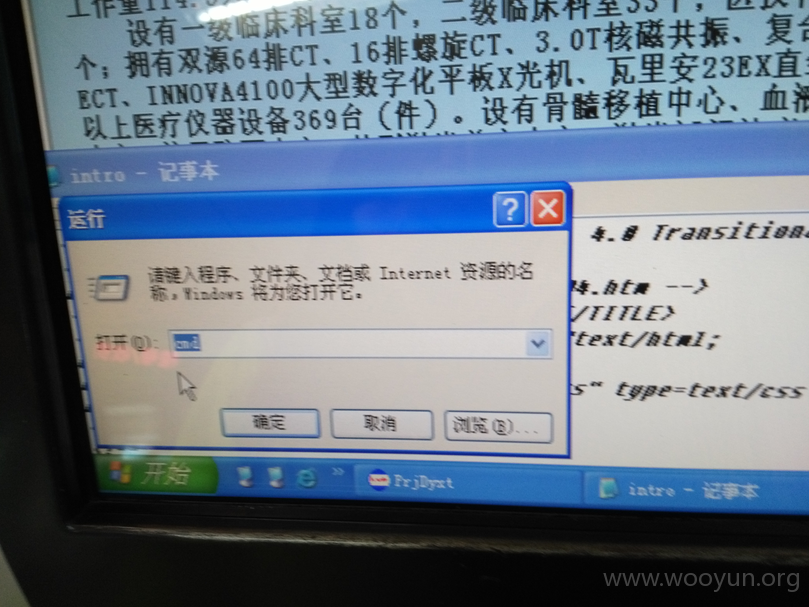

随手点击了一个 发现弹出错误框 xxodbc错误 再点击其他的oooooxac 内存错了

。。。无语中

通过框框的外观判断是windwosxp的。

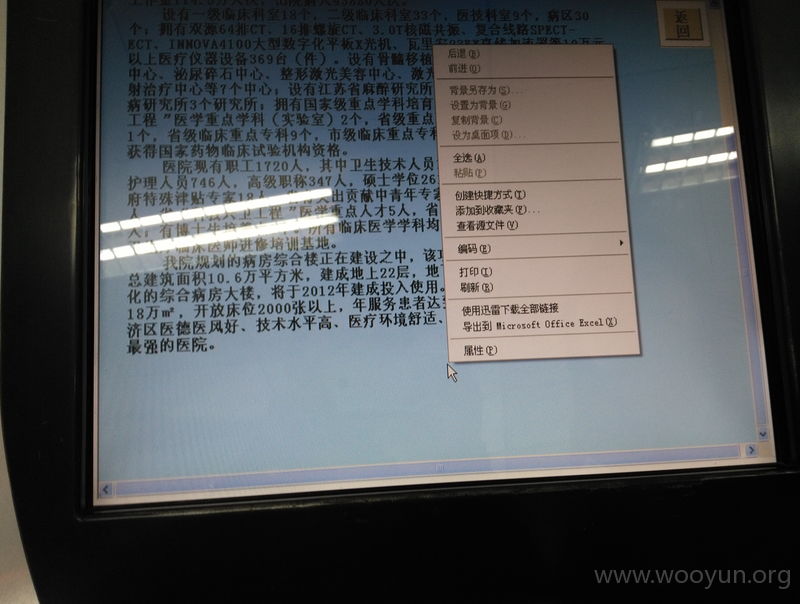

接着点击了第一个医院介绍

出现了个

类似于浏览器的框架结构

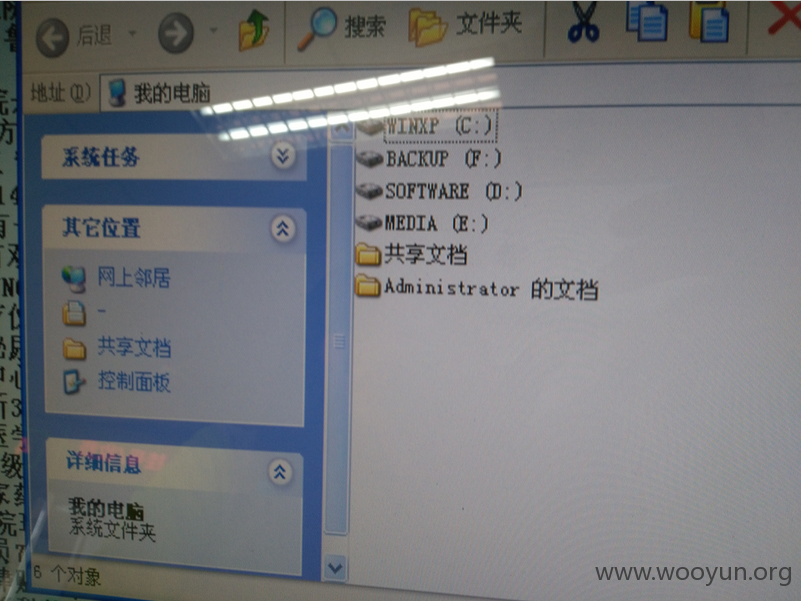

没有照到上面的标题框 实际内容为d:/xxx/xxx/xxx/xx/about.html

接着我心里意淫着

长按网页某处出现 一个网页右键菜单 继续 查看源码

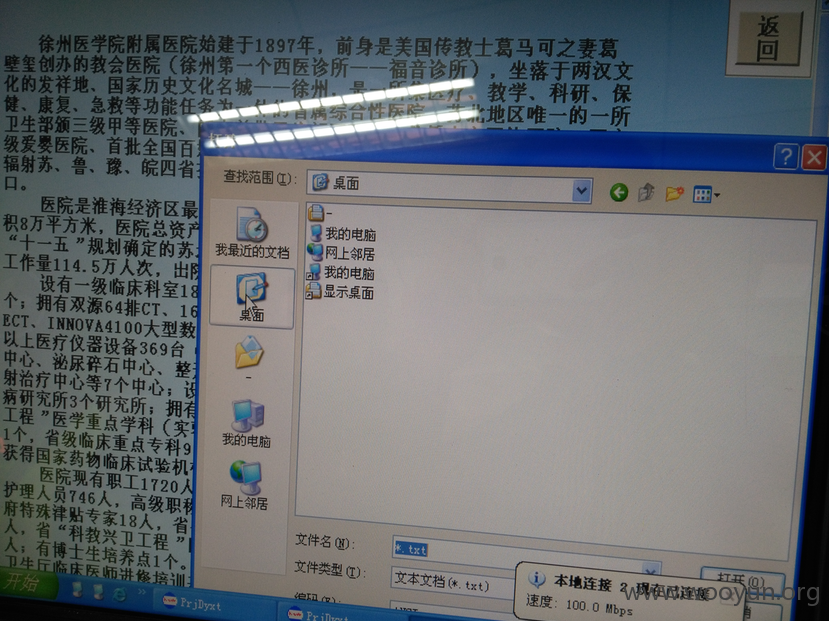

noetpad出来了 文件--打开--桌面--嘿嘿

YY中,,,,

继续

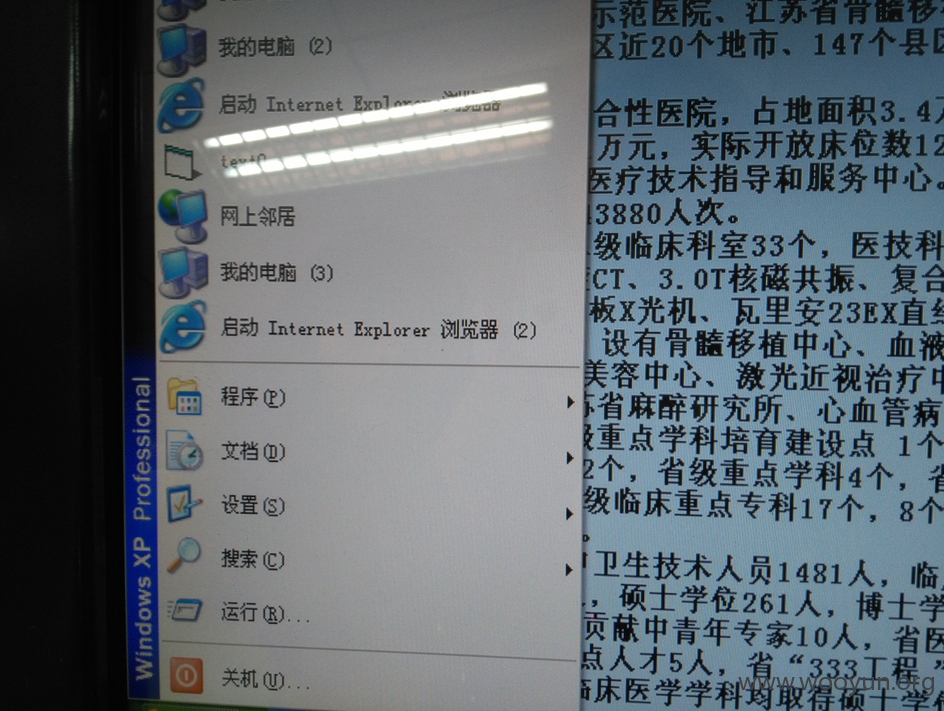

现在知道了原来医导终端只是个VB写的界面。。test

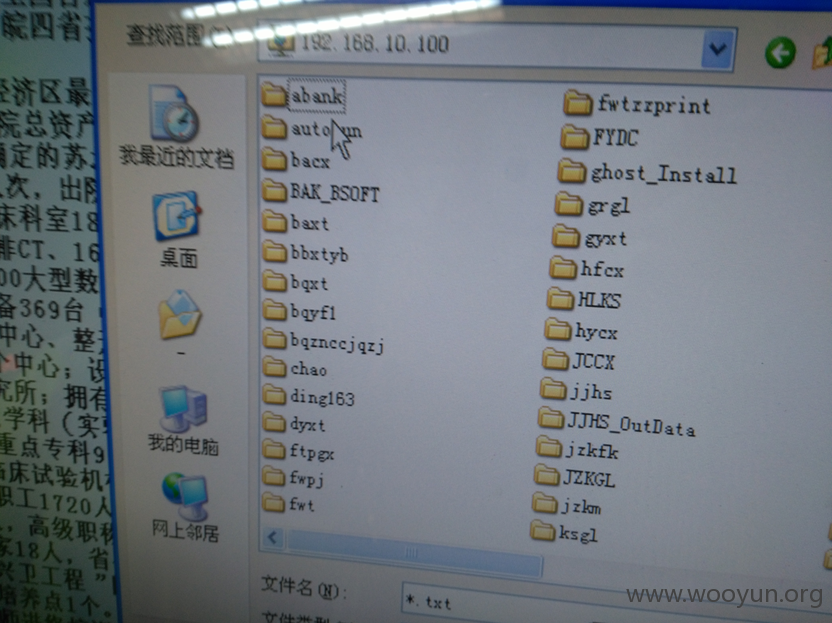

多台局域网服务器访问

深入

接着以为可以访问外网来着 准备上个wooyun 直接提交了

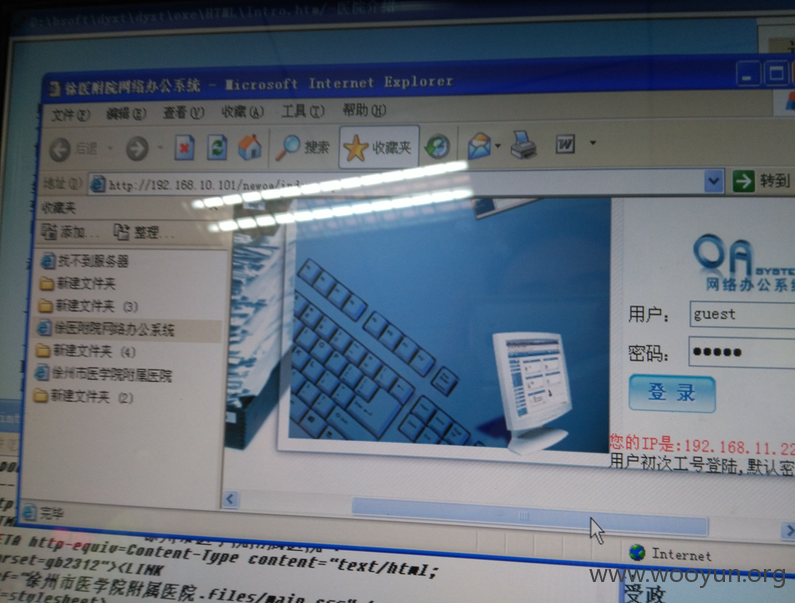

额,是个内部OA

登录用户 记住密码了

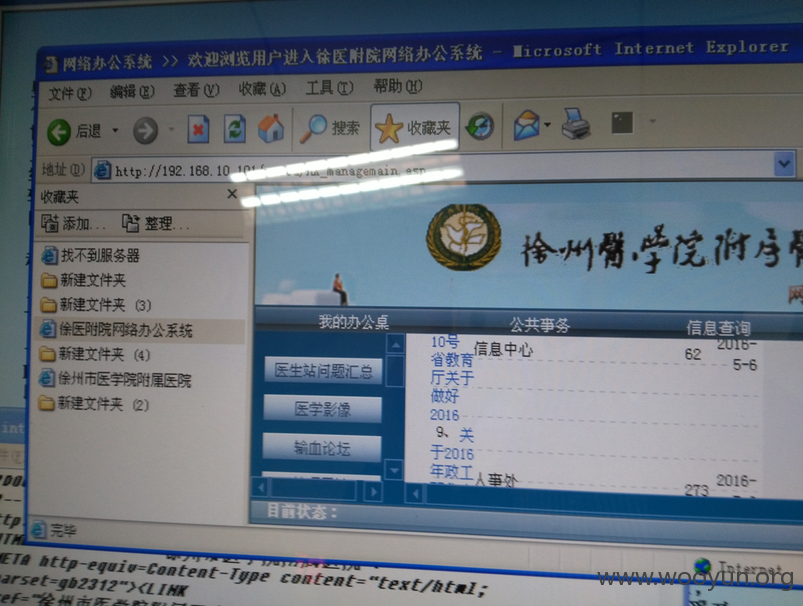

浏览了一番 当前挂号信息 什么就诊系统 什么专家信息 666666

就不贴图了

准备JS投毒(说着玩呢)

投毒中 ing 。。。

滴滴

保安过来了!

朋友也挂号完成了

。。撤离 去某某科就诊

上楼中。。

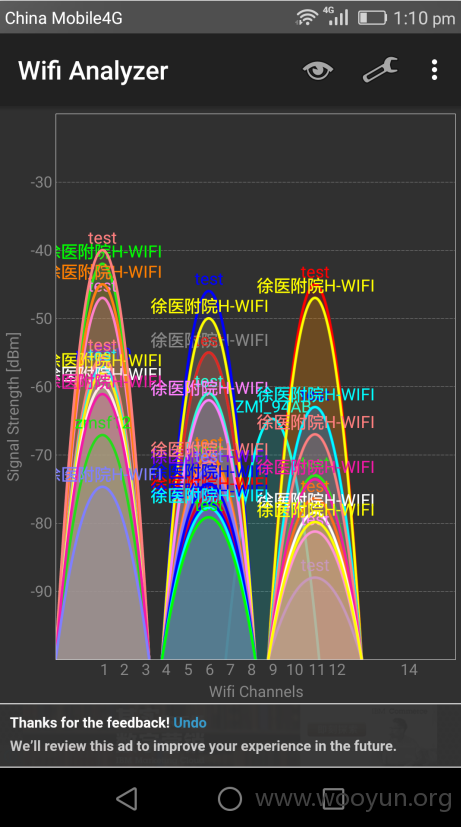

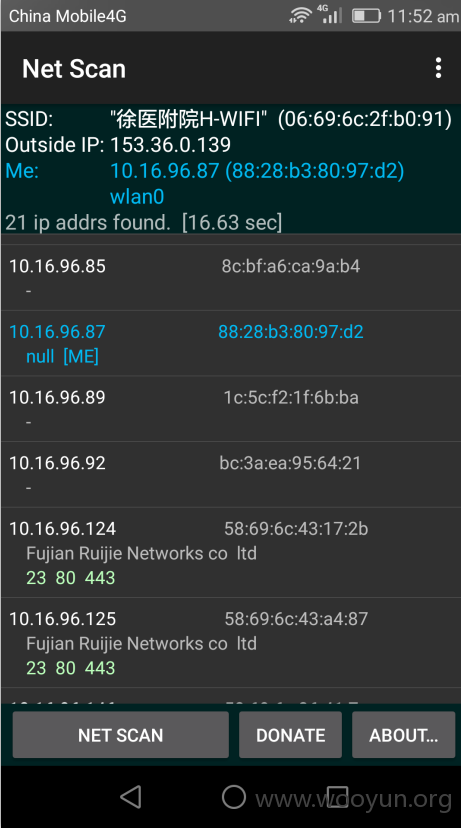

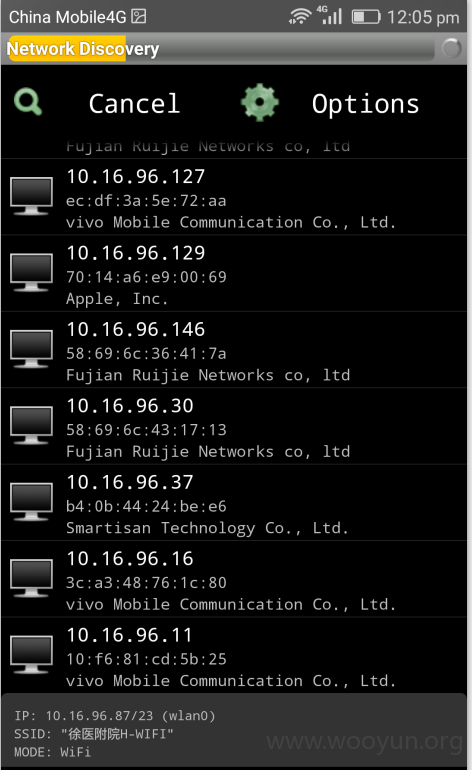

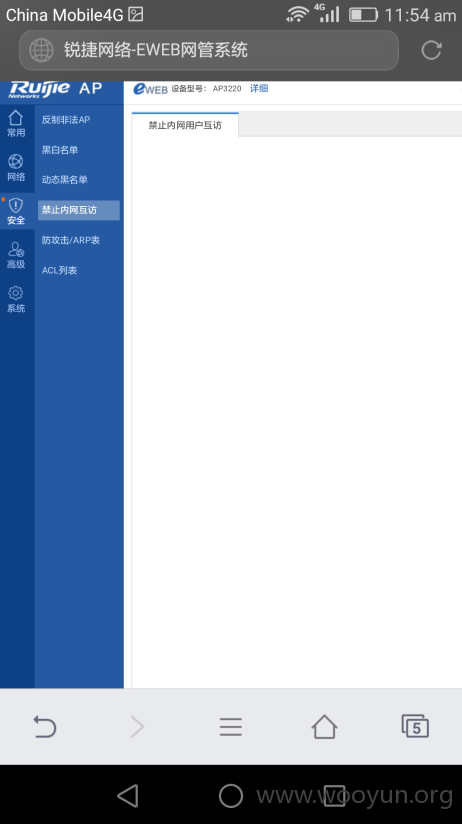

顺手掏出手机,公共wifi

YD的笑了笑

欧耶。

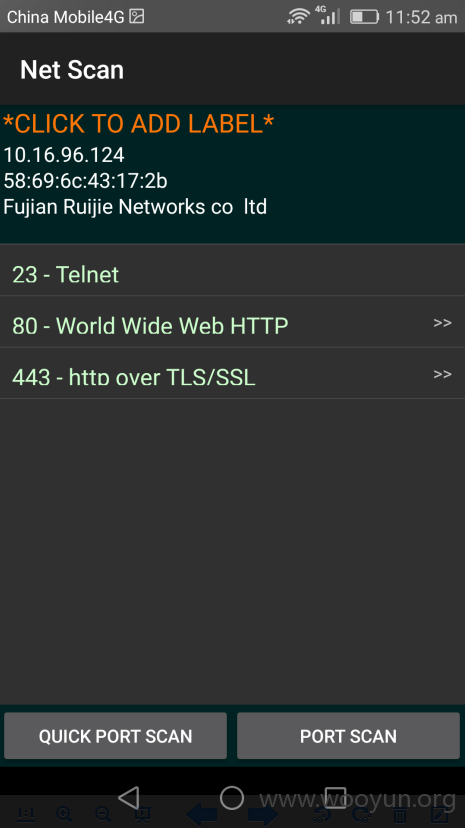

福建锐捷networks co.ltd

66的

点开80

弱口令 admin admin

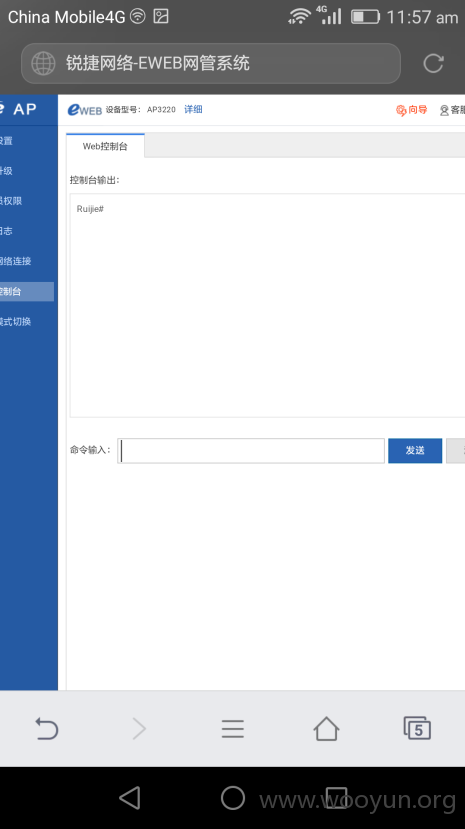

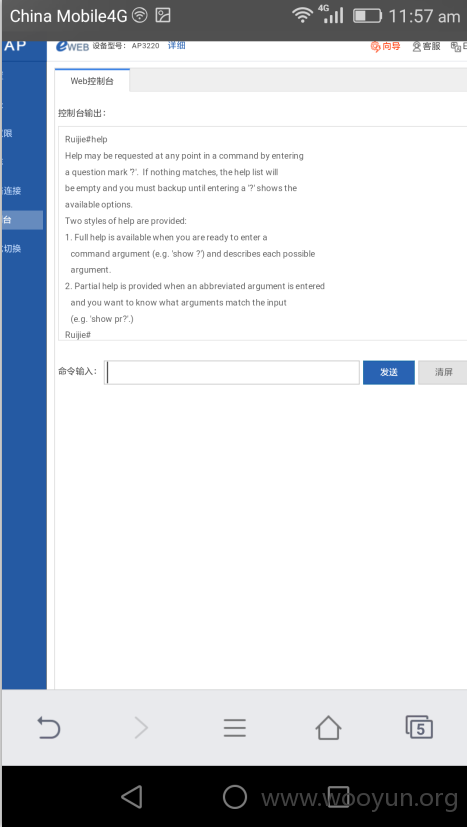

web 控制台

因为 宝宝的华为手机没有解锁 所以没办法使用zanti 之类的, 14天之后才可以,

没办法劫持和arp、、、、锐捷端口转发 之类的

不多说了就这么多

漏洞证明:

徐州市第二人民医院医导台终端跳出沙盒 全院服务器沦陷 WIFI锐捷弱口令导致数据劫持

今天上午陪朋友去医院看病 , 一眼瞟见一台医导终端。手痒了。

接着走了过去

随手点击了一个 发现弹出错误框 xxodbc错误 再点击其他的oooooxac 内存错了

。。。无语中

通过框框的外观判断是windwosxp的。

接着点击了第一个医院介绍

出现了个

类似于浏览器的框架结构

没有照到上面的标题框 实际内容为d:/xxx/xxx/xxx/xx/about.html

接着我心里意淫着

长按网页某处出现 一个网页右键菜单 继续 查看源码

noetpad出来了 文件--打开--桌面--嘿嘿

YY中,,,,

继续

现在知道了原来医导终端只是个VB写的界面。。test

多台局域网服务器访问

深入

接着以为可以访问外网来着 准备上个wooyun 直接提交了

额,是个内部OA

登录用户 记住密码了

浏览了一番 当前挂号信息 什么就诊系统 什么专家信息 666666

就不贴图了

准备JS投毒(说着玩呢)

投毒中 ing 。。。

滴滴

保安过来了!

朋友也挂号完成了

。。撤离 去某某科就诊

上楼中。。

顺手掏出手机,公共wifi

YD的笑了笑

欧耶。

福建锐捷networks co.ltd

66的

点开80

弱口令 admin admin

web 控制台

因为 宝宝的华为手机没有解锁 所以没办法使用zanti 之类的, 14天之后才可以,

没办法劫持和arp、、、、锐捷端口转发 之类的

不多说了就这么多

修复方案:

医院也要注意信息安全哦~!

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2016-05-11 16:02

厂商回复:

CNVD确认所述情况,已经转由CNCERT下发给江苏分中心,由其后续协调网站管理单位处置.

最新状态:

暂无

![NS$]ER1~}AZE9K9(3(90TT7.png](http://wimg.zone.ci/upload/201605/0721151974f58857257b6c85c27d78b498f0232c.png)

![EBF2LF4{F_Q5$9959G]M])F.png](http://wimg.zone.ci/upload/201605/072116330eaaa4b060bc36d9a2ea7b8a1e1f79c2.png)