http://wx.guodu.com/ tomcat

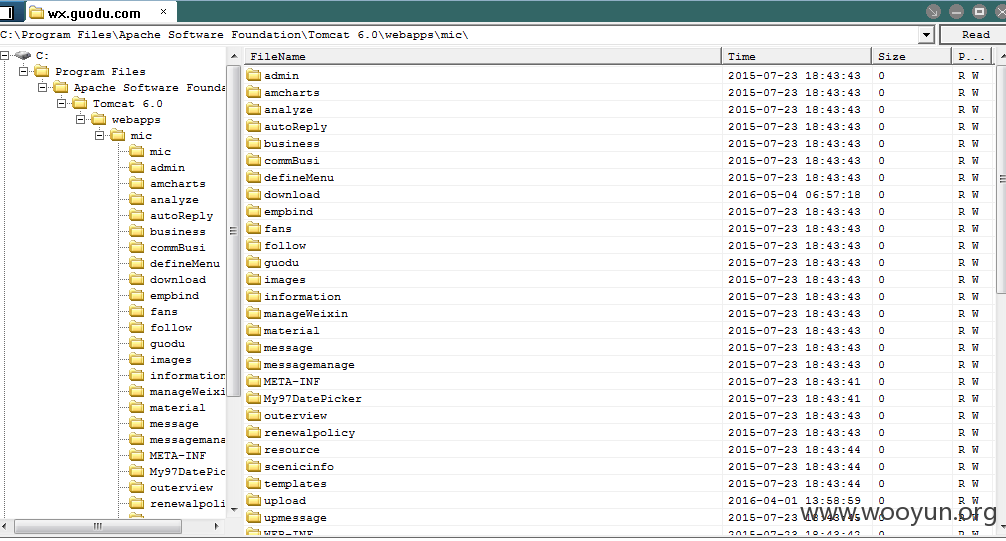

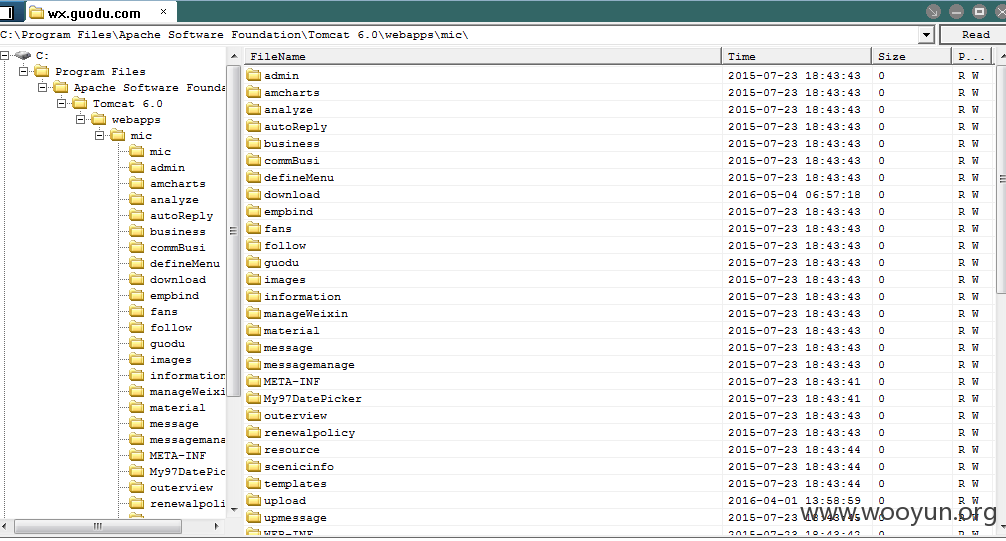

拿出神器扫到了mic目录

一顿 admin XXXXX 各种尝试没成功,抓了包看到了下面验证连接

http://211.144.149.2/mic/admin/check.action 嗯继续神器 S2-016

webpath:C:\Program Files\Apache Software Foundation\Tomcat 6.0\webapps\mic\

whoami:2003server\administrator

shell

短信平台

登陆后可随意发送短信

数据库就不看了