漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0204078

漏洞标题:申万宏源证券某测试系统存在漏洞/涉及百万客户真实信息/部分员工信息

相关厂商:申万宏源证券

漏洞作者: z_zz_zzz

提交时间:2016-05-01 16:02

修复时间:2016-06-17 11:40

公开时间:2016-06-17 11:40

漏洞类型:系统/服务补丁不及时

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-05-01: 细节已通知厂商并且等待厂商处理中

2016-05-03: 厂商已经确认,细节仅向厂商公开

2016-05-13: 细节向核心白帽子及相关领域专家公开

2016-05-23: 细节向普通白帽子公开

2016-06-02: 细节向实习白帽子公开

2016-06-17: 细节向公众公开

简要描述:

申万宏源证券也是全国前几的证券公司了啦,测试系统里就不要放真实的客户信息了啦

申万宏源证券某测试系统存在漏洞,泄露百万客户真实信息,包括姓名/身份证号/手机号/家庭住址/邮箱等,泄露部分员工信息

详细说明:

只查了很少的数据证明漏洞存在,没有做坏事,不要查我的水表

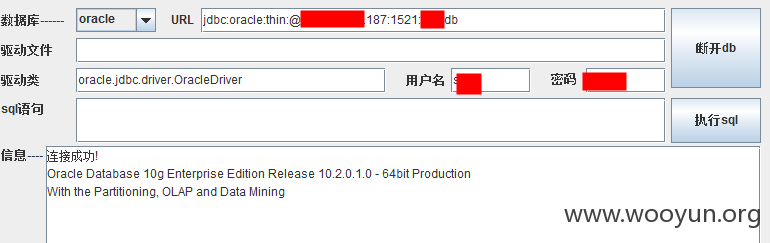

申万宏源的这个测试系统存在JAVA weblogic反序列化漏洞

连上服务器,真的是测试服务器,系统时间都不是当前时间

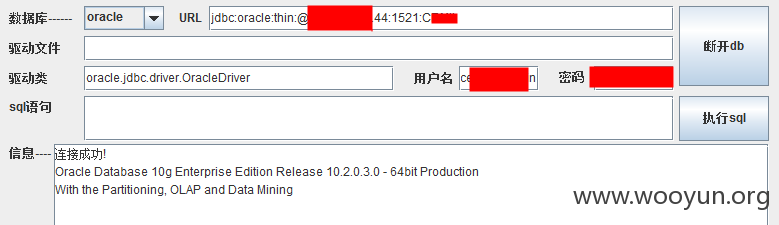

连上数据库

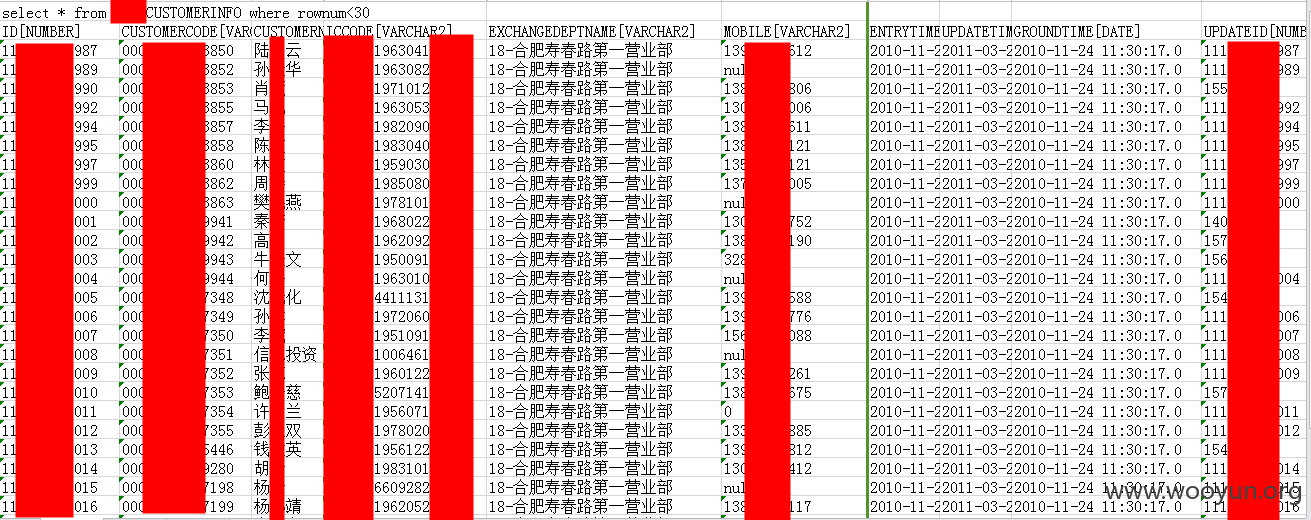

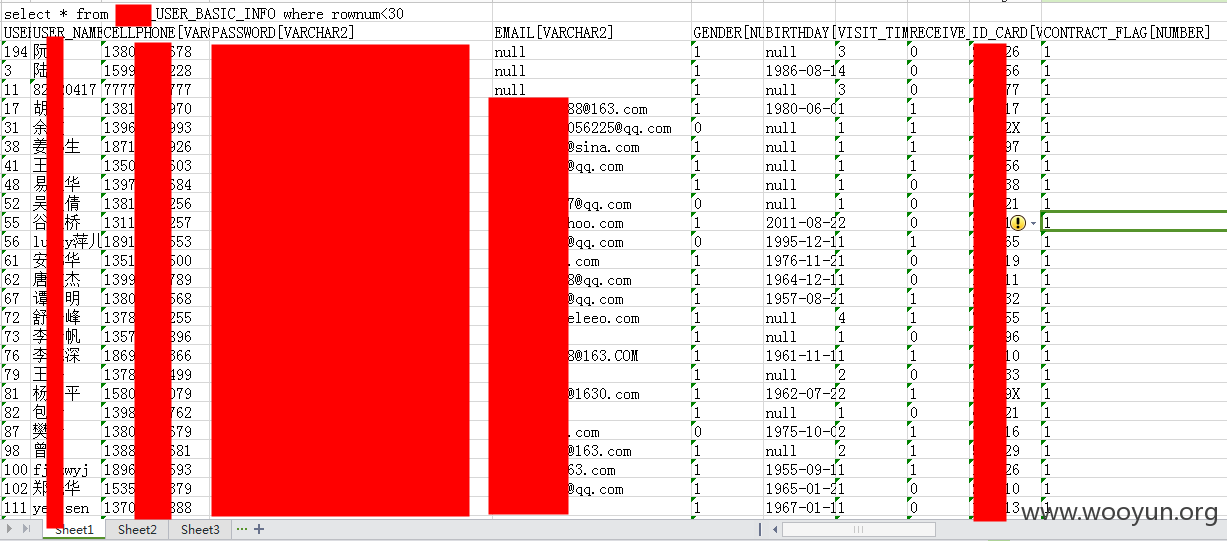

客户信息,有姓名,身份证号,手机号,开户网点

109W客户信息

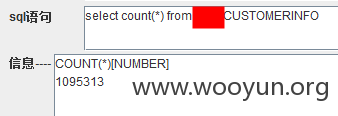

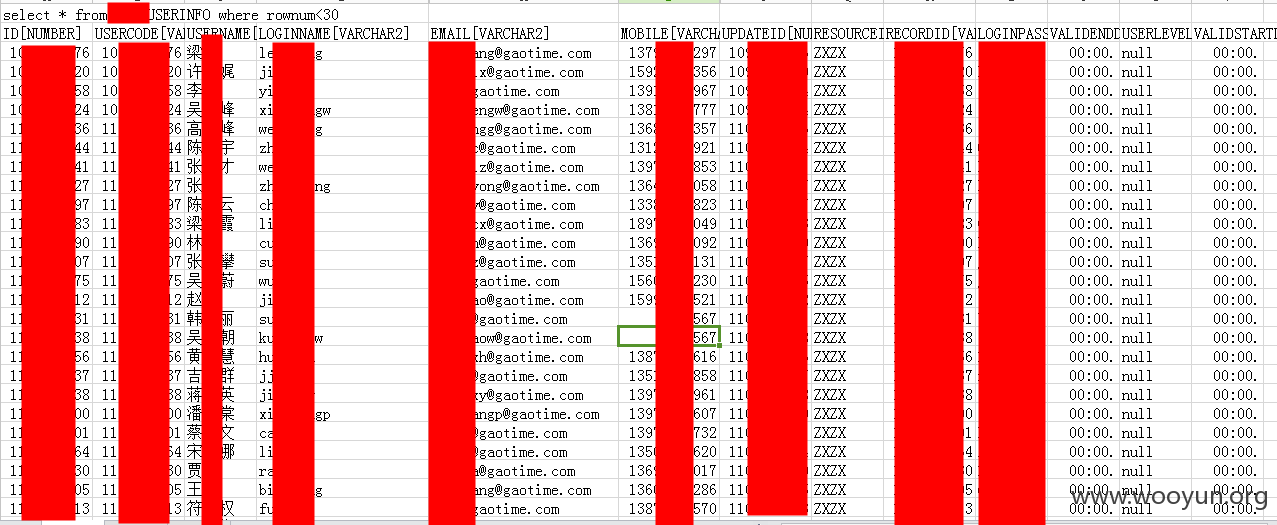

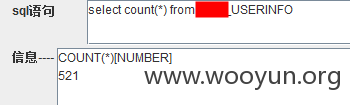

不知道是什么人员的信息,邮箱全是@gaotime.com

521个

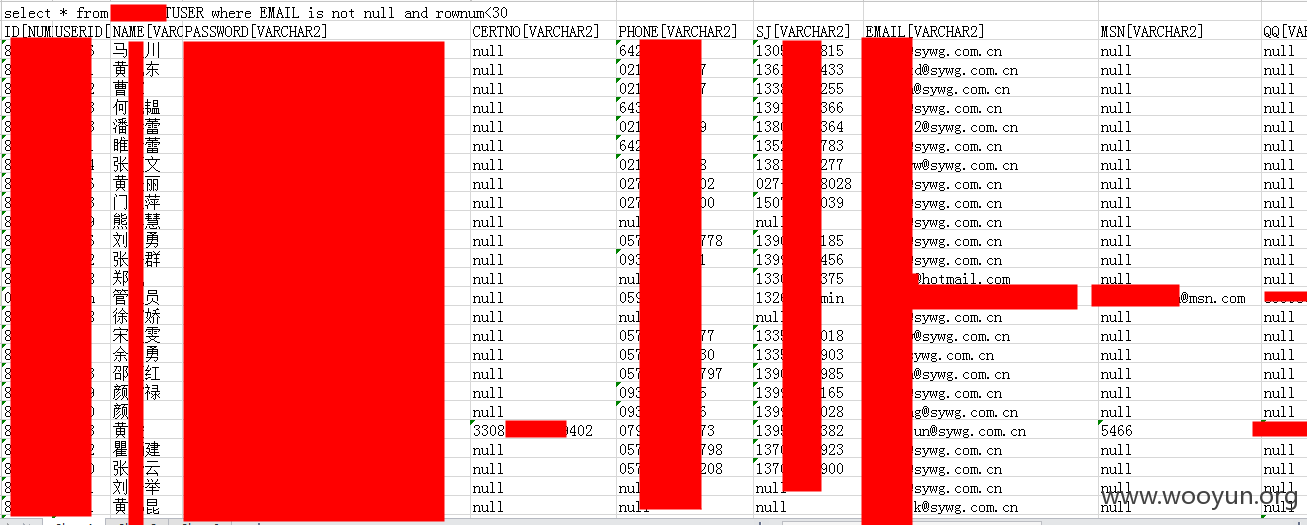

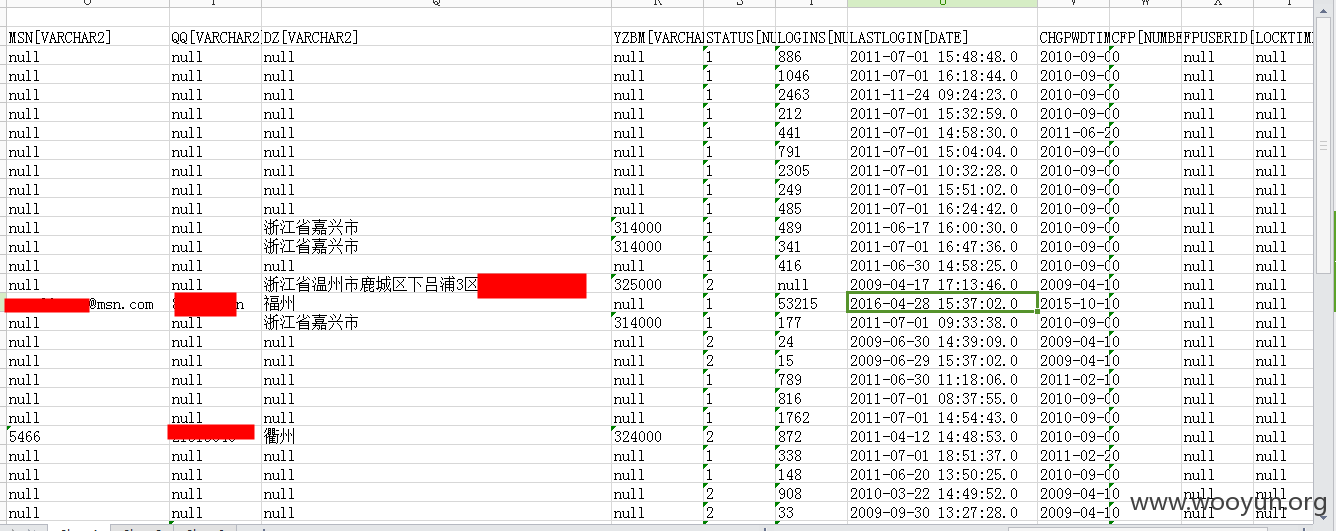

从邮箱看应该是员工信息,有姓名,手机号,身份证号,邮箱,MSN,QQ,家庭住址

4000多个

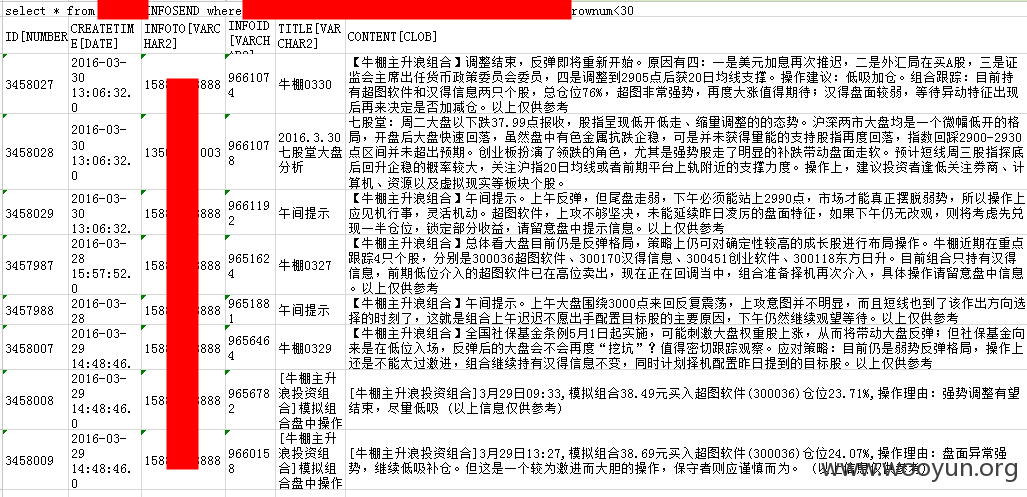

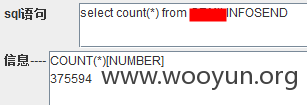

不知道是什么短信

37W短信

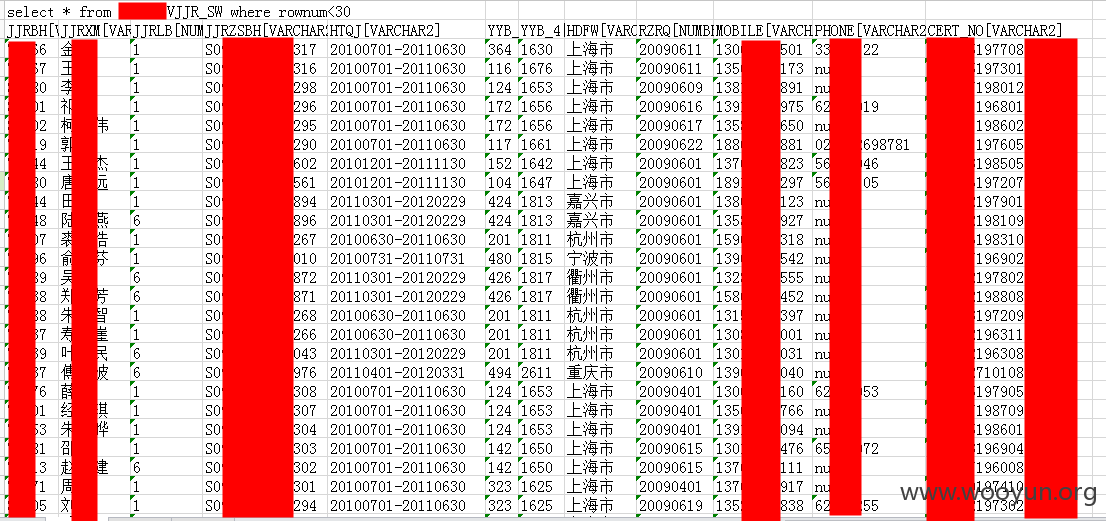

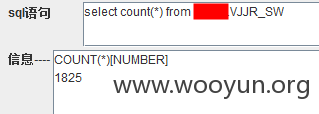

这个是基金经理的信息么

1000多个

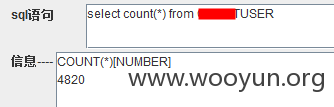

连上另一个数据库看看

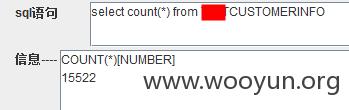

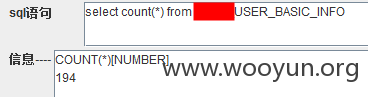

还是客户信息,有姓名,手机号,身份证号,家庭住址

1.5W客户信息

不知道是什么信息

100多个

漏洞证明:

见详细说明

修复方案:

打补丁

生产数据导到测试环境总要脱敏的啦

版权声明:转载请注明来源 z_zz_zzz@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2016-05-03 11:33

厂商回复:

该系统为我司的测试系统,我们将尽快予以整改和修复,感谢对我司的关注和支持。

最新状态:

2016-05-03:已经处理完毕,谢谢!