漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0198909

漏洞标题:华为某分站ewebeditor后台弱口令导致任意文件遍历/删除

相关厂商:华为技术有限公司

漏洞作者: 路人甲

提交时间:2016-04-21 16:03

修复时间:2016-06-06 10:50

公开时间:2016-06-06 10:50

漏洞类型:后台弱口令

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-04-21: 细节已通知厂商并且等待厂商处理中

2016-04-22: 厂商已经确认,细节仅向厂商公开

2016-05-02: 细节向核心白帽子及相关领域专家公开

2016-05-12: 细节向普通白帽子公开

2016-05-22: 细节向实习白帽子公开

2016-06-06: 细节向公众公开

简要描述:

华为某分站ewebeditor后台弱口令。服务器同时处于华为的内网和外网访问权限。可以删除任意文件和文件夹,包括内网应用

详细说明:

http://app.huawei.com/icasewww/eweb/admin/login.jsp

无需经过华为uniport统一身份认证即可访问。通过弱口令admin,admin可以成功登陆ewebeditor后台。

漏洞利用举例:

1. 目录遍历

选择一个样式,例如green,修改上传路径为../。提交保存后查看上传管理。选择刚才修改的样式即可看到当前目录下的文件。

提取目录浏览链接:

http://app.huawei.com/icasewww/eweb/admin/upload.jsp?id=11&d_viewmode=list&dir=eweb%2Fskin

将dir=后边的参数修改为../../../../../跳转到服务器根目录。

根据ewebeditor后台首页的服务器信息可以得知,需要向上跳转7次即可到达服务器根目录

/wasHome/AppServer/profiles/AppSrv01/installedApps/szxap601-inCell01/icasewwwEAR-edition1.6.ear/icaseWar.war

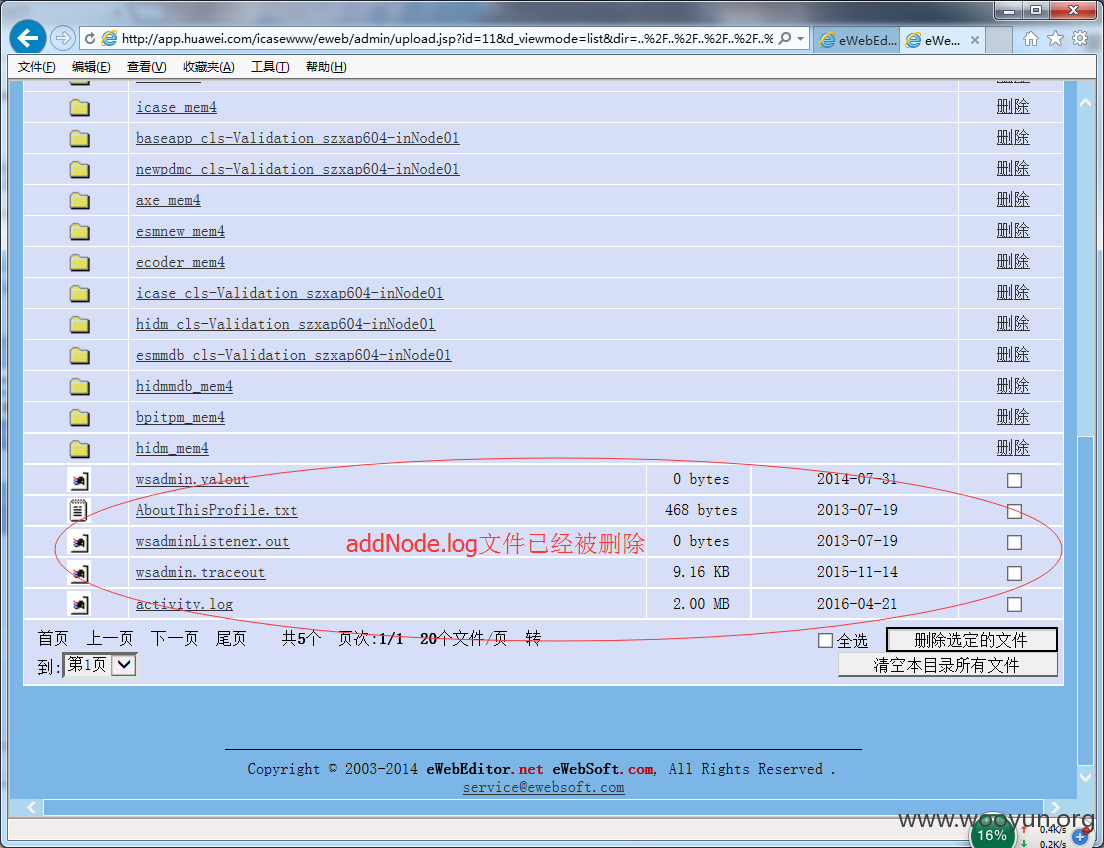

2. 任意文件删除

ewebeditor自带删除功能,可以删除任意文件。web根目录内的和web根目录外的(其他子系统的)

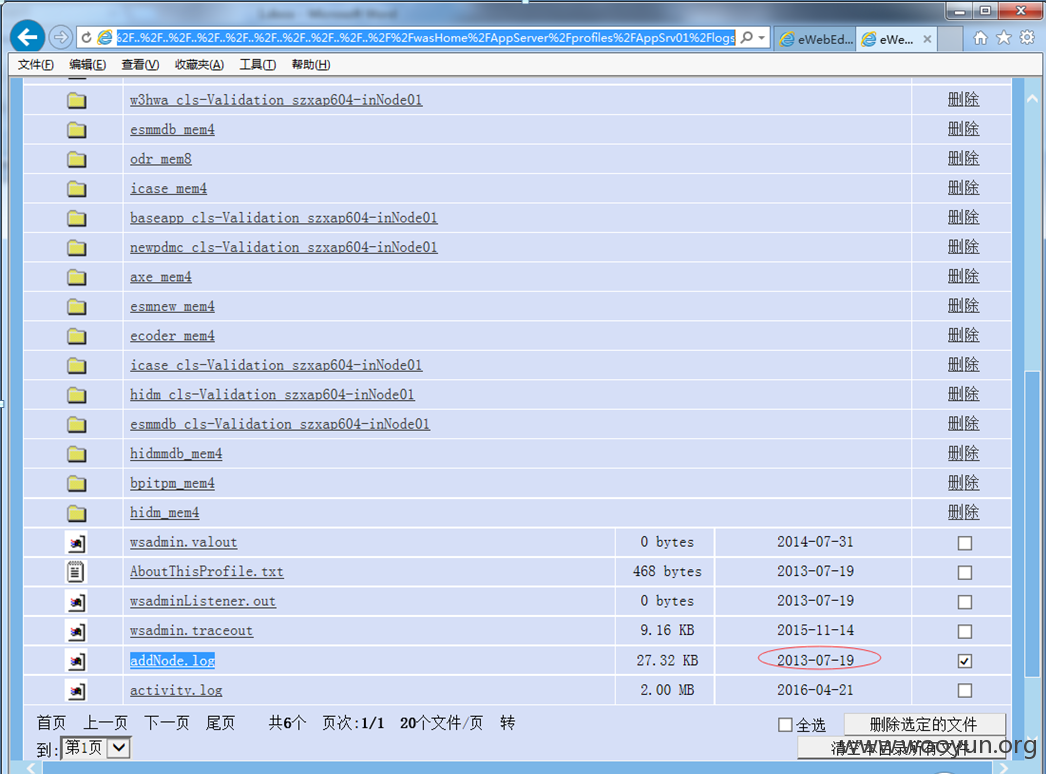

找了个web根目录之外的文件

/wasHome/AppServer/profiles/AppSrv01/logs/addNode.log可以成功删除

漏洞证明:

1. 登录漏洞链接无需通过任何身份验证

漏洞链接:http://app.huawei.com/icasewww/eweb/admin/login.jsp

2. ewebeditor后台弱口令

admin,admin

3. 后台任意目录浏览

4. 任意文件删除(全服务器任意文件)

web根目录/wasHome/AppServer/profiles/AppSrv01/installedApps/szxap601-inCell01/icasewwwEAR-edition1.6.ear/icaseWar.war

测试文件删除的样本文件路径:/wasHome/AppServer/profiles/AppSrv01/logs/addNode.log

修复方案:

1.修改后台登录密码

2. 将后台登录地址更名或删除

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2016-04-22 10:44

厂商回复:

非常感谢白帽子对华为安全的关注,我们会尽快通知业务部门修复此漏洞。

最新状态:

暂无