漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0198691

漏洞标题:wifi安全之树熊网络多处漏洞打包(撞库/越权查看大量路由器信息及日志/弱口令/dubbo/storm未授权访问)

相关厂商:witown.cn

漏洞作者: 千机

提交时间:2016-04-21 10:50

修复时间:2016-04-26 11:00

公开时间:2016-04-26 11:00

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:15

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-04-21: 细节已通知厂商并且等待厂商处理中

2016-04-26: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

RT,盯了这么久了,实在没什么进展,只能来提交了。

详细说明:

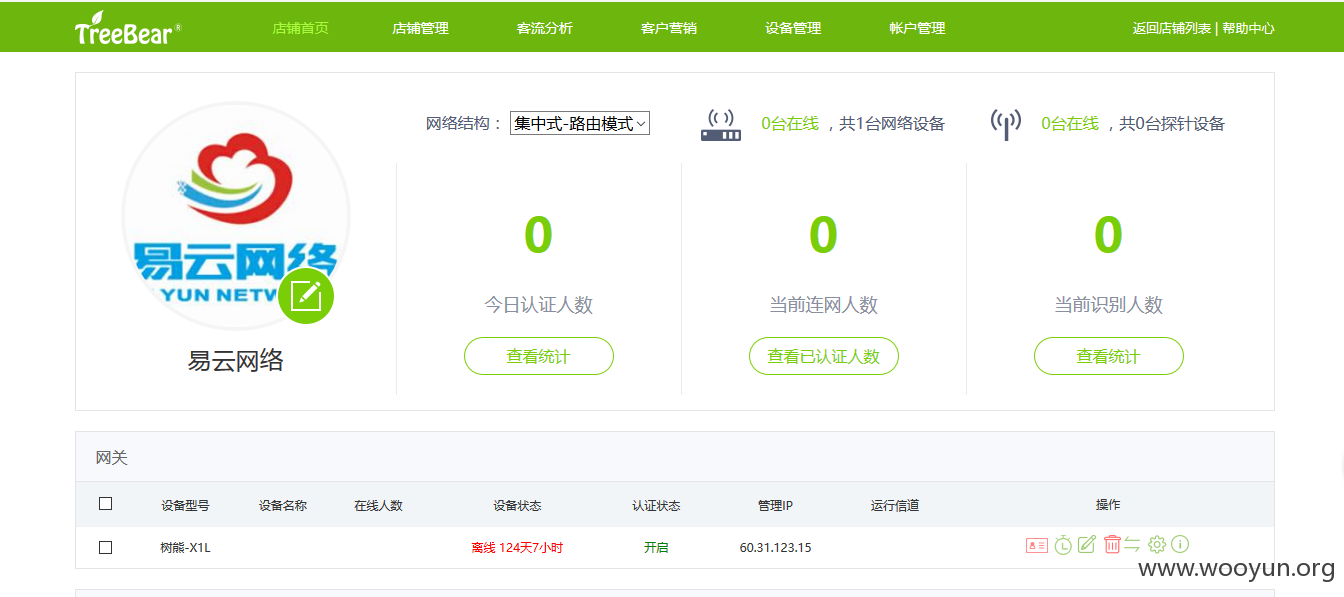

首先是云后台处撞库

未做次数限制和验证码处理,撞出了不少客户,

还有商城处也可以撞库,就不跑了

然后是越权

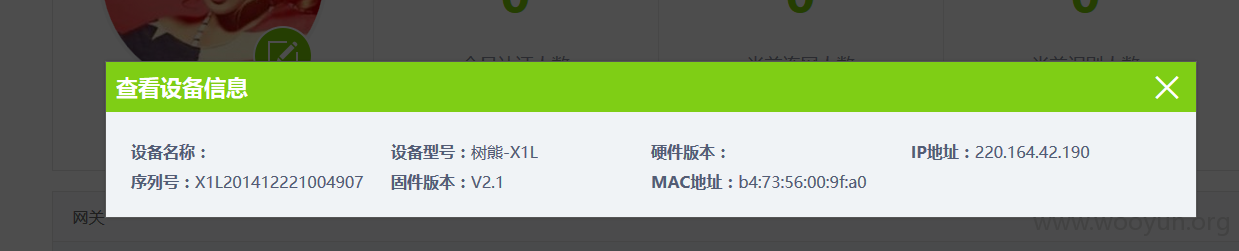

查看信息信息处

可以查看大量设备的信息,mac地址,名称

正常的返回

把routerSeq参数的值修改,即可看到其他用户路由器的信息

取后4位开始跑

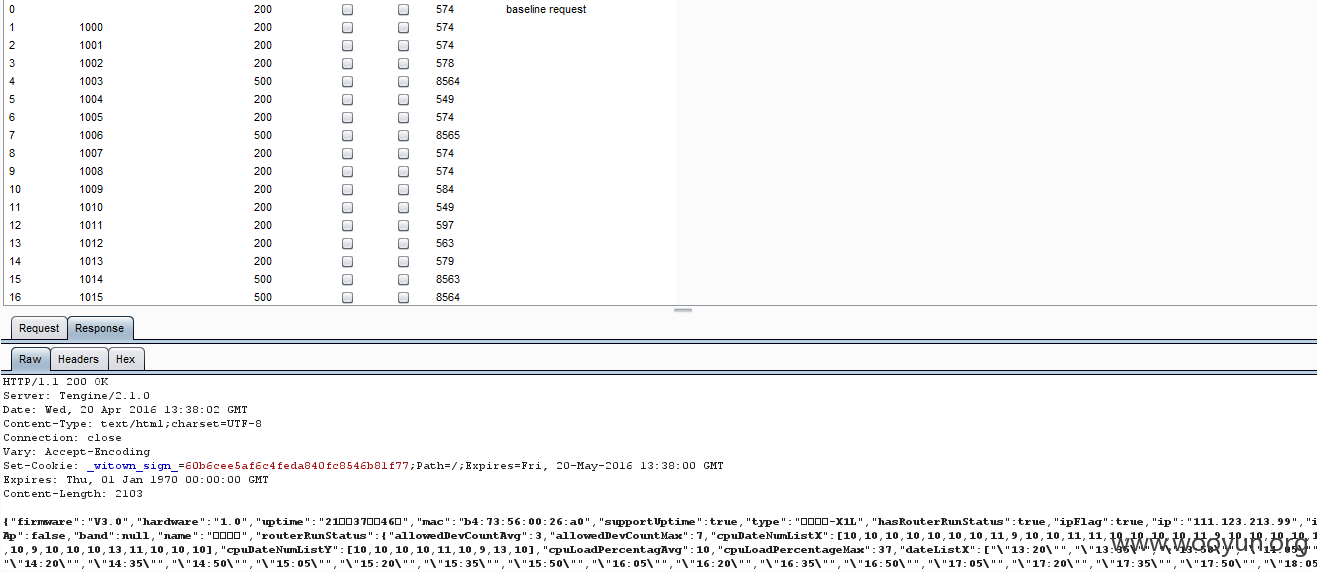

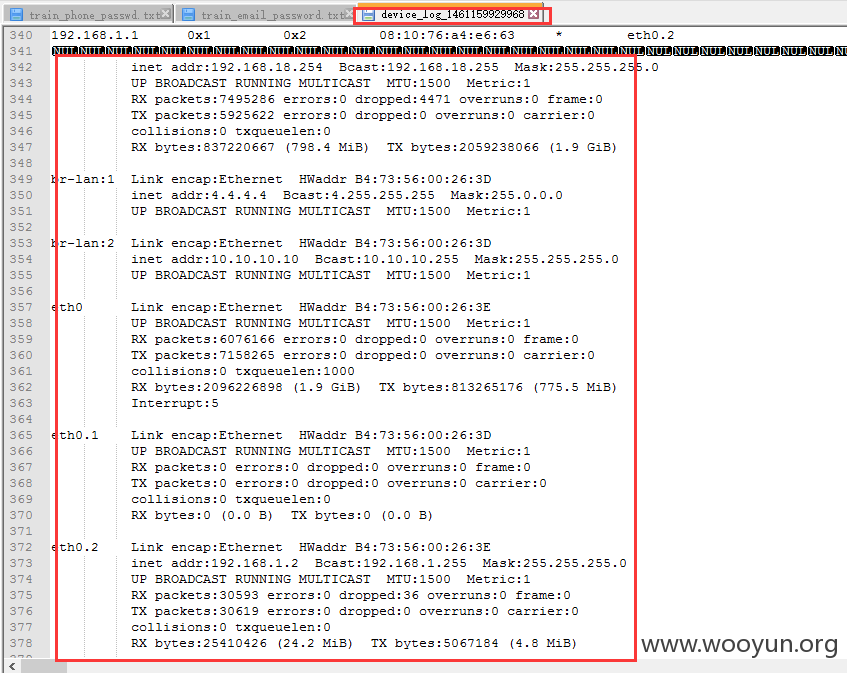

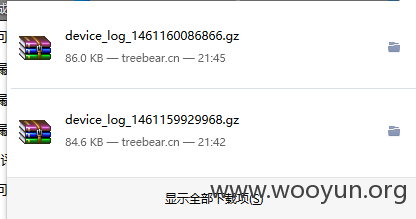

在之前的越权的基础上,跑出正在使用的路由器,有个获取系统日志的按钮,可以下载。同时这里也存在越权

系统日志泄露了大量的配置信息,

抓取获取系统日志的包,然后修改routerSeq,成功下载其他客户的系统日志包

理论上是可以跑完所有客户的,而且获取所有在线用户的系统日志包,这个影响够大了吧?

然后就是弱口令了

test 123456

虽然看着挺挫的,,但是试图去getshell却发现被狗拦了。。没办法

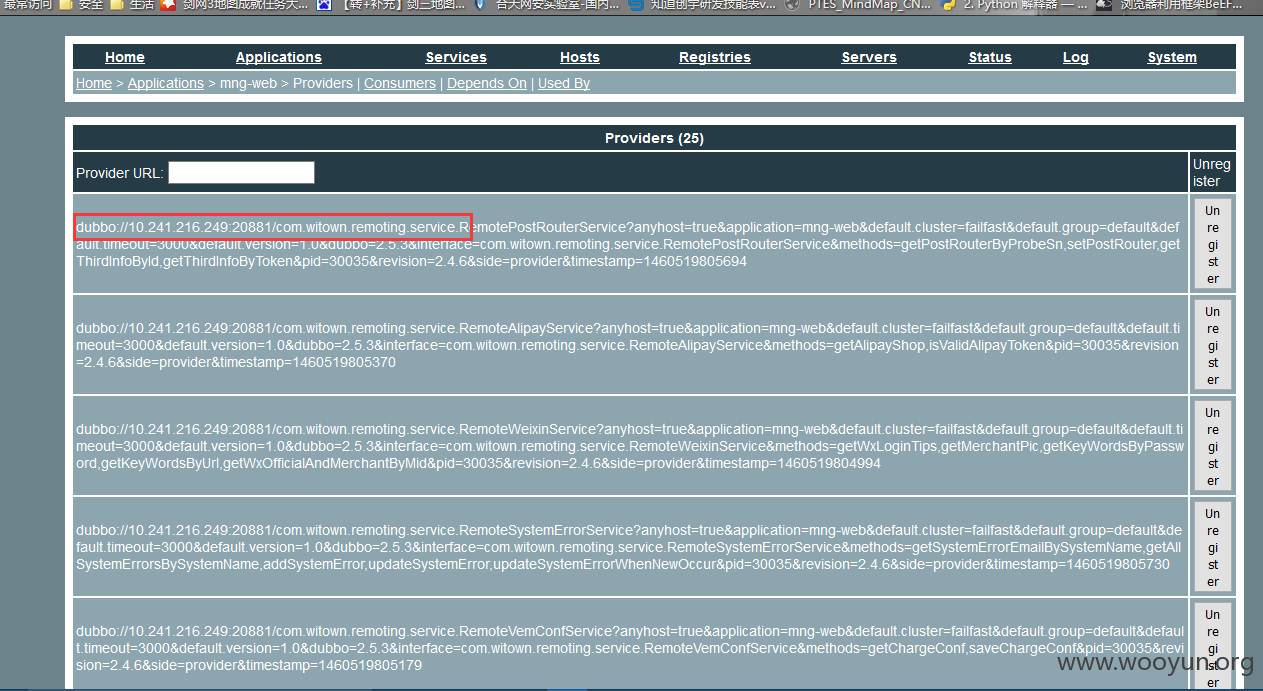

dubbo未授权访问

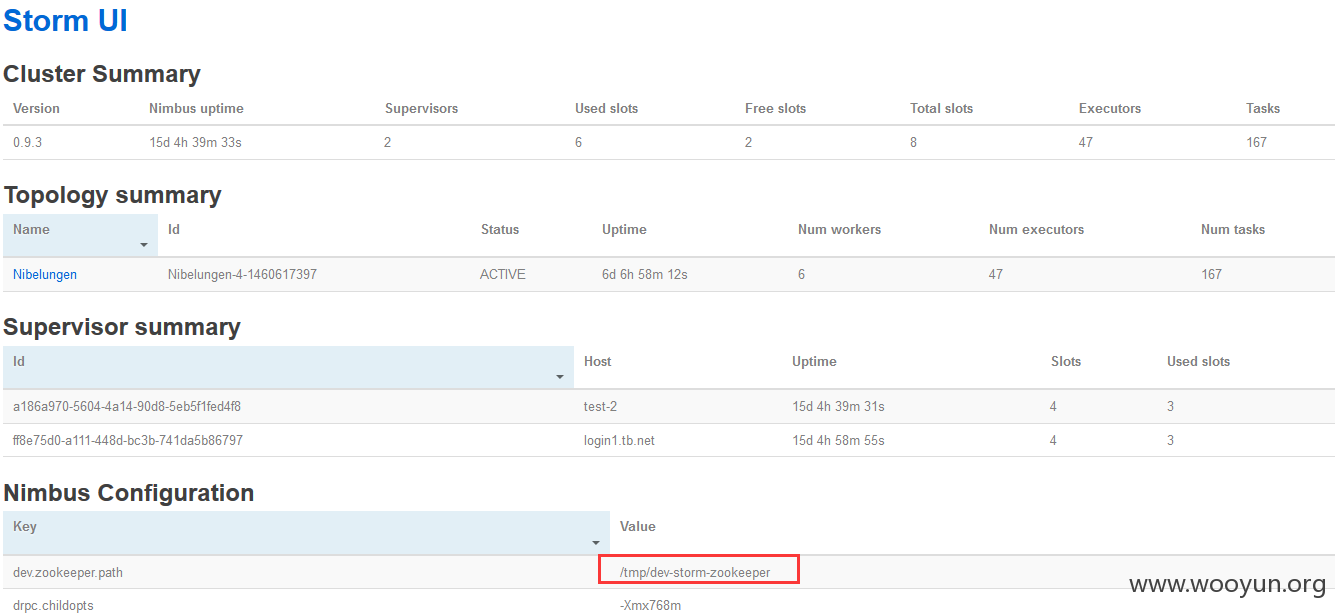

storm集群未授权访问,目录泄露啥的,

漏洞证明:

修复方案:

改改改

版权声明:转载请注明来源 千机@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2016-04-26 11:00

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无