漏洞发现过程

信息收集

利用theHarvester 或 lijiejie的 subDomainsBrute收集域名和IP信息

命令

结果汇总

这里注意到有一个test的测试站点,可能会有突破口

对对应的ip 115.29.34.206 进行端口扫描

发现运行了很多服务,比如ssh、mysql、redis、svn server和百来个nginx web服务器,这里列出一些重要的

看到redis 和 ssh服务器,首先想到redis写public key到/root/.ssh/authorized_keys,然后用private key登录

下一个redis desktop manager或 安装redis 用cli连接,执行

发现redis并不是以root用户运行的,pass掉

因为服务器上还运行着很多web服务,我们试试看能不能redis写个shell,但是得需要知道web目录

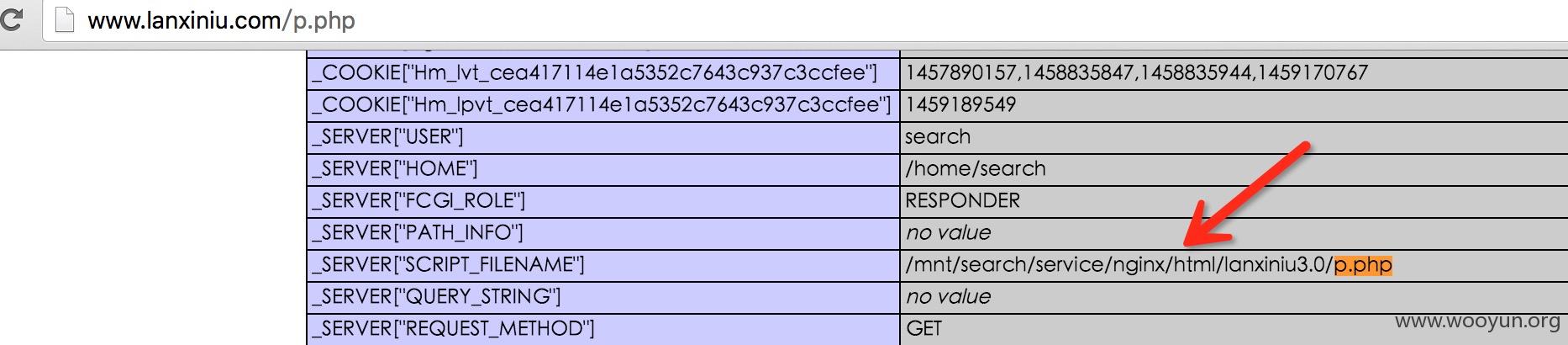

接着试了几个,发现访问下面这个地址直接报错

得到web目录地址

redis写shell,因为是测试环境,所以执行了flushall,sorry~

访问

写入成功

当前用户:

因为运行了ssh,查看下能不能远程登录

发现可以,写一个public key到 /alidata1/search/.ssh/authorized_keys 里,key如下

成功远程登录~

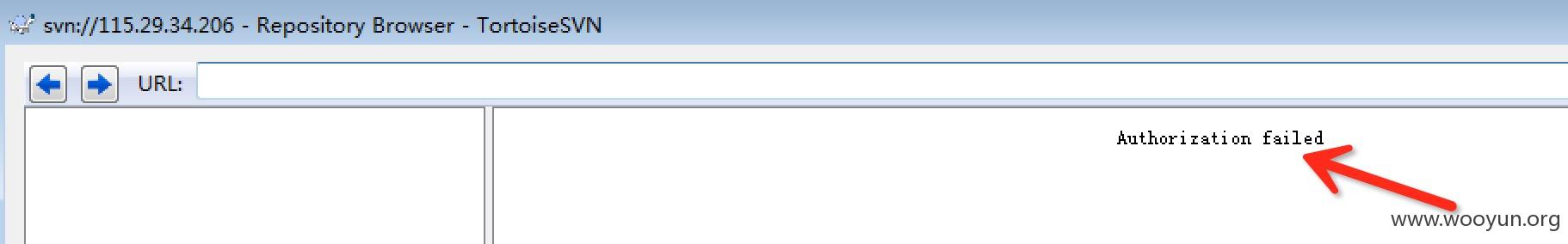

查看下.bashhistory,里面有svn帐号密码

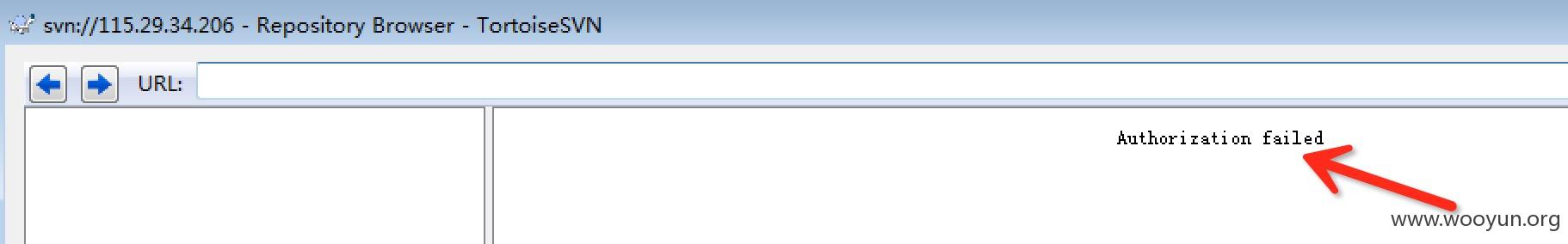

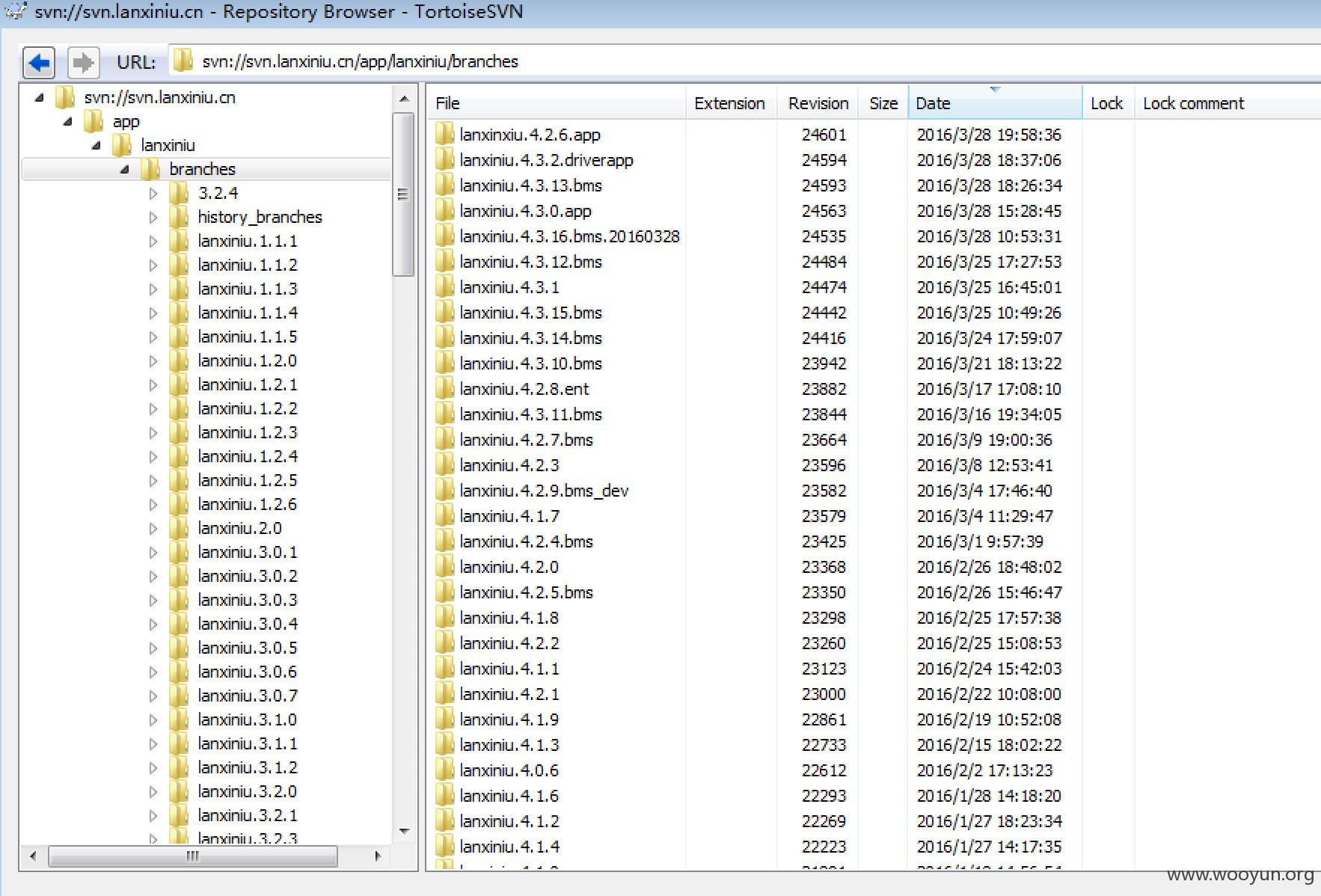

因为前面发现外网开了svn server,下个TortoiseSVN,尝试连接

报了个

搜了下是svn server配置的问题,导致无法访问

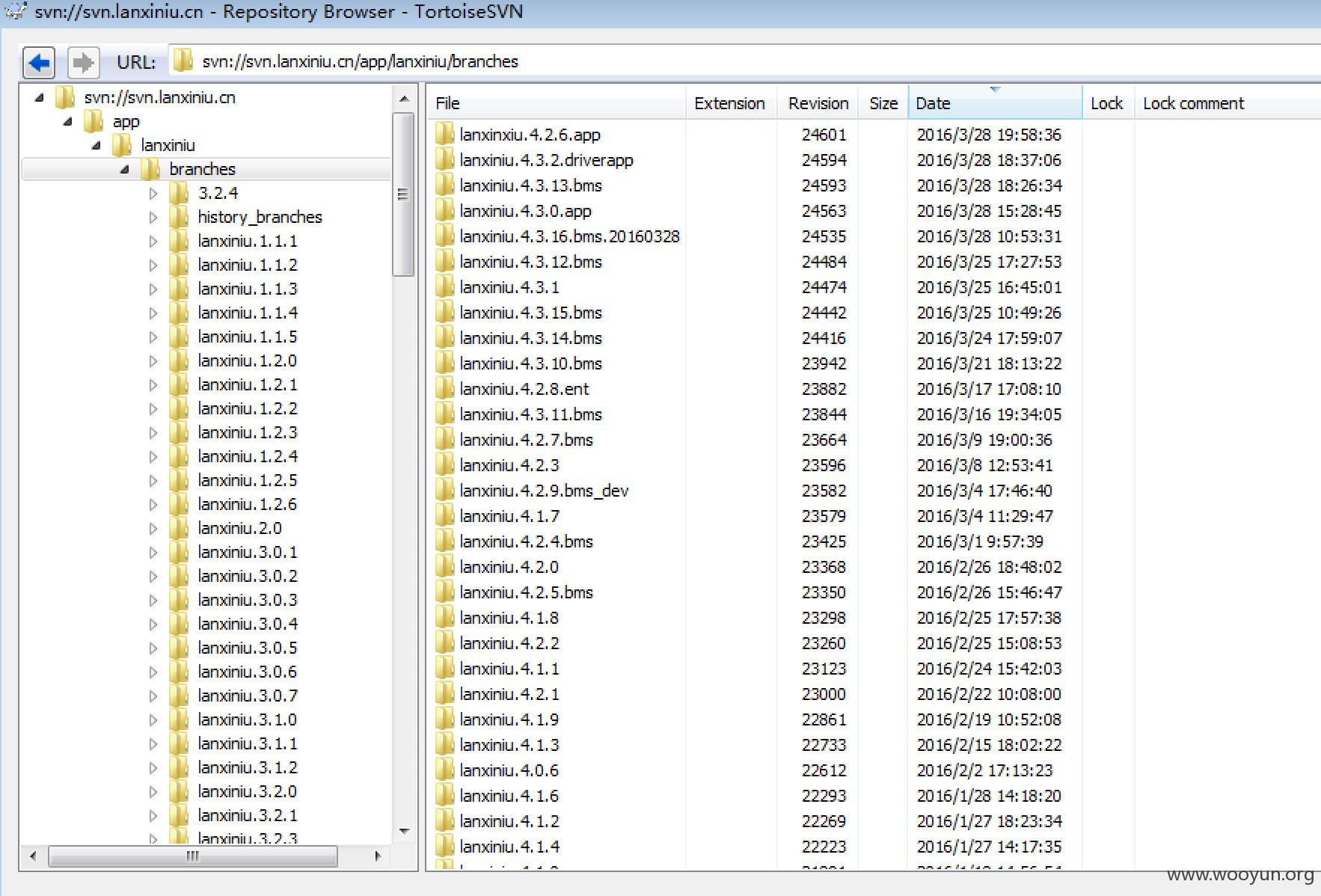

再看了下bash_history,找到一个可以访问的路径

源码到手了

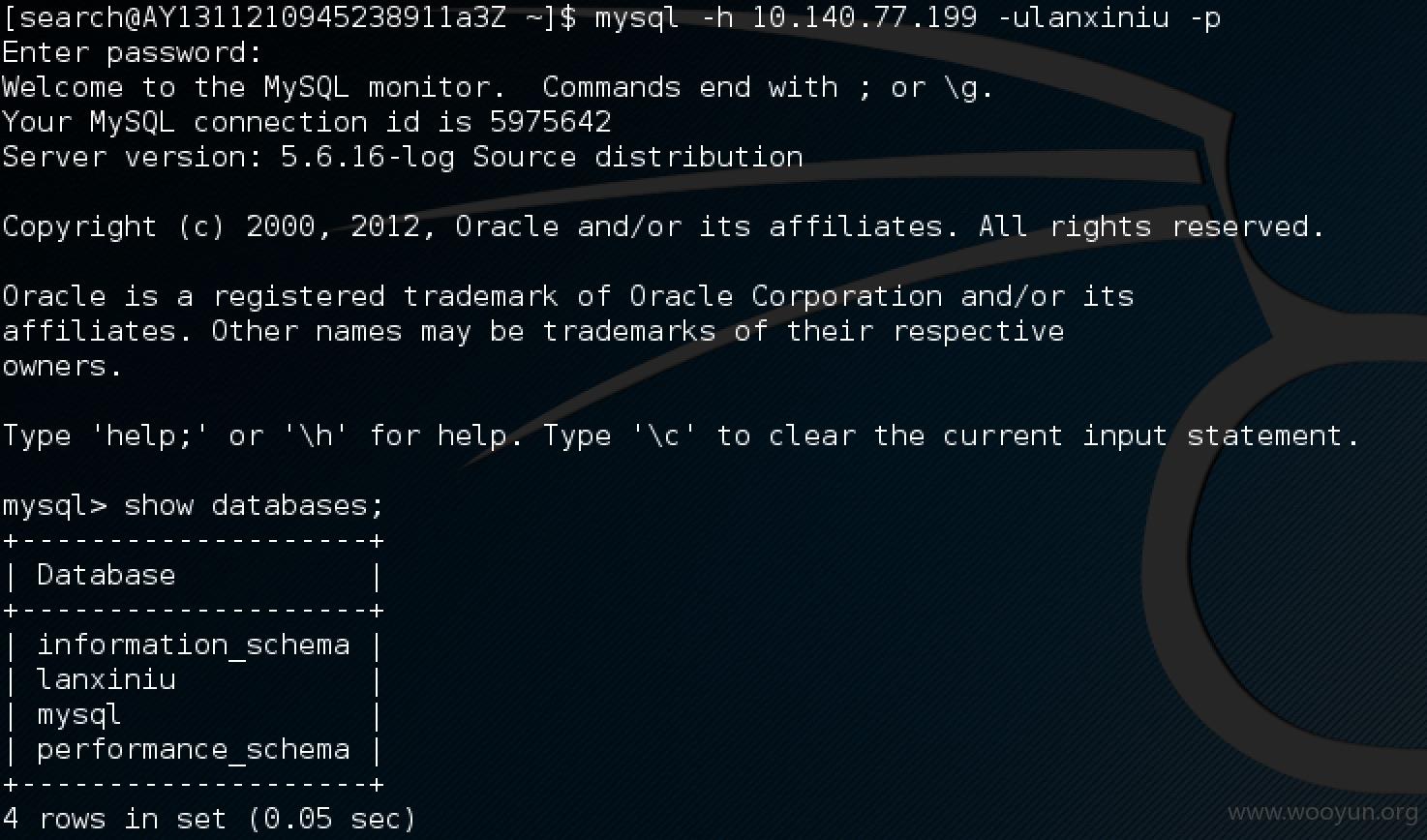

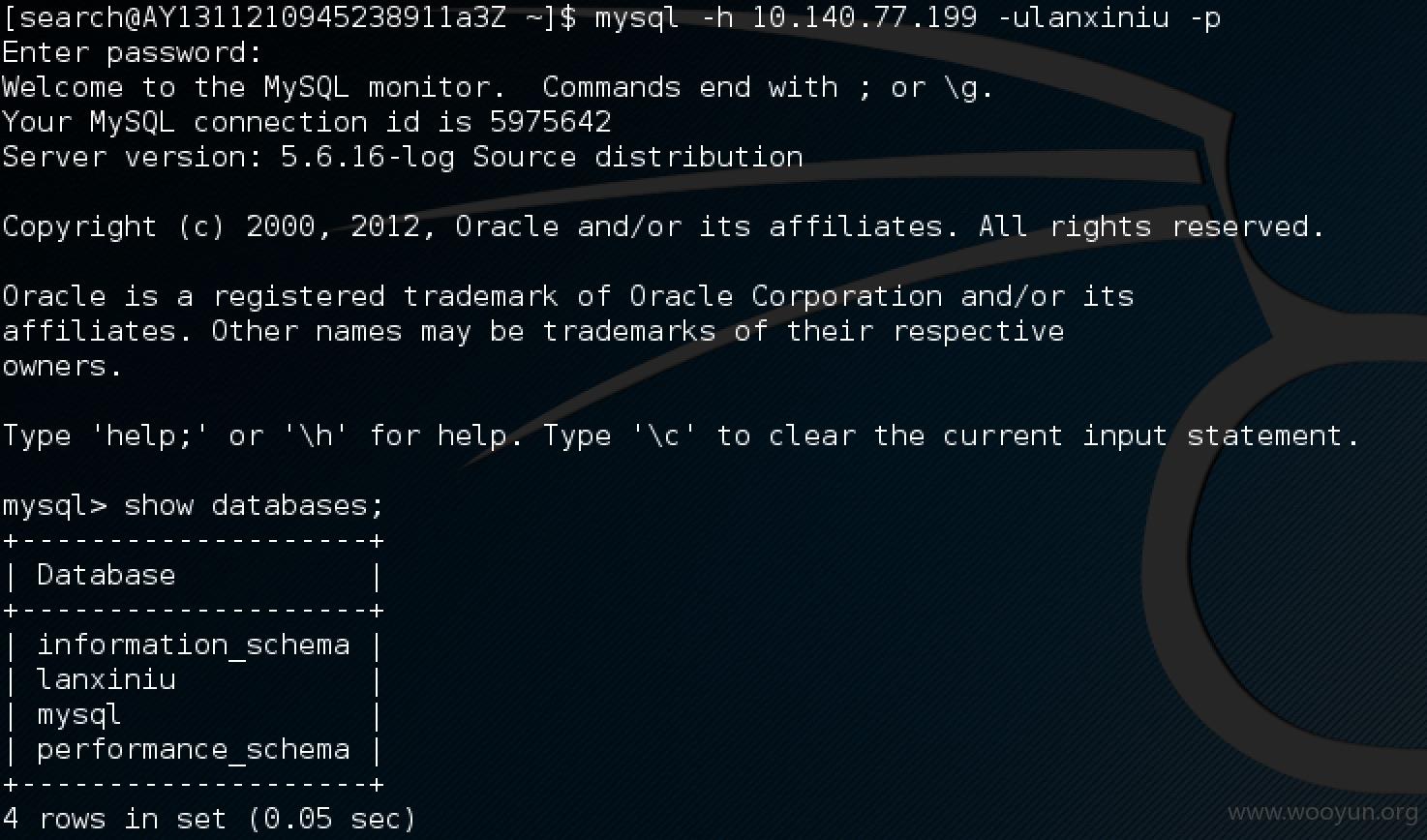

接着在nginx部署的web项目下翻了翻,在 /alidata1/search/nginx/html/fangjingchao/tools/bi_count.py 找到了线上数据库帐号密码

但是是在内网,试了下能ping通,命令行连接试试

成功连上

因为测试服务器开了ssh服务,外网可以通过ssh通道直接连接线上数据库。

176张表,user用户量72w+,剩下就不贴了

这里我们成功使用redis,在测试服务器中写入了webshell,那么试一试能不能用同一个方法拿下主站?

公网telnet 112.126.74.238 6379,发现未开放redis服务

但因测试环境有redis服务,这里猜测应该是端口没有对外网开放。

想过去,测试环境和线上环境应该在同一个内网网段或者能互相访问

测试服务器上执行 telnet 112.126.74.238 6379

duang~

连上了

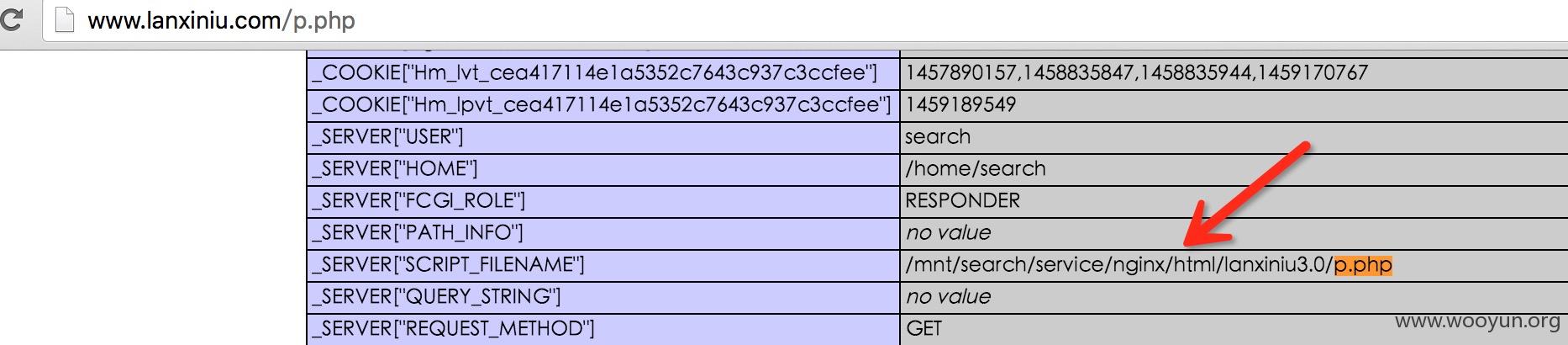

那么现在就差一个web目录了

在找到线上数据库密码的地方又翻了翻,在文件

找到主站个地址

直接访问

报错了

找到路径

不过主站也有phpinfo

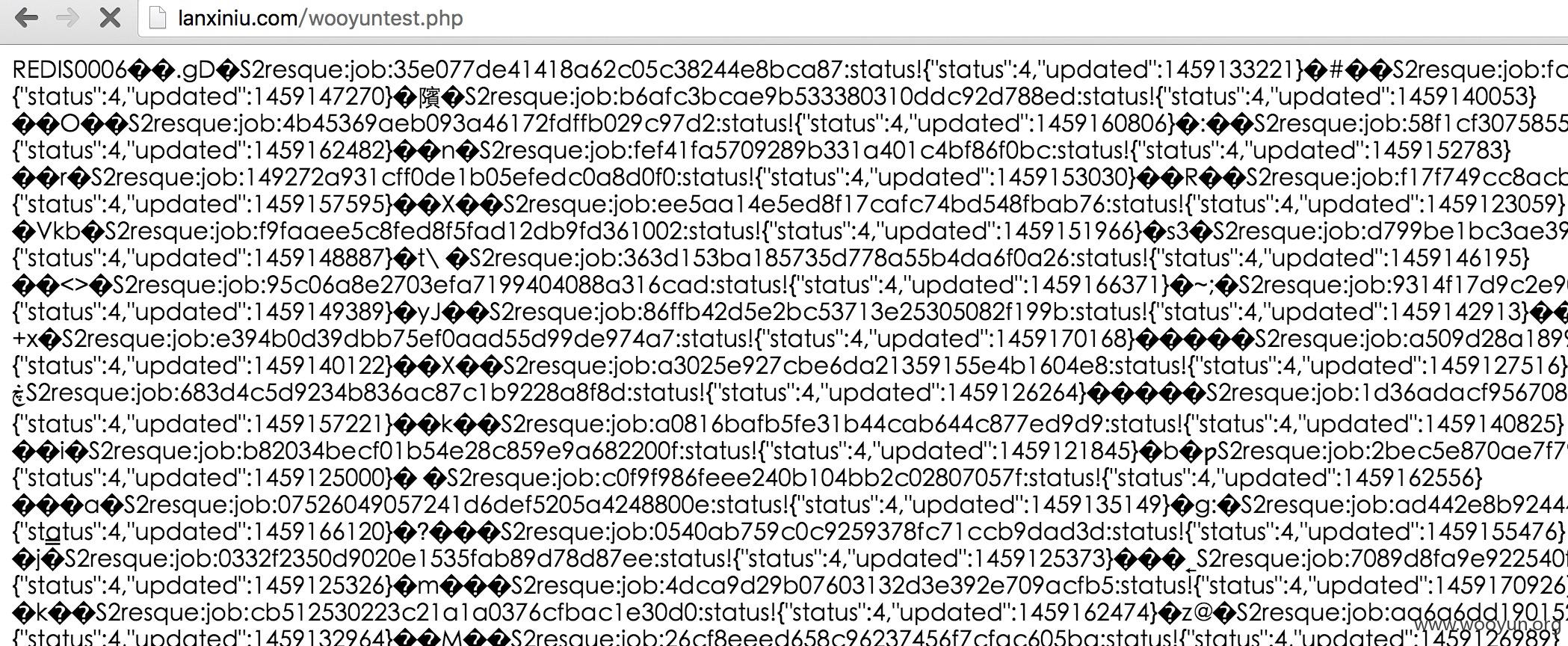

好了,再来一遍~,因为是线上数据,所以这次不flushall,但是文件会很大

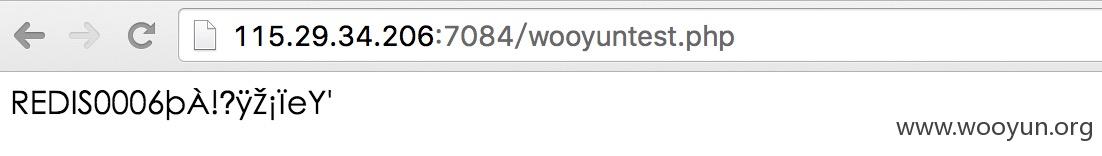

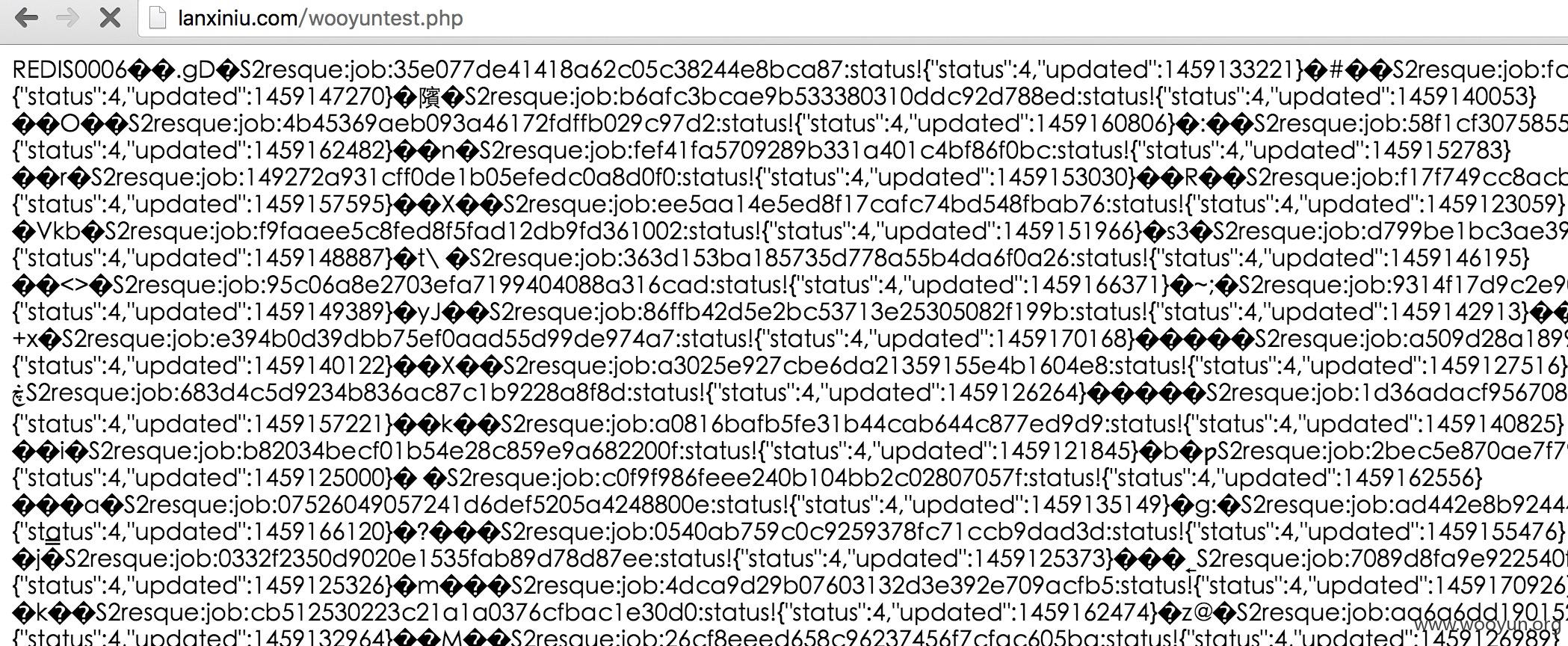

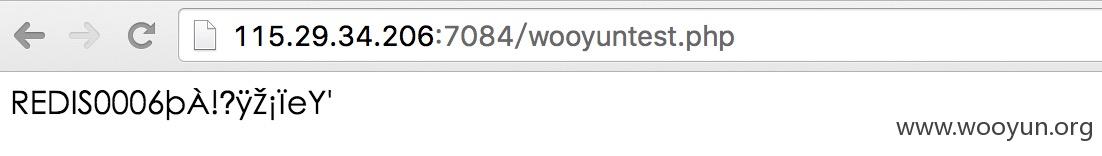

访问 http://lanxiniu.com/wooyuntest.php

连上后,重新建了一个文件,不然访问太慢

OK,到这里,主站、线上数据库和测试站都已经搞定了,剩下的就不继续~收工