漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0188561

漏洞标题:道行思某系统未授权访问(涉及多个项目源码)导致命令执行/system权限/可登录终端

相关厂商:北京道行思科技有限公司

漏洞作者: 路人甲

提交时间:2016-03-24 16:10

修复时间:2016-05-08 16:10

公开时间:2016-05-08 16:10

漏洞类型:命令执行

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-03-24: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-05-08: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

这个服务器貌似开了还不到一周.

详细说明:

漏洞证明:

道行思主站

http://daoxingsi.com/

存在问题的url

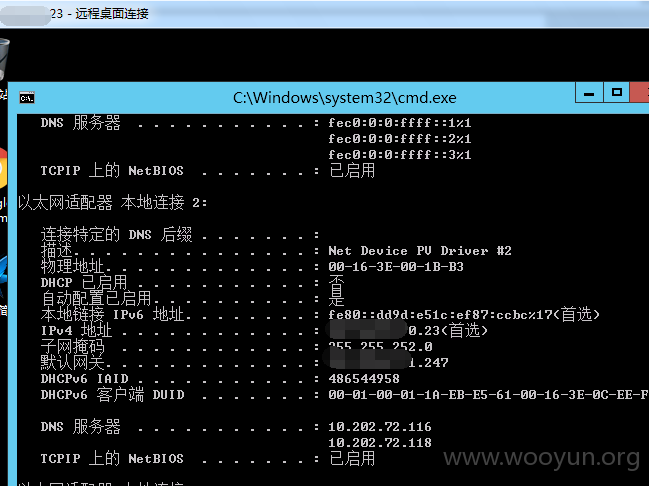

http://101.200.170.23/

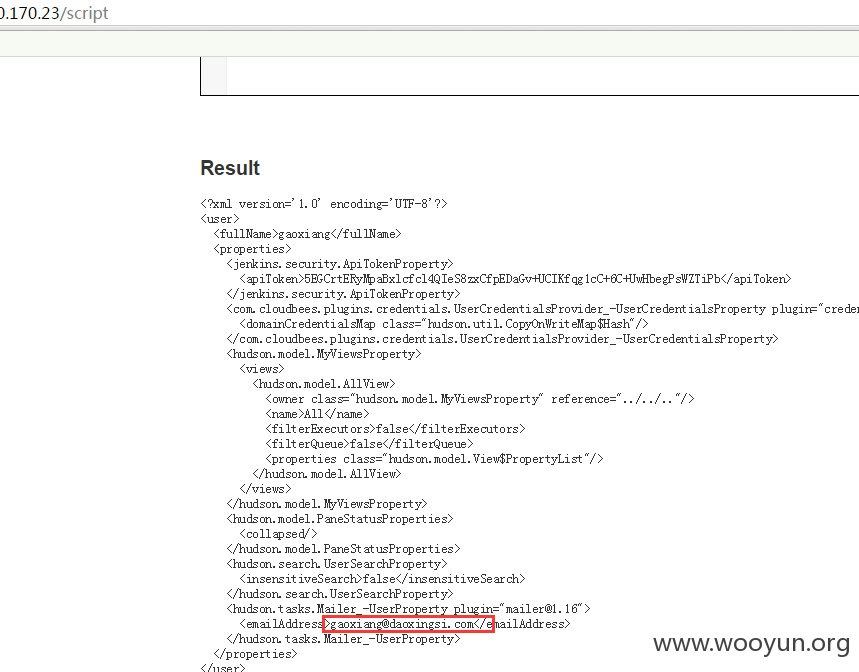

先证明这个ip归属 [email protected]

type d:\\jenkins1.6\\users\\gaoxiang\\config.xml

http://101.200.170.23/

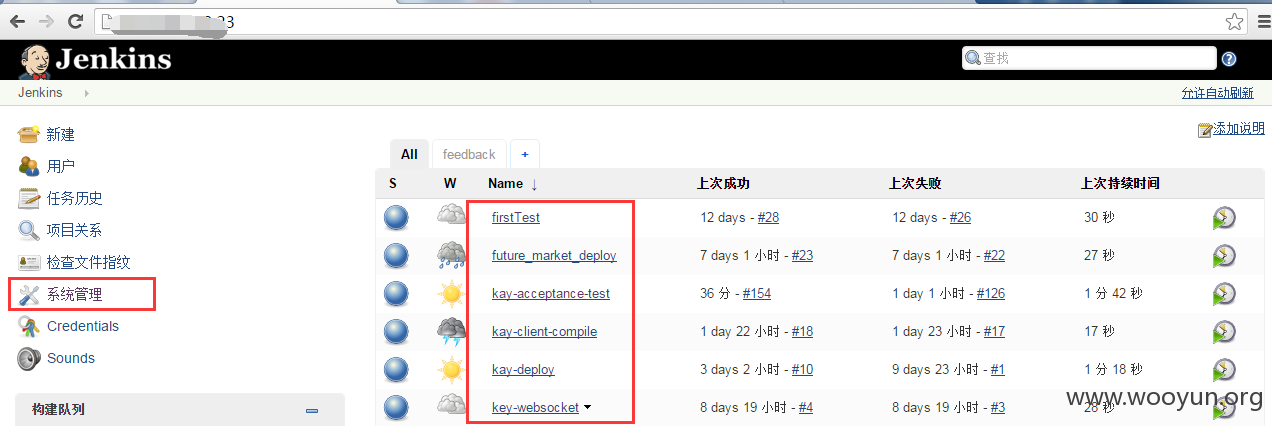

jenkins 未授权访问 涉及多个项目源码

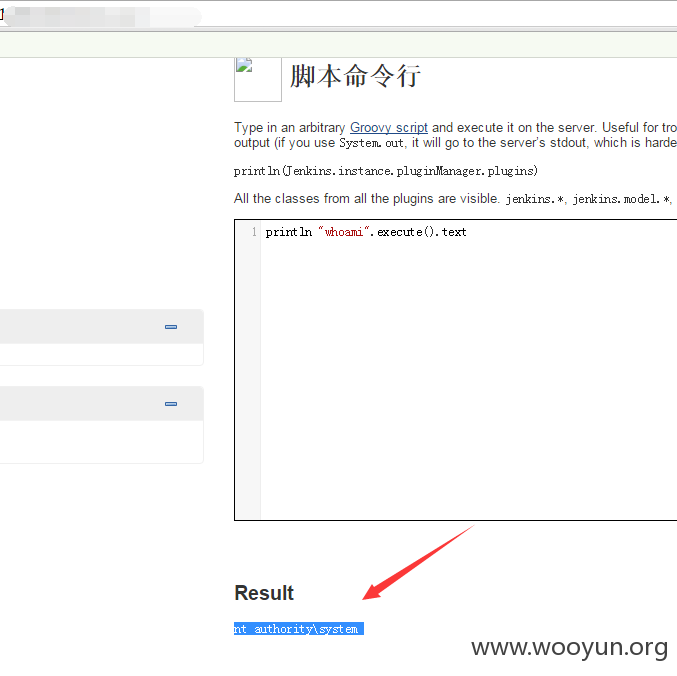

命令执行

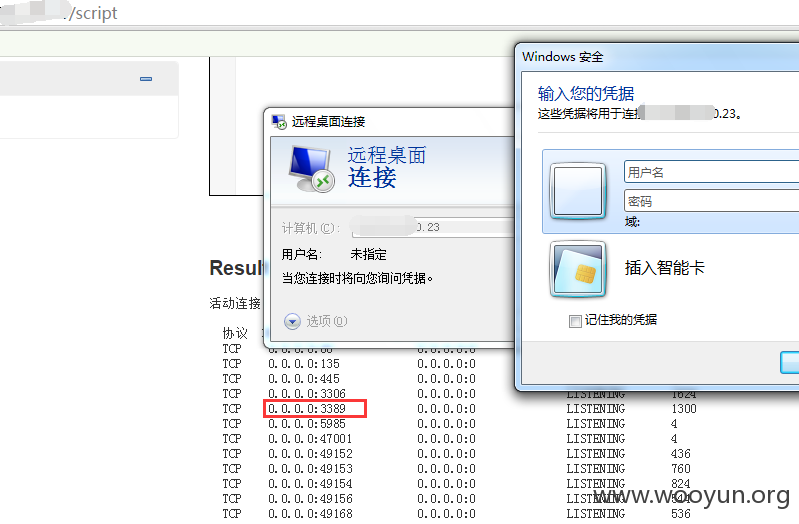

http://101.200.170.23/script

nt authority\system

3389开着 可直接加用户登录终端

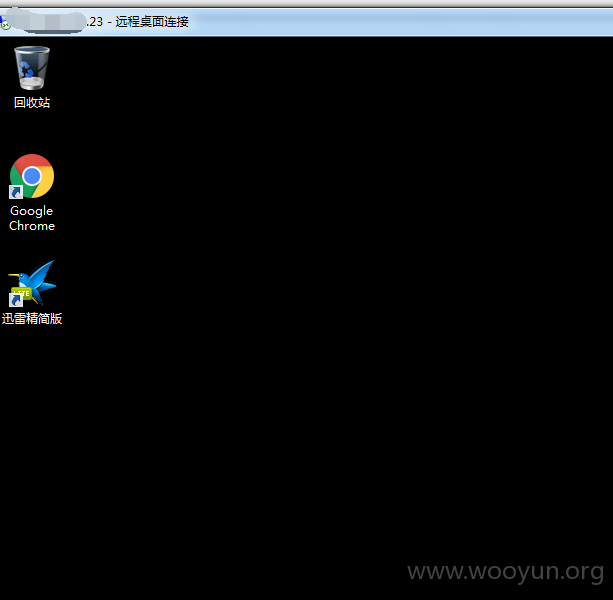

成功登陆终端

就证明这么多 测试账号已经删除

修复方案:

验证验证验证

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)