漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0171407

漏洞标题:哇哈哈某系统设计逻辑缺陷

相关厂商:wahaha.com.cn

漏洞作者: 路人甲

提交时间:2016-01-23 20:24

修复时间:2016-01-28 20:30

公开时间:2016-01-28 20:30

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:8

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-23: 细节已通知厂商并且等待厂商处理中

2016-01-28: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

哇哈哈某系统设计逻辑缺陷

详细说明:

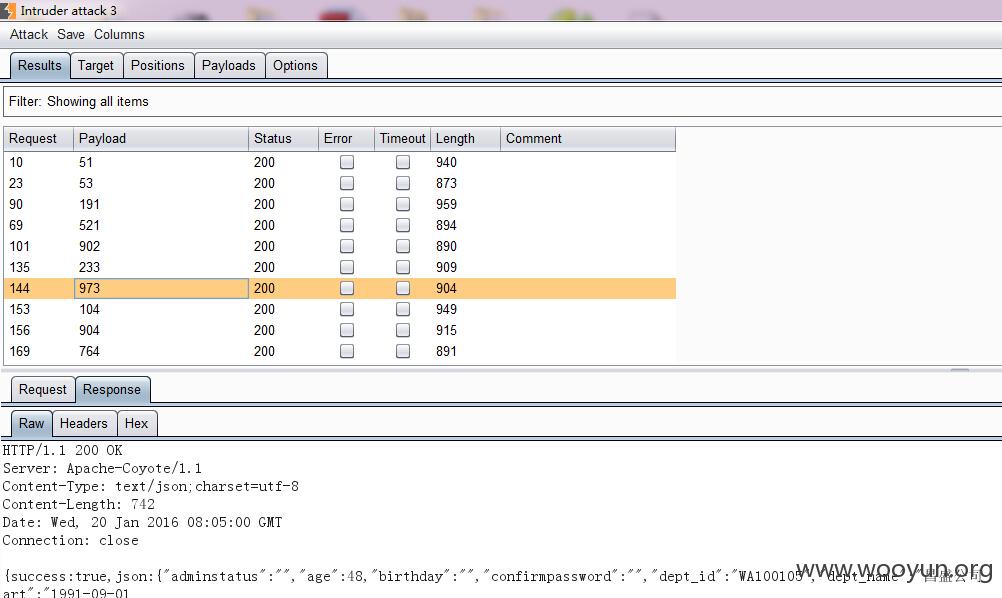

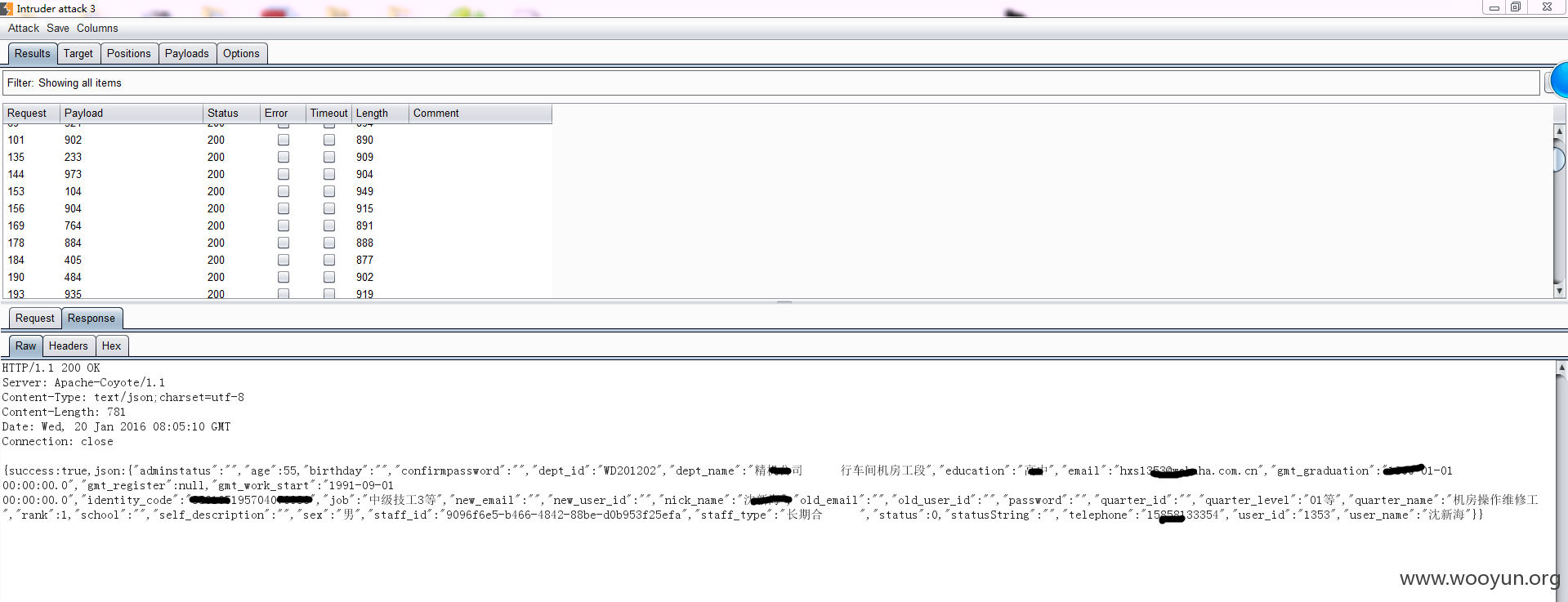

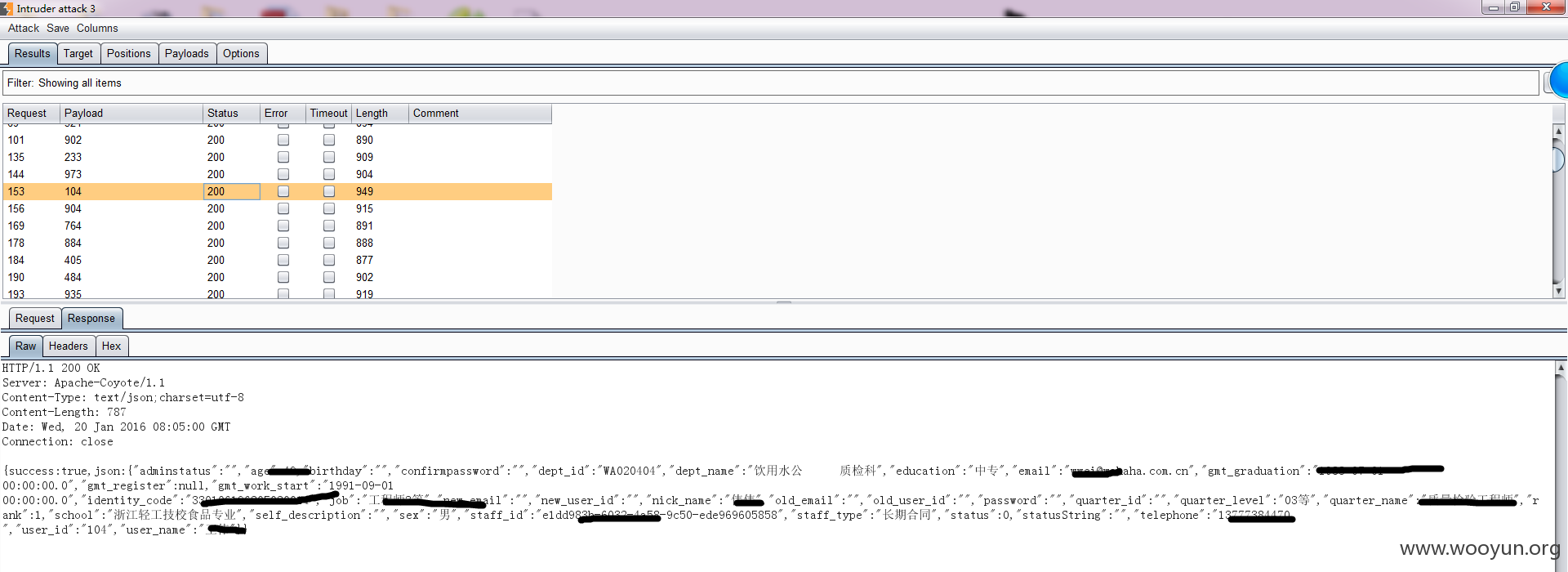

http://hr1.wahaha.com.cn/ 下存在大量弱口令用户,大约60多个

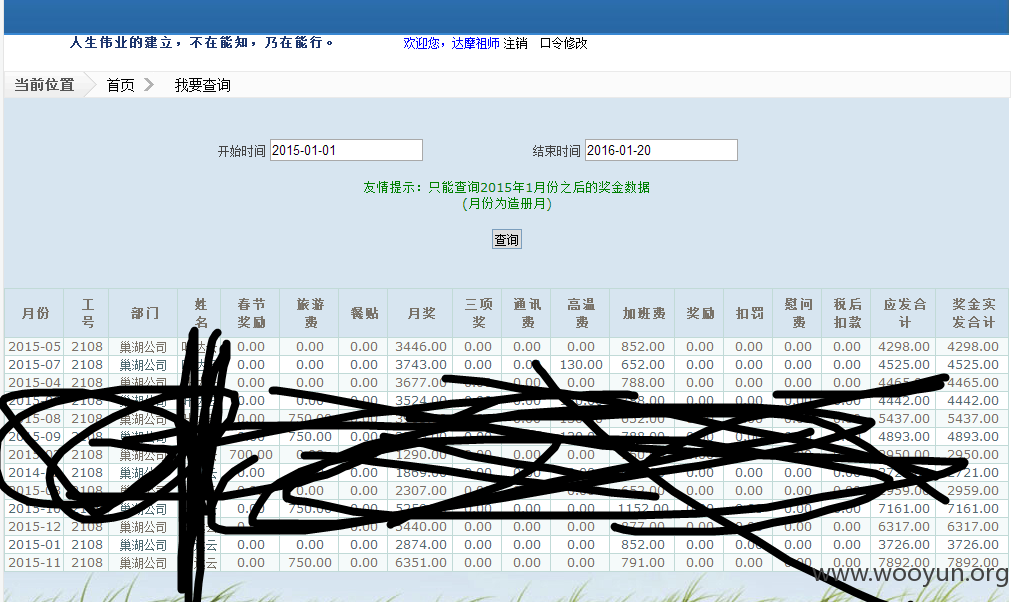

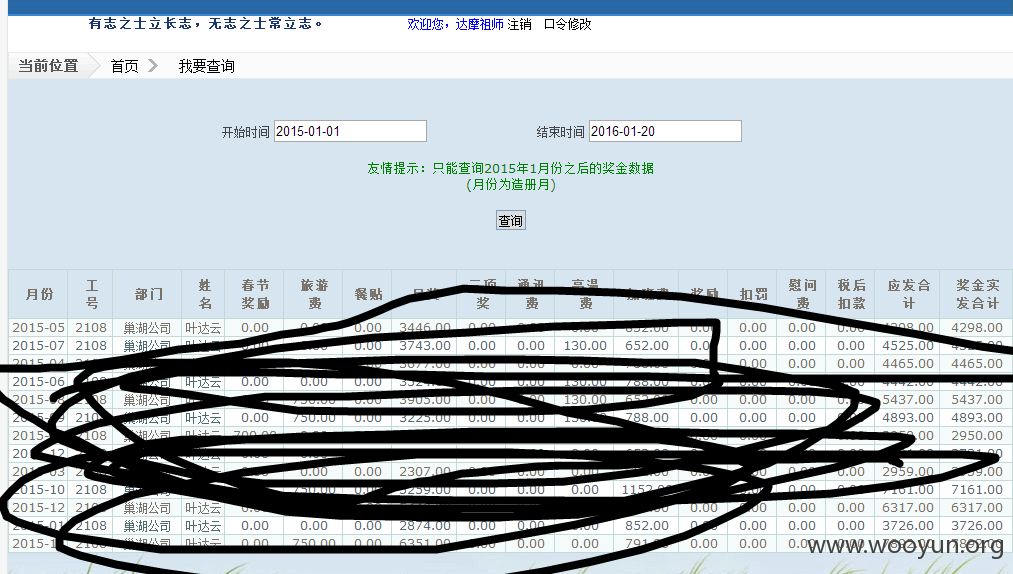

员工的工资,身份证,电话,职位,学历,姓名等信息泄露

53

405

1857

1973

1739

884

902

764

1859

1609

1623

1096

1069

521

1033

1893

9364

2339

484

1541

973

2255

2595

9968

233

1738

1378

904

2108

2746

935

9305

2906

1922

1929

199

2275

136

51

1052

1353

1655

9610

9397

104

9120

9096

191

9645

9722

9488

9614

9686

1012

2706

9284

以上工号密码为123456

259

2341

以上工号密码为123123

2851

2301

2431

2143

9360

2096

以上工号密码为111111

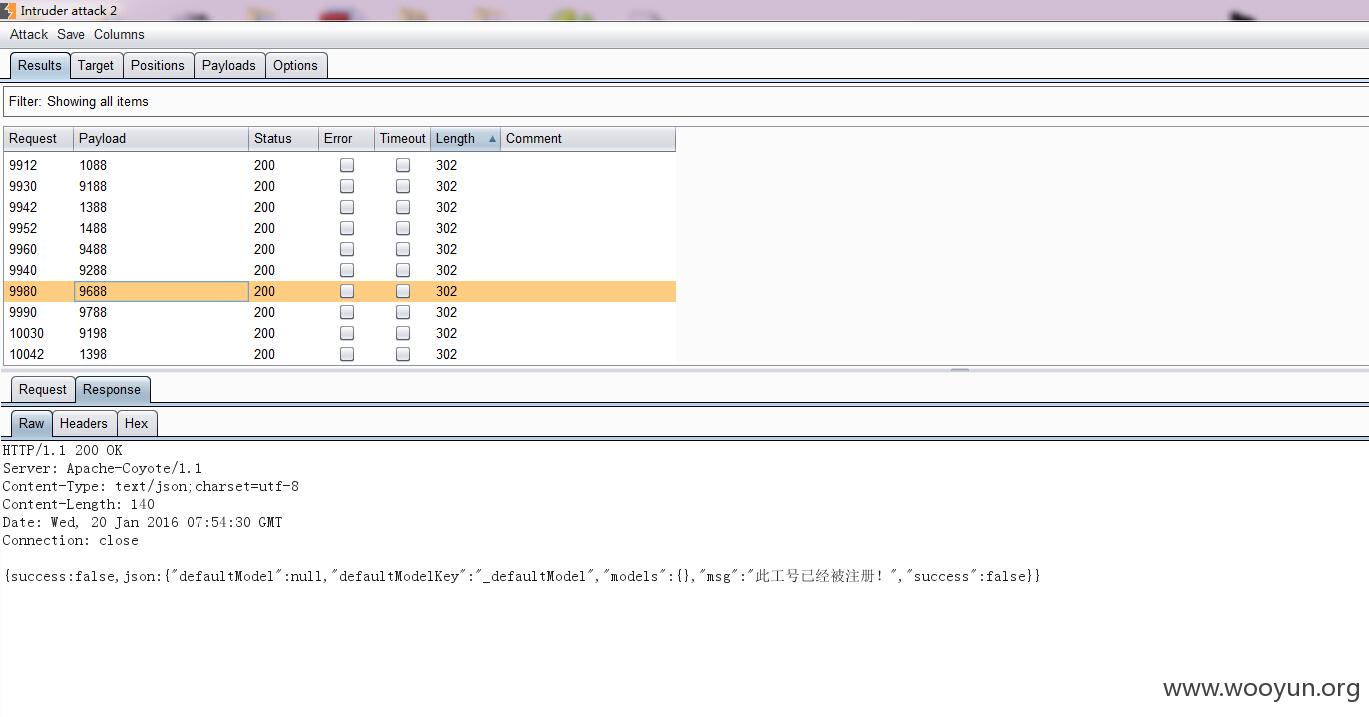

/ajax/memberCheck.do 爆破工号利用的是这个接口

/ajax/memberLogin.do 爆破密码用的是这个接口

把工号的位置提高几位,防止爆破,密码登陆处增加验证码防止爆破

漏洞证明:

修复方案:

1:增加验证码,防止爆破,我是先通过爆破拿到1000多个工号,然后再爆破密码,其中使用123456的工号高达57个

2:提高员工的安全意识,不要使用弱口令

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2016-01-28 20:30

厂商回复:

漏洞Rank:2 (WooYun评价)

最新状态:

暂无